Le course de chevaux entre AMD et Intel est amusant à suivre, mais en matière de sécurité, les enjeux sont bien plus importants que les framerates dans les jeux. Une apparition fantomatique se profile, facile à oublier. Exploits d'exécution spéculative comme Spectre et ses variantes, ainsi que Chargement de zombies et un certain nombre d'autres attaques par canal secondaire, sont toujours aussi effrayantes.

Contenu

- Se battre dès le premier jour

- Le prix de la sécurité

- N'ayez pas peur. Soyez prévenant

Intel a été le principal responsable de la vulnérabilité, mais les processeurs AMD ne sont pas non plus exactement gratuits. Loin de là.

Vidéos recommandées

Les deux sociétés ont été contraintes de mettre en œuvre leurs propres correctifs d’atténuation et correctifs matériels pour garantir que les utilisateurs restent à l’abri de ces exploits potentiellement malveillants. Mais avec tout ce qui a été fait, quelle est l’option la plus sûre et la plus sécurisée pour 2019: Intel ou AMD ?

Se battre dès le premier jour

Les tout premiers exploits révélés au cours de la dernière année et demie douloureuse de révélations de bugs ont été Spectre et sa variante, Meltdown. Mais là où une grande partie du catalogue d’AMD était affectée uniquement par Spectre, les puces Intel lancées dès 2008 étaient vulnérables aux deux. D’autres exploits qui ont été révélés dans les mois qui ont suivi, notamment Foreshadow, Lazy FPU, Spoiler et MDS, étaient tous des vecteurs d’attaque viables sur les processeurs Intel, mais pas sur ceux d’AMD.

Il est tout à l’honneur d’Intel d’avoir mené le bon combat pour ses utilisateurs depuis que ces exploits ont été révélés, en publiant corrections et atténuations du microcode via des partenaires logiciels comme Apple et Microsoft, qui créent en grande partie ces chemins d'exploitation redondant.

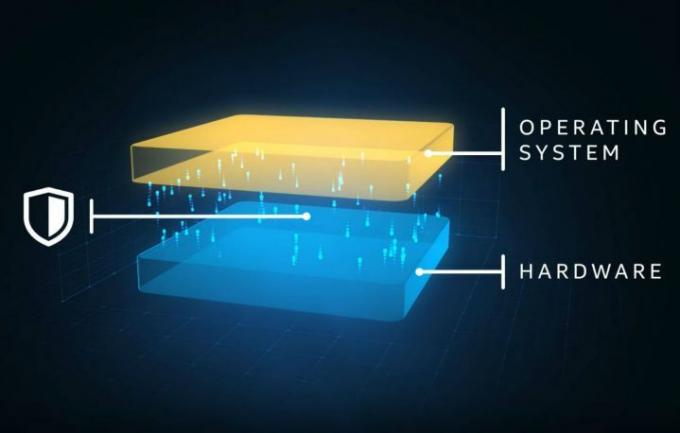

Comprendre Spectre et Meltdown

Intel a également commencé à implémenter des correctifs matériels beaucoup plus permanents pour certains de ces exploits dans ses derniers processeurs. Ces correctifs fonctionnent indépendamment des mises à jour du microcode et des logiciels et sécurisent et protègent certains processeurs contre ces attaques particulières grâce à leur conception. Ce sont des produits qui ne présentent pas les mêmes défauts que les processeurs précédents et qui représentent le meilleur effort à ce jour pour arrêter des attaques comme Spectre dans son élan.

Intel a commencé à mettre en œuvre des correctifs matériels dans ses puces avec la sortie de processeurs Whiskey Lake-U de huitième génération, notamment les Core i7-8665U, i7-8565U et i5-8365U, qui sont protégés contre Meltdown, Foreshadow et RIDL grâce au matériel changements.

Il est rassurant de savoir qu’Intel conçoit ses futurs produits en pensant à la sécurité.

D'autres correctifs seront apportés avec la prolifération progressive de Processeurs mobiles Ice Lake 10 nm pendant le reste de l'année.

Lors d'une discussion avec Digital Trends, Intel a clairement indiqué qu'il n'y avait pas de différence substantielle en matière de sécurité entre les correctifs microcodes/logiciels et les atténuations matérielles.

Mais il est important de noter que l’utilisateur final ne doit entreprendre aucune action pour être protégé par des correctifs matériels. Lorsque des mises à jour du système d’exploitation ou des logiciels sont nécessaires, il est possible qu’elles ne soient pas installées, ce qui pourrait rendre les utilisateurs vulnérables.

La seule stratégie élaborée par Intel repousse le problème vers les logiciels d’une manière que les développeurs de logiciels ne sont pas équipés pour gérer.

Les correctifs matériels constituent une solution beaucoup plus permanente au problème et, selon Intel, « les futurs processeurs Intel incluront des atténuations matérielles corrigeant les vulnérabilités connues ». Il est rassurant de savoir qu'Intel conçoit ses futurs produits en gardant à l'esprit la sécurité, mais ces correctifs matériels ne seront pas exhaustifs.

Comme Paul Kocher, conseiller technologique principal chez Rambus, l'a déclaré à Digital Trends plus tôt cette année: « Lorsque vous avez affaire à la variante la plus basique de Spectre, la seule stratégie articulée par Intel, repousse le problème sur les logiciels d'une manière pour laquelle les développeurs de logiciels ne sont pas équipés pour le faire. gérer […] La solution proposée est tout ce que vous avez une branche conditionnelle, donc une instruction « if » dans un programme, qui pourrait entraîner des problèmes si elle était mal prédit. Vous êtes censé mettre une instruction appelée « L Fence! dans. Même avec le nouveau design, l’installation de L Fence doit empêcher la spéculation et cela a un impact sur les performances.

Bien qu'il ne soit pas aussi affecté qu'Intel, AMD apporte également des correctifs matériels à son matériel de nouvelle génération. Ses processeurs Ryzen 3000 comportent tous des correctifs matériels pour Spectre et Spectre V4, ainsi que des protections du système d'exploitation.

Le prix de la sécurité

Les correctifs matériels ne sont pas seulement importants car ils garantissent que toute personne possédant cette puce dispose des mêmes correctifs. prêt à l'emploi, mais parce que les correctifs matériels n'entraînent pas les mêmes pertes de performances que certains logiciels des correctifs. Dans certains cas, ils doivent désactiver des fonctionnalités importantes afin de se protéger contre certaines attaques.

Bien qu’ils ne soient pas directement comparables aux effets de l’atténuation sur les PC Windows, Phoronix a mené des tests approfondis sur la manière dont ils ont affecté la plate-forme Linux. Il note une baisse notable des performances dans divers tests. Dans les cas où l'hyperthreading a été complètement désactivé, ce qui des entreprises comme Apple et Google recommandent, il y avait une baisse moyenne de 25 pour cent de la performance globale.

AMD n'était pas à l'abri d'une perte de performances grâce à l'atténuation logicielle en place. Les tests de Phoronix ont noté une baisse de quelques pour cent dans la plupart des cas, même si elles ont généralement eu un impact beaucoup moins important que celui d’Intel. C'était vrai dans la dernière série de tests avec les processeurs Ryzen 3000 également, où les puces Intel ont démarré plus rapidement dans certains cas, mais sont devenues sensiblement plus lentes après atténuation.

Lorsque nous avons contacté Intel pour discuter de l'impact sur les performances de ses mesures d'atténuation des exploits, l'entreprise a minimisé l'impact, suggérant que « généralement En termes de performances, même si des impacts sur les performances ont été observés sur certaines charges de travail de centres de données, pour le consommateur moyen, l'impact de ces correctifs est minimal."

Il nous a également renvoyé à un rapport d'un blog sur la sécurité, La gorgée quotidienne, qui a collecté un certain nombre de déclarations sur les performances affectées par les atténuations des variantes de Spectre. Les résultats ont été pour la plupart positifs du côté d’Intel, un certain nombre de sources de Swig suggérant que l’impact sur les utilisateurs finaux était minime. Il a toutefois montré que dans certains cas, notamment dans les centres de données et les serveurs cloud, certains tests ont constaté un impact de 10 à 15 % sur les correctifs.

La plus grande préoccupation est que les fabricants d’appareils ne mettront pas en œuvre les mesures d’atténuation, de peur que leur appareil ne paraisse moins performant que celui de la concurrence.

Même s’il est décevant de perdre en performances sur un processeur, le plus grand souci est que cet appareil les fabricants ne mettront pas en œuvre les mesures d’atténuation de peur que leur appareil ne paraisse moins performant que le concours. Intel a fait des correctifs une implémentation facultative pour les fabricants d'appareils et les utilisateurs finaux. C'est quelque chose que le créateur de Linux, Linus Torvalds, très critique début 2018.

Lorsque nous avons demandé à Intel si cette pratique continuerait à progresser, il a suggéré qu'il n'imposerait pas de correctifs de sécurité à ses partenaires, mais que « Comme toujours, Intel encourage tous les utilisateurs d'ordinateurs à s'assurer qu'ils maintiennent leurs systèmes à jour, car c'est l'un des meilleurs moyens de rester à jour. protégé."

Amener n’importe qui à le faire, que ce soit un téléphone intelligent ou un ordinateur portable, est quelque chose avec lequel de nombreuses entreprises ont du mal, même si c'est l'un des moyens les plus importants de protéger vos appareils contre les pirates et les logiciels malveillants en général. Ainsi, le fait que ces correctifs particuliers puissent entraîner des baisses de performances rend la vente encore plus difficile. D’autant plus qu’il existe très peu de preuves suggérant que des attaques d’exécution spéculatives aient réellement eu lieu dans la nature.

Lors de notre discussion avec Intel sur le sujet, Intel a encore une fois minimisé la gravité de ces chemins d'exploitation, déclarant que « l'exploitation de l'exécution spéculative Les vulnérabilités des canaux secondaires en dehors d'un environnement de laboratoire sont extrêmement complexes par rapport aux autres méthodes dont disposent les attaquants. élimination."

Il a également souligné une étude de Virginia Tech de 2019 qui a mis en évidence qu’en moyenne seulement 5,5 % des vulnérabilités découvertes étaient activement utilisées dans la nature.

N'ayez pas peur. Soyez prévenant

Même si Spectre et ses semblables font peur, les affirmations d’Intel devraient tempérer cette peur. Il est peu probable que Spectre ait été exploité dans la nature jusqu’à présent. Il est également probable que quiconque cherche à pirater votre système particulier utilisera d’autres méthodes avant même d’envisager une voie d’attaque comme Spectre et ses variantes. Il existe simplement des moyens beaucoup plus simples de le faire. Il ne s’agit pas simplement de vous appeler et d’essayer de vous inciter à divulguer vos informations privées.

Mais cela ne veut pas dire que nous ne devrions pas prendre en compte nos inquiétudes concernant Spectre lorsqu’il s’agit d’acheter du nouveau matériel. Il n’en reste pas moins que le matériel Intel est plus sensible que celui d’AMD, tout simplement parce qu’il existe un plus grand nombre de des chemins d'exploitation potentiels sur les processeurs Intel et une dépendance accrue à l'égard de correctifs logiciels qui peuvent ou non avoir été mis en œuvre.

Le matériel plus récent des deux sociétés est plus sûr et moins affecté par les mesures d’atténuation que les puces plus anciennes. Vous trouverez davantage de correctifs matériels dans les derniers processeurs Ryzen de la série 3000 et dans les puces Intel de 9e génération. Les promesses de Ice Lake un nombre toujours plus grand de correctifs et les rumeurs selon lesquelles les puces Comet Lake S d'Intel en 2020 incluront sans aucun doute encore d'autres correctifs.

Si Spectre vous inquiète, la mise à niveau de votre processeur vers l’une des dernières générations de puces Intel et AMD vaut certainement la peine d’être envisagée. Si vous êtes particulièrement préoccupé ou ne voulez pas vous soucier des correctifs logiciels, les processeurs AMD sont moins affectés par ces attaques.

Pour l’instant, il est peu probable qu’il y ait un impact réel sur la personne moyenne en ce qui concerne ce type de bugs.

Il convient également de souligner que la plupart des experts avec lesquels nous avons parlé pensent que nous n’avons pas vu la dernière de ces sortes d’exploits, et que d’autres pourraient être à venir. Autrement dit, jusqu'à ce qu'Intel et ses contemporains développent une nouvelle stratégie préventive — ppeut-être comme un noyau sécurisé directement sur la matrice. Ces nouveaux exploits potentiels non découverts pourraient également entraîner une dégradation supplémentaire des performances du matériel existant.

Tout cela n’est que spéculation; peut-être une manière appropriée d’envisager l’avenir d’un bug d’exécution spéculative. Pour l’instant, il est peu probable qu’il y ait un impact réel sur la personne moyenne en ce qui concerne ce type de bugs. Mais si vous devez choisir un gagnant en termes de sécurité et de performances, force est de constater que le matériel AMD est actuellement en tête. Le matériel Intel est toujours excellent à bien des égards, mais c'est là que ses atouts se retournent contre lui.

Recommandations des rédacteurs

- Le prochain Ryzen 5 5600X3D d'AMD pourrait complètement détrôner Intel dans les versions budgétaires

- Asus se bat pour sauver la face après une énorme controverse sur AMD Ryzen

- La stratégie de prix scandaleuse de Nvidia est exactement la raison pour laquelle nous avons besoin d'AMD et d'Intel

- AMD est en train de perdre la bataille de l'IA et il est temps qu'il commence à s'inquiéter

- Le prix du Ryzen 9 7950X3D d'AMD maintient la pression sur Intel