O Google vem executando seu serviço Navegação Segura há cerca de quatro anos, com o objetivo de fornecer um serviço aberto que os aplicativos de navegação na Web podem verificar se um determinado site é suspeito de hospedar malware ou phishing fraudes. Agora, o Google publicou uma análise (PDF) de mais de 160 milhões de páginas da Web em mais de 8 milhões de sites para procurar tendências na forma como o malware é distribuído — e descobre que, embora a engenharia social Enquanto os truques desempenham um papel pequeno e as explorações de plug-ins e navegadores ainda são comuns, os distribuidores de malware estão cada vez mais recorrendo à falsificação de IP na esperança de evitar detecção.

No geral, o Google descobre que os distribuidores de malware dependem da exploração de uma vulnerabilidade em um navegador ou plug-in para instalar malware nos usuários. sistemas no que são conhecidos como ataques drive-by: normalmente, tudo o que os usuários precisam fazer é carregar uma Web com o código malicioso, e seus sistemas são comprometido. A iniciativa Navegação segura do Google possui ferramentas automatizadas que verificam sites em busca dessas tentativas de exploração e os adiciona ao seu banco de dados de sites questionáveis e perigosos, caso sejam encontrados.

Vídeos recomendados

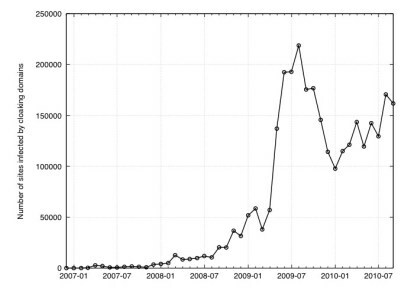

No entanto, os autores de malware estão recorrendo cada vez mais à falsificação de IP para evitar a detecção. Nesse caso, a técnica não envolve o uso de truques de roteador para fazer com que o tráfego de uma origem pareça vir de outra; em vez disso, os distribuidores de malware tentam detectar conexões da pesquisa Navegação segura do Google (e serviços semelhantes) e servir páginas da Web perfeitamente seguras e inócuas para esses serviços... salvando sua carga útil desagradável para visitantes que eles acreditam serem reais Usuários.

“O conceito por trás do cloaking é simples: fornecer conteúdo benigno para sistemas de detecção, mas fornecer conteúdo malicioso para visitantes normais de páginas da Web”, escreveram Lucas Ballard e Niels Provos no blog de segurança on-line do Google. “Ao longo dos anos, temos visto mais sites maliciosos envolvidos em cloaking de IP.”

O Google enfatiza que está constantemente ajustando seus scanners com “detecção de malware de última geração” para compensar a camuflagem de IP técnicas, mas observa que os distribuidores de malware e os serviços de segurança sempre estarão em uma corrida armamentista... com o pessoal de segurança na maioria das vezes tentando jogar catch-up.

O Google também observa que, com apenas algumas exceções, as vulnerabilidades de navegadores e plug-ins usadas por distribuidores de malware são usadas apenas para um período de tempo comparativamente curto: assim que uma nova vulnerabilidade é descoberta — ou uma antiga é corrigida — os autores de malware passam rapidamente para outra explorar.

O Google também observa que, embora faça com que as pessoas instalem malware usando engenharia social – enganando as pessoas para que baixem software perigoso, geralmente prometendo um plug-in ou pacote antivírus – ainda é comum e está aumentando, é empregado por apenas cerca de 2% dos sites que distribuem malware.

Recomendações dos Editores

- O Chrome tem um problema de segurança – veja como o Google está corrigindo isso

- Por que o Google está cortando o acesso à web para alguns de seus funcionários?

- O Google acaba de tornar esta ferramenta vital de segurança do Gmail totalmente gratuita

- Os principais serviços fiscais estão enviando seus dados para Meta e Google

- Metade das extensões do Google Chrome podem estar coletando seus dados pessoais

Atualize seu estilo de vidaDigital Trends ajuda os leitores a manter o controle sobre o mundo acelerado da tecnologia com as últimas notícias, análises divertidas de produtos, editoriais criteriosos e prévias únicas.