De hesteløp mellom AMD og Intel er morsomt å følge, men når det kommer til sikkerhet, er det mye mer på spill enn framerates i spill. Det ruver en spøkelsesaktig tilsynekomst som er lett å glemme. Spekulative henrettelsesutnyttelser som Spectre og dens varianter, så vel som ZombieLoad og en rekke andre sidekanalangrep er fortsatt like skumle som alltid.

Innhold

- Kamp fra dag én

- Prisen på sikkerhet

- Ikke vær redd. Vær omtenksom

Intel har sett hovedtyngden av skylden for sårbarheten, men AMD-prosessorer er ikke akkurat gratis heller. Langt ifra.

Anbefalte videoer

Begge selskapene har blitt tvunget til å implementere avbøtende oppdateringer og maskinvarefikser for å sikre at brukerne holder seg trygge fra disse potensielt ekle utnyttelsene. Men med alt som er gjort, hvilket er det tryggere og sikrere alternativet for 2019: Intel eller AMD?

Kamp fra dag én

De aller første bedriftene som ble avslørt i løpet av det siste halvannet smertefulle året med feilavsløringer, var Spectre og dens variant, Meltdown. Men der mye av AMDs bakkatalog ble påvirket av Spectre alene, var Intel-brikker utgitt så langt tilbake som i 2008 sårbare for begge. Andre utnyttelser som ville komme til syne i månedene som fulgte, inkludert Foreshadow, Lazy FPU, Spoiler og MDS, var alle levedyktige angrepsvektorer på Intel-prosessorer, men ikke på AMD-er.

Til Intels kreditt har de kjempet den gode kampen for sine brukere siden disse utnyttelsene kom for dagen, og lanserte mikrokodefikser og -reduksjon gjennom programvarepartnere som Apple og Microsoft, som i stor grad gjør disse utnyttelsesbanene overflødig.

Forstå Spectre og Meltdown

Intel har også begynt å implementere mye mer permanente maskinvarefikser til noen av disse utnyttelsene i sine nyeste prosessorer. Disse rettelsene fungerer uavhengig av mikrokode- og programvareoppdateringer og gjør utvalgte prosessorer trygge og beskyttet mot de spesielle angrepene i kraft av deres design. Dette er produkter som ikke har de samme feilene som tidligere prosessorer og representerer den beste innsatsen til nå for å stoppe angrep som Spectre.

Intel begynte å implementere maskinvarefikser i brikkene sine med utgivelsen av åttende generasjons Whisky Lake-U CPUer, inkludert Core i7-8665U, i7-8565U og i5-8365U, som er beskyttet mot Meltdown, Foreshadow og RIDL takket være maskinvare Endringer.

Det er trøstende å vite at Intel designer sine fremtidige produkter med sikkerhet i tankene.

Ytterligere reparasjoner vil komme ned i røret med den gradvise spredningen av 10nm Ice Lake mobile CPUer resten av året.

I en diskusjon med Digital Trends gjorde Intel det klart at det ikke er noen vesentlig forskjell i sikkerheten mellom mikrokode-/programvarefiksene og maskinvarebegrensningene.

Men det er viktig å merke seg at sluttbrukeren ikke trenger å gjøre noe for å bli beskyttet av maskinvarerettinger. Der operativsystem- eller programvareoppdateringer kreves, er det en sjanse for at de ikke blir installert, og det kan gjøre brukere sårbare.

Den eneste strategien som Intel har formulert, skyver problemet over på programvare på en måte som programvareutviklerne ikke er utstyrt til å håndtere.

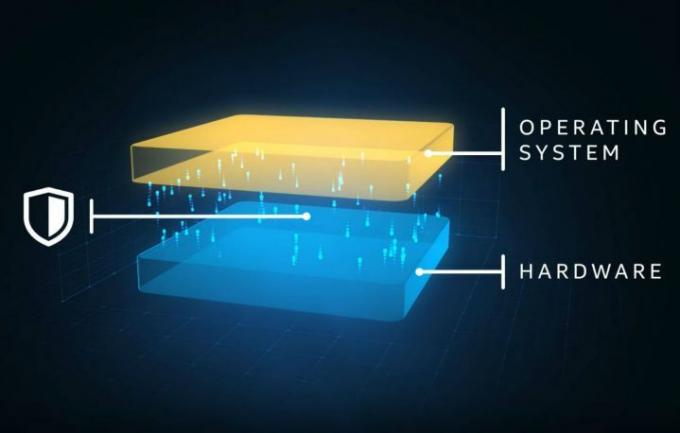

Maskinvarerettinger er en mye mer permanent løsning på problemet, og ifølge Intel, "Fremtidige Intel-prosessorer vil inkludere maskinvarebegrensninger som adresserer kjente sårbarheter." Det er trøstende å vite at Intel designer sine fremtidige produkter med sikkerhet i tankene, men disse maskinvarefiksene vil ikke være uttømmende.

Som Paul Kocher, senior teknologirådgiver i Rambus, sa til Digital Trends tidligere i år, "Når du har å gjøre med den mest grunnleggende varianten av Spectre, den eneste strategien som Intel har artikulert skyver problemet over på programvare på en måte som programvareutviklerne ikke er utstyrt for håndtere […] Den foreslåtte løsningen er alt du har en betinget gren, så en "hvis"-setning i et program, som kan føre til problemer hvis det var feilspådd. Du skal legge inn en instruksjon som heter "L Fence! i. Selv med den nye designen, må det å sette inn L Fence stoppe spekulasjoner fra å oppstå, og det har en ytelseseffekt."

Selv om det ikke er like berørt som Intel, bringer AMD også maskinvarefikser på sin nye generasjons maskinvare. Ryzen 3000-prosessorene har alle maskinvarefikser for Spectre og Spectre V4, sammen med operativsystembeskyttelse.

Prisen på sikkerhet

Maskinvarerettinger er ikke bare viktige fordi de sørger for at alle med den brikken har de samme rettelsene ut av esken, men fordi maskinvarefikser ikke har samme ytelsestap som noe av programvaren lapper. I noen tilfeller må de effektivt slå av viktige funksjoner for å beskytte mot visse angrep.

Selv om det ikke er direkte sammenlignbart med avbøtende virkninger på Windows-PCer, har Phoronix utført omfattende tester på hvordan de har påvirket Linux-plattformen. Den merker et merkbart fall i ytelse i en rekke tester. I de tilfellene hvor hyperthreading ble slått helt av, som selskaper som Apple og Google anbefaler, det var et gjennomsnittlig fall på 25 prosent i total ytelse.

AMD var ikke immun mot ytelsestap med programvarereduksjon på plass. Phoronix sin testing noterte noen få prosent nedgang i de fleste tilfeller, selv om de vanligvis var langt mindre virkningsfulle enn Intels. Det var sant i den siste testrunden med Ryzen 3000 CPUer også, der Intel-brikker startet raskere i noen tilfeller, men ble merkbart tregere etter avbøting.

Da vi tok kontakt med Intel for å diskutere ytelsestreffet fra utnyttelsesbegrensningene, bagatelliserte det virkningen, og antydet at "Generelt sett, mens ytelsespåvirkninger har blitt observert på utvalgte datasenterarbeidsbelastninger, er effekten av disse rettelsene for gjennomsnittsforbrukeren minimal."

Den viste oss også til en rapport fra sikkerhetsbloggen, The Daily Swig, som samlet en rekke uttalelser om ytelsestreffet fra Spectre-variantbegrensninger. Resultatene var stort sett positive på Intel-fronten, med en rekke av Swigs kilder som antydet at innvirkningen på sluttbrukere var minimal. Det viste imidlertid at i visse tilfeller, spesielt i datasentre og skyservere, så noen tester en innvirkning på 10-15 prosent fra reparasjonene.

Den større bekymringen er at enhetsprodusenter ikke vil implementere avbøtningene av frykt for at enheten deres skal virke mindre dyktig enn konkurrentene.

Så mye som det er skuffende å miste ytelsen på en prosessor, jo større bekymring er enheten produsenter vil ikke implementere avbøtningene i frykt for at enheten deres skal virke mindre dyktig enn konkurranse. Intel har laget patcher til en valgfri implementering for enhetsprodusenter og sluttbrukere. Det er noe som Linux-skaperen, Linus Torvalds, var sterkt kritisk til tidlig i 2018.

Da vi spurte Intel om denne praksisen ville fortsette fremover, antydet den at den ikke ville kreve sikkerhetsoppdateringer for partnerne sine, men at "Som alltid oppfordrer Intel alle databrukere til å sørge for å holde systemene sine oppdaterte, siden det er en av de beste måtene å bo på beskyttet."

Å få noen til å gjøre det, enten det er en smarttelefon eller en bærbar PC, er noe mange bedrifter sliter med, selv om det er det en av de viktigste måtene å holde enhetene dine trygge på fra hackere og generell skadelig programvare. Så det faktum at disse spesielle oppdateringene kan forårsake ytelsesfall gjør det enda vanskeligere å selge. Spesielt siden det er svært lite bevis som tyder på at noen spekulative henrettelsesangrep faktisk har funnet sted i naturen.

I vår diskusjon med Intel om saken, bagatelliserte det igjen alvorlighetsgraden av disse utnyttelsesbanene, og sa at "utnytter spekulativ henrettelse sidekanalsårbarheter utenfor et laboratoriemiljø er ekstremt komplisert i forhold til andre metoder som angripere har avhending."

Det pekte også på en Virginia Tech-studie fra 2019 som fremhevet hvordan et gjennomsnitt på bare 5,5 prosent av oppdagede sårbarheter ble aktivt utnyttet i naturen.

Ikke vær redd. Vær omtenksom

Så mye Spectre og dets lignende er skummelt, bør Intels påstander dempe den frykten. Spectre er usannsynlig å ha blitt utnyttet i naturen, så langt. Det er også sannsynlig at alle som ønsker å hacke ditt spesielle system vil bruke andre metoder før de i det hele tatt vurderer en angrepsvei som Spectre og dens varianter. Det er bare mye enklere måter å gjøre det på. Ikke minst bare å ringe deg og prøve å sosialingeniør deg til å gi opp din private informasjon.

Men det betyr ikke at vi ikke bør ta hensyn til bekymringene våre for Spectre når det gjelder å kjøpe ny maskinvare. Faktum gjenstår at Intel-maskinvare er mer utsatt enn AMDs, ganske enkelt fordi det er et større antall potensielle utnyttelsesbaner på Intel CPUer og mer avhengighet av programvareoppdateringer som kanskje har vært det implementert.

Nyere maskinvare fra begge selskapene er sikrere og mindre påvirket av avbøtende tiltak enn eldre brikker. Du finner flere maskinvarefikser i både de nyeste Ryzen 3000-seriens prosessorer og Intels 9. generasjons brikker. Ice Lake lover stadig større antall reparasjoner og Intels ryktede Comet Lake S-brikker i 2020 vil uten tvil fortsatt inneholde ytterligere reparasjoner.

Hvis du er bekymret for Spectre, er det absolutt verdt å vurdere å oppgradere prosessoren til en av de siste generasjonene av brikker fra Intel og AMD. Hvis du er spesielt bekymret eller ikke vil bekymre deg for programvareoppdateringer, er AMD CPUer mindre påvirket av disse angrepene.

Foreløpig er det usannsynlig at det vil ha stor innvirkning fra den virkelige verden for den gjennomsnittlige personen når det kommer til denne typen feil.

Det er også verdt å påpeke at de fleste eksperter vi har snakket med tror at vi ikke har sett den siste av denne typen utnyttelser, med flere potensielt på vei. Det vil si, inntil Intel og dets samtidige utvikler en ny, forebyggende strategi - skanskje som en sikre kjernen rett på terningen. Disse potensielle nye, uoppdagede utnyttelsene kan også føre til ytterligere ytelsesforringelse på eksisterende maskinvare.

Dette er bare spekulasjoner; kanskje en passende måte å se på fremtiden til en spekulativ henrettelsesfeil. Foreløpig er det usannsynlig at det vil ha stor innvirkning fra den virkelige verden for den gjennomsnittlige personen når det kommer til denne typen feil. Men hvis du må velge en vinner når det gjelder sikkerhet og ytelse, er det ingen tvil om at AMD-maskinvare for tiden har ledelsen. Intel-maskinvare er fortsatt fantastisk på så mange måter, men dette er en hvor styrkene er vendt mot den.

Redaktørenes anbefalinger

- AMDs kommende Ryzen 5 5600X3D kan fullstendig detronisere Intel i budsjettbygg

- Asus kjemper for å redde ansikt etter en enorm AMD Ryzen-kontrovers

- Nvidias opprørende prisstrategi er nøyaktig hvorfor vi trenger AMD og Intel

- AMD taper AI-kampen, og det er på tide at det begynte å bekymre seg

- AMDs Ryzen 9 7950X3D-priser holder presset på Intel