IL corsa di cavalli tra AMD e Intel è divertente da seguire, ma quando si tratta di sicurezza, la posta in gioco è molto più che il framerate nei giochi. Si profila un'apparizione spettrale che è facile da dimenticare. Exploit di esecuzione speculativa come Spectre e le sue varianti, nonché ZombieLoad e una serie di altri attacchi del canale laterale, sono ancora più spaventosi che mai.

Contenuti

- Combattendo dal primo giorno

- Il prezzo della sicurezza

- Non aver paura. Sii premuroso

Intel ha visto il peso della colpa per la vulnerabilità, ma neanche i processori AMD sono esattamente liberi. Lontano da esso.

Video consigliati

Entrambe le società sono state costrette a implementare patch attenuanti e correzioni hardware per garantire che gli utenti siano al sicuro da questi exploit potenzialmente dannosi. Ma con tutto ciò che è stato fatto, qual è l’opzione più sicura per il 2019: Intel o AMD?

Combattendo dal primo giorno

I primissimi exploit rivelati durante l'ultimo doloroso anno e mezzo di rivelazioni di bug sono stati Spectre e la sua variante, Meltdown. Ma mentre gran parte del catalogo di AMD è stato influenzato dal solo Spectre, i chip Intel rilasciati già nel 2008 erano vulnerabili a entrambi. Altri exploit che sarebbero venuti alla luce nei mesi successivi, tra cui Foreshadow, Lazy FPU, Spoiler e MDS, erano tutti vettori di attacco praticabili sulle CPU Intel, ma non su quelle AMD.

Va riconosciuto merito a Intel, che ha combattuto una buona battaglia per i suoi utenti da quando questi exploit sono venuti alla luce correzioni e mitigazione del microcodice tramite partner software come Apple e Microsoft, che in gran parte realizzano questi percorsi di exploit ridondante.

Comprendere Spectre e Meltdown

Intel ha anche iniziato a implementare correzioni hardware molto più permanenti per alcuni di questi exploit nei suoi processori più recenti. Queste correzioni funzionano indipendentemente dal microcodice e dagli aggiornamenti software e rendono i processori selezionati sicuri e protetti da attacchi particolari in virtù del loro design. Si tratta di prodotti che non presentano gli stessi difetti dei processori precedenti e rappresentano il massimo sforzo finora compiuto per fermare attacchi come Spectre sul nascere.

Intel ha iniziato a implementare correzioni hardware nei suoi chip con il rilascio delle CPU Whiskey Lake-U di ottava generazione, incluse i Core i7-8665U, i7-8565U e i5-8365U, protetti da Meltdown, Foreshadow e RIDL grazie all'hardware i cambiamenti.

È confortante sapere che Intel sta progettando i suoi prodotti futuri pensando alla sicurezza.

Ulteriori soluzioni arriveranno con la graduale proliferazione di CPU mobili Ice Lake da 10 nm per tutto il resto dell'anno.

In una discussione con Digital Trends, Intel ha chiarito che non esiste alcuna differenza sostanziale in termini di sicurezza tra le correzioni del microcodice/software e le mitigazioni hardware.

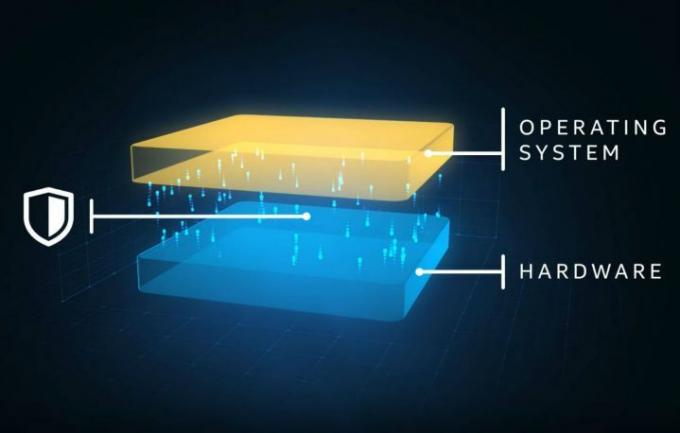

Ma è importante notare che l’utente finale non deve intraprendere alcuna azione per essere protetto dalle correzioni hardware. Laddove siano necessari aggiornamenti del sistema operativo o del software, è possibile che non vengano installati e ciò lasci gli utenti vulnerabili.

L’unica strategia articolata da Intel trasferisce il problema al software in un modo che gli sviluppatori di software non sono attrezzati per gestirlo.

Le correzioni hardware rappresentano una soluzione molto più permanente al problema e, secondo Intel, "i futuri processori Intel includeranno mitigazioni hardware che risolvono le vulnerabilità note". È confortante sapere che Intel sta progettando i suoi futuri prodotti pensando alla sicurezza, ma le soluzioni hardware non saranno esaustive.

Come Paul Kocher, consulente tecnologico senior di Rambus, ha dichiarato a Digital Trends all'inizio di quest'anno: "Quando hai a che fare con la variante più basilare di Spectre, l'unica strategia articolata da Intel sposta il problema sul software in un modo in cui gli sviluppatori software non sono attrezzati per farlo handle […] La soluzione proposta è tutto ciò che ha un ramo condizionale, quindi un'istruzione "if" in un programma, che potrebbe causare problemi se fosse previsto erroneamente. Dovresti inserire un'istruzione chiamata "L Fence! In. Anche con il nuovo design, l’inserimento di L Fence deve impedire che si verifichino speculazioni e ciò ha un impatto sulle prestazioni”.

Sebbene non sia interessata come Intel, AMD sta apportando correzioni hardware anche al suo hardware di nuova generazione. I suoi processori Ryzen 3000 sono tutti dotati di correzioni hardware per Spectre e Spectre V4, oltre alle protezioni del sistema operativo.

Il prezzo della sicurezza

Le correzioni hardware non sono importanti solo perché assicurano che chiunque abbia quel chip abbia le stesse correzioni corrette fuori dagli schemi, ma perché le correzioni hardware non hanno le stesse perdite di prestazioni di alcuni software cerotti. In alcuni casi, devono disattivare in modo efficace funzionalità importanti per proteggersi da determinati attacchi.

Sebbene non siano direttamente paragonabili agli effetti della mitigazione sui PC Windows, Phoronix ha condotto test approfonditi su come hanno influenzato la piattaforma Linux. Si nota un notevole calo delle prestazioni in una serie di test. Nei casi in cui l'hyperthreading era completamente disattivato, quale aziende come Apple e Google consigliano, c'era un calo medio del 25% nelle prestazioni complessive.

AMD non era immune alla perdita di prestazioni con la mitigazione del software in atto. I test di Phoronix notato un calo di qualche percentuale nella maggior parte dei casi, sebbene in genere fossero molto meno impattanti di quelli di Intel. Questo era vero l'ultimo round di test anche con le CPU Ryzen 3000, dove i chip Intel sono partiti più velocemente in alcuni casi ma sono diventati notevolmente più lenti dopo la mitigazione.

Quando abbiamo contattato Intel per discutere del calo prestazionale derivante dalle misure di mitigazione degli exploit, ha minimizzato l'impatto, suggerendo che "In generale parlando, sebbene siano stati osservati impatti sulle prestazioni su carichi di lavoro selezionati di data center, per il consumatore medio l'impatto di queste correzioni è minimo."

Ci ha anche indicato un rapporto del blog sulla sicurezza, Il sorso quotidiano, che ha raccolto una serie di dichiarazioni sul calo delle prestazioni derivante dalle mitigazioni della variante Spectre. I risultati sono stati per lo più positivi sul fronte Intel, con diverse fonti di Swig che suggeriscono che l’impatto sugli utenti finali è stato minimo. Tuttavia, è stato dimostrato che in alcuni casi, in particolare nei data center e nei server cloud, alcuni test hanno riscontrato un impatto delle correzioni pari al 10-15%.

La preoccupazione maggiore è che i produttori di dispositivi non implementino le mitigazioni per paura che i loro dispositivi appaiano meno capaci della concorrenza.

Per quanto sia deludente perdere prestazioni su un processore, la preoccupazione maggiore riguarda quel dispositivo i produttori non implementeranno le mitigazioni per paura che i loro dispositivi appaiano meno capaci del concorrenza. Intel ha reso le patch un'implementazione opzionale per i produttori di dispositivi e gli utenti finali. Questo è qualcosa che il creatore di Linux, Linus Torvalds, è stato fortemente critico nei confronti di questo approccio all’inizio del 2018.

Quando abbiamo chiesto a Intel se questa pratica sarebbe andata avanti, ha suggerito che non avrebbe imposto patch di sicurezza per i suoi partner, ma che: "Come sempre, Intel incoraggia tutti gli utenti di computer ad assicurarsi di mantenere i propri sistemi aggiornati, poiché è uno dei modi migliori per rimanere protetto."

Convincere qualcuno a farlo, che si tratti di a smartphone o un laptop, è qualcosa con cui molte aziende lottano, anche se lo è uno dei modi più importanti per proteggere i tuoi dispositivi da hacker e malware in generale. Quindi il fatto che queste particolari patch possano causare cali di prestazioni rende la vendita ancora più difficile. Soprattutto perché ci sono pochissime prove che suggeriscano che eventuali attacchi con esecuzioni speculative siano effettivamente avvenuti in natura.

Nella nostra discussione con Intel sull'argomento, abbiamo nuovamente minimizzato la gravità di questi percorsi di exploit, affermando che "Exploiting speculative Execution Le vulnerabilità del canale laterale al di fuori di un ambiente di laboratorio sono estremamente complesse rispetto ad altri metodi a disposizione degli aggressori disposizione."

Ha anche sottolineato uno studio della Virginia Tech del 2019 ciò ha evidenziato come in media solo il 5,5% delle vulnerabilità scoperte siano state utilizzate attivamente in natura.

Non aver paura. Sii premuroso

Per quanto Spectre e i suoi simili siano spaventosi, le affermazioni di Intel dovrebbero mitigare questa paura. Finora è improbabile che Spectre sia stato sfruttato in natura. È anche probabile che chiunque voglia hackerare il tuo particolare sistema utilizzerà altri metodi prima ancora di prendere in considerazione un percorso di attacco come Spectre e le sue varianti. Ci sono solo modi molto più semplici per farlo. Non da ultimo semplicemente chiamarti e provare a convincerti con l'ingegneria sociale a rinunciare alle tue informazioni private.

Ma ciò non significa che non dovremmo tenere conto delle nostre preoccupazioni per Spectre quando si tratta di acquistare nuovo hardware. Resta il fatto che l’hardware Intel è più suscettibile di quello AMD, semplicemente perché ce n’è un numero maggiore potenziali percorsi di exploit sulle CPU Intel e una maggiore dipendenza dalle patch software che potrebbero essere state o meno implementato.

L’hardware più recente di entrambe le società è più sicuro e meno influenzato dalle mitigazioni rispetto ai chip più vecchi. Troverai ulteriori correzioni hardware sia negli ultimi processori Ryzen serie 3000 che nei chip Intel di nona generazione. Promesse di Ice Lake un numero sempre maggiore di correzioni e i presunti chip Intel Comet Lake S nel 2020 includeranno senza dubbio ulteriori correzioni.

Se sei preoccupato per Spectre, vale sicuramente la pena prendere in considerazione l'aggiornamento del tuo processore a una delle ultime generazioni di chip di Intel e AMD. Se sei particolarmente preoccupato o non vuoi preoccuparti delle patch software, le CPU AMD sono meno colpite da questi attacchi.

Per ora, è improbabile che ci sia un grande impatto nel mondo reale per la persona media quando si tratta di questo tipo di bug.

Vale anche la pena sottolineare che la maggior parte degli esperti con cui abbiamo parlato ritiene che non abbiamo visto l’ultimo di questo tipo di exploit, con altri potenzialmente in arrivo. Cioè, finché Intel e i suoi contemporanei non svilupperanno una nuova strategia preventiva – pforse come a nucleo sicuro direttamente sullo stampo. Questi potenziali exploit nuovi e non ancora scoperti potrebbero portare a un ulteriore degrado delle prestazioni anche sull’hardware esistente.

Queste sono solo speculazioni; forse un modo appropriato per guardare al futuro di un bug di esecuzione speculativa. Per ora, è improbabile che ci sia un grande impatto nel mondo reale per la persona media quando si tratta di questo tipo di bug. Ma, se devi scegliere un vincitore in termini di sicurezza e prestazioni, non si può negare che l’hardware AMD sia attualmente in testa. L'hardware Intel è ancora eccezionale in tanti modi, ma questo è quello in cui i suoi punti di forza si rivolgono a suo sfavore.

Raccomandazioni degli editori

- L'imminente Ryzen 5 5600X3D di AMD potrebbe detronizzare completamente Intel nelle build economiche

- Asus lotta per salvare la faccia dopo un'enorme controversia su AMD Ryzen

- La scandalosa strategia dei prezzi di Nvidia è esattamente il motivo per cui abbiamo bisogno di AMD e Intel

- AMD sta perdendo la battaglia contro l'intelligenza artificiale ed è ora che inizi a preoccuparsi

- Il prezzo del Ryzen 9 7950X3D di AMD mantiene la pressione su Intel