Peneliti keamanan siber telah menemukan kerentanan zero-day baru yang muncul di server email Microsoft Exchange dan telah dieksploitasi oleh pelaku kejahatan.

Kerentanan yang belum disebutkan namanya telah dijelaskan secara rinci oleh vendor keamanan siber GTSC, meskipun informasi tentang eksploitasi tersebut masih dikumpulkan. Ini dianggap sebagai kerentanan “zero-day” karena fakta bahwa akses publik terhadap kelemahan tersebut sudah terlihat sebelum patch tersedia.

Video yang Direkomendasikan

🚨 Ada laporan yang muncul bahwa zero day baru ada di Microsoft Exchange, dan sedang dieksploitasi secara aktif di alam liar 🚨

Saya dapat mengonfirmasi bahwa sejumlah besar server Exchange telah di-backdoor – termasuk honeypot.

Thread untuk melacak masalah berikut:

— Kevin Beaumont (@GossiTheDog) 29 September 2022

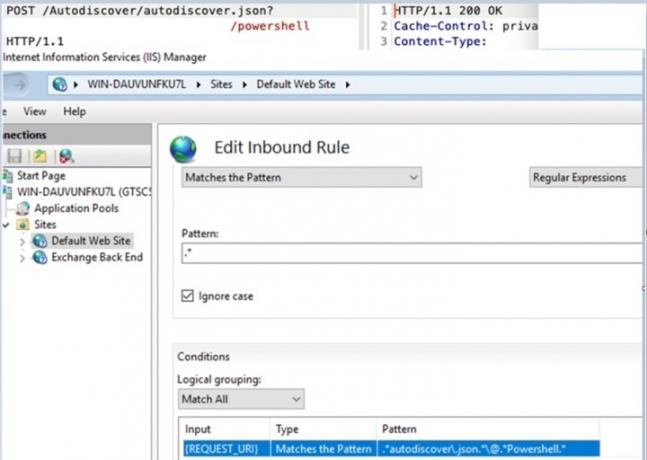

Berita tentang kerentanan ini pertama kali disampaikan ke Microsoft melalui program Zero Day Initiative pada Kamis lalu, 29 September, merinci bahwa eksploitasi malware CVE-2022-41040 dan CVE-2022-41082 “dapat memungkinkan penyerang melakukan eksekusi kode jarak jauh di server Microsoft Exchange yang terpengaruh,” menurut ke

Tren Mikro.Microsoft menyatakan pada hari Jumat bahwa mereka “bekerja pada timeline yang dipercepat” untuk mengatasi kerentanan zero-day dan membuat patch. Namun, peneliti Kevin Beaumont mengkonfirmasi di Twitter bahwa kelemahan tersebut telah digunakan oleh pemain jahat untuk mendapatkan akses ke bagian belakang beberapa server Exchange.

Dengan eksploitasi yang sudah meluas, ada banyak peluang bagi dunia usaha dan lembaga pemerintah untuk diserang oleh pihak-pihak yang tidak bertanggung jawab. Hal ini disebabkan oleh fakta bahwa server Exchange bergantung pada internet dan pemutusan koneksi akan terputus produktivitas bagi banyak organisasi, Travis Smith, wakil presiden penelitian ancaman malware di Qualys, diberi tahu Protokol.

Meskipun rincian tentang cara kerja malware CVE-2022-41040 dan CVE-2022-41082 tidak diketahui, beberapa peneliti mencatat kesamaan dengan kerentanan lainnya. Ini termasuk kelemahan Apache Log4j dan kerentanan “ProxyShell”, yang keduanya memiliki kesamaan dalam eksekusi kode jarak jauh. Faktanya, beberapa peneliti salah mengira kerentanan baru untuk ProxyShell hingga jelas bahwa kelemahan lama sudah diperbarui di semua tambalannya. Hal ini memperjelas bahwa CVE-2022-41040 dan CVE-2022-41082 adalah kerentanan yang benar-benar baru dan belum pernah terlihat sebelumnya.

“Jika hal tersebut benar, hal ini memberi tahu Anda bahwa beberapa praktik dan prosedur keamanan yang digunakan saat ini masih gagal. Mereka kembali ke kerentanan bawaan dalam kode dan perangkat lunak yang mendasari hal ini Ekosistem TI,” Roger Cressey, mantan anggota keamanan siber dan kontraterorisme untuk Gedung Putih Clinton dan Bush, mengatakan kepada DigitalTrends.

“Jika Anda memiliki posisi dominan di pasar, maka Anda akan berakhir setiap kali ada eksploitasi yang Anda pikirkan Anda telah menyelesaikannya tetapi ternyata ada masalah lain yang terkait dengannya yang muncul di saat yang tidak Anda duga dia. Dan pertukaran bukanlah gambaran dari apa yang saya sebut sebagai penawaran yang aman dan terjamin,” tambahnya.

Malware dan kerentanan zero-day adalah kenyataan yang cukup konsisten bagi semua perusahaan teknologi. Namun, Microsoft menyempurnakan kemampuannya untuk mengidentifikasi dan mengatasi masalah, serta menyediakan patching untuk kerentanan setelah terjadinya serangan.

Menurut Katalog kerentanan CISA, Microsoft Systems telah mengalami 238 kelemahan keamanan siber sejak awal tahun, yang merupakan 30% dari seluruh kerentanan yang ditemukan. Serangan ini mencakup serangan terhadap merek teknologi besar lainnya termasuk Apple iOS, Google Chrome, Adobe Systems, Linux, dan masih banyak lainnya.

“Ada banyak perusahaan IT teknologi yang tidak punya hari untuk ditemukan dan dieksploitasi oleh musuh. Masalahnya adalah Microsoft telah begitu sukses mendominasi pasar saat itu Ketika kerentanan ditemukan, maka dampak yang ditimbulkannya dalam hal skala dan jangkauan akan semakin besar sangat besar. Jadi ketika Microsoft bersin, dunia infrastruktur penting terkena flu yang parah dan hal itu tampaknya merupakan proses yang berulang di sini,” kata Cressey.

Salah satu kerentanan zero-day itu telah terselesaikan awal tahun ini adalah Follina (CVE-2022-30190), yang memberi peretas akses ke Alat Diagnostik Dukungan Microsoft (MSDT). Alat ini umumnya dikaitkan dengan Microsoft Office dan Microsoft Word. Peretas dulu mampu mengeksploitasinya untuk mendapatkan akses ke bagian belakang komputer, memberi mereka izin untuk menginstal program, membuat akun pengguna baru, dan memanipulasi data di perangkat.

Catatan awal mengenai keberadaan kerentanan telah diatasi dengan solusi. Namun, Microsoft turun tangan dengan perbaikan perangkat lunak permanen setelah peretas mulai menggunakan informasi yang mereka kumpulkan untuk menargetkan diaspora Tibet dan AS serta UE. agensi pemerintahan.

Rekomendasi Editor

- Perbarui Windows sekarang — Microsoft baru saja memperbaiki beberapa eksploitasi berbahaya

- Google Chrome berada di puncak daftar browser paling rentan ini

- Inilah mengapa Anda perlu memperbarui Google Chrome Anda sekarang

- Kerentanan ini memungkinkan peretas mengakses setiap aspek Mac Anda

- Microsoft Edge terkena bug keamanan serius yang sama yang melanda Chrome

Tingkatkan gaya hidup AndaTren Digital membantu pembaca mengawasi dunia teknologi yang bergerak cepat dengan semua berita terkini, ulasan produk yang menyenangkan, editorial yang berwawasan luas, dan cuplikan unik.