L’avenir de la guerre vient peut-être de commencer, mais plutôt que d’être annoncé par une explosion, il a commencé sans un bruit ni une seule victime.

Il s’agit du premier du genre et pourrait être un signal sur la manière dont toutes les guerres seront désormais menées. Il s’agit d’une cyber-arme si précise qu’elle peut détruire une cible plus efficacement qu’un explosif conventionnel, puis simplement s’effacer, laissant les victimes se blâmer elles-mêmes. C’est une arme si terrible qu’elle pourrait faire plus que simplement endommager des objets physiques, elle pourrait tuer des idées. Il s’agit du ver Stuxnet, considéré par beaucoup comme la première véritable arme de cyberguerre au monde, et sa première cible était l’Iran.

Vidéos recommandées

L'aube de la cyberguerre

Stuxnet ressemble presque à un roman de Tom Clancy. Plutôt que d'envoyer des missiles pour détruire une centrale nucléaire qui menace la région et le monde entier et qui est supervisée par un président qui a affirmé qu'il aimerait voir une race entière de personnes « rayée de la carte », un simple virus informatique peut être introduit et fera bien plus le travail effectivement. Attaquer une structure avec des missiles peut conduire à la guerre et, en outre, les bâtiments peuvent être reconstruits. Mais infecter un système si complètement que les personnes qui l’utilisent commencent à douter de leur confiance en leurs propres capacités aura des effets bien plus dévastateurs à long terme.

Dans un rare moment d’ouverture de la part de l’Iran, la nation a confirmé que le malware Stuxnet (le nom vient de mots-clés enfouis dans le code) découvert en juillet a porté atteinte aux ambitions nucléaires du pays. Même si l'Iran minimise l'incident, certains rapports suggèrent que le ver était si efficace qu’il aurait pu retarder le programme nucléaire iranien de plusieurs années.

Plutôt que de simplement infecter un système et détruire tout ce qu’il touche, Stuxnet est bien plus sophistiqué que cela, et bien plus efficace également.

Le ver est intelligent et adaptable. Lorsqu'il entre dans un nouveau système, il reste en veille et apprend le système de sécurité de l'ordinateur. Une fois qu’il peut fonctionner sans déclencher l’alarme, il recherche alors des cibles très précises et commence à attaquer certains systèmes. Plutôt que de simplement détruire ses cibles, il fait quelque chose de bien plus efficace: il les induit en erreur.

Dans un programme d’enrichissement nucléaire, une centrifugeuse est un outil fondamental nécessaire au raffinage de l’uranium. Chaque centrifugeuse construite suit la même mécanique de base, mais le fabricant allemand Siemens propose ce que beaucoup considèrent comme le meilleur du secteur. Stuxnet a recherché les contrôleurs Siemens et a pris le contrôle de la façon dont la centrifugeuse tourne. Mais plutôt que de simplement forcer les machines à tourner jusqu'à ce qu'elles s'autodétruisent – ce que le ver était plus que capable de faire – Stuxnet a apporté des modifications subtiles et bien plus sournoises aux machines.

Lorsqu’un échantillon d’uranium était inséré dans une centrifugeuse infectée par Stuxnet pour être raffiné, le virus ordonnait à la machine de tourner plus vite que pour laquelle elle avait été conçue, puis de s’arrêter soudainement. Les résultats ont été des milliers de machines qui se sont usées des années avant la date prévue et, plus important encore, des échantillons détruits. Mais le véritable truc du virus était qu’en sabotant les machines, il falsifiait les lectures et donnait l’impression que tout fonctionnait selon les paramètres attendus.

Après des mois, les centrifugeuses ont commencé à s'user et à se briser, mais comme les lectures restaient semblait être dans les normes, les scientifiques associés au projet ont commencé à remettre en question eux-mêmes. Les agents de sécurité iraniens ont commencé à enquêter sur ces échecs, et le personnel des installations nucléaires vivait dans un nuage de peur et de suspicion. Cela a duré plus d'un an. Si le virus avait réussi à échapper complètement à la détection, il aurait fini par se supprimer complètement, laissant les Iraniens se demander ce qu’ils faisaient de mal.

Pendant 17 mois, le virus a réussi à se frayer un chemin discrètement dans les systèmes iraniens, détruisant lentement des échantillons vitaux et endommageant les équipements nécessaires. Le chaos dans lequel le programme a été plongé était peut-être plus important que les dommages causés aux machines et aux échantillons.

Les Iraniens reconnaissent à contrecœur une partie des dégâts

Le président iranien Mahmoud Ahmadinejad a revendiqué que Stuxnet « a réussi à créer des problèmes pour un nombre limité de nos centrifugeuses », ce qui change de L’affirmation antérieure de l’Iran selon laquelle le ver avait infecté 30 000 ordinateurs, mais n’avait pas affecté le nucléaire installations. Quelques rapports suggérer à l'installation de Natanz, qui héberge les programmes d'enrichissement iraniens, 5 084 des 8 856 centrifugeuses utilisées par la centrale nucléaire iranienne les installations ont été mises hors service, probablement en raison de dommages, et l'usine a été contrainte de fermer au moins deux fois en raison des effets de la catastrophe. virus.

Stuxnet a également ciblé la turbine à vapeur de fabrication russe qui alimente l’installation de Bouchehr, mais il semble que le virus ait été découvert avant que de réels dégâts puissent être causés. Si le virus n’avait pas été découvert, il aurait fini par faire monter les régimes des turbines à un niveau trop élevé et aurait causé des dommages irréparables à l’ensemble de la centrale électrique. Les systèmes de température et de refroidissement ont également été identifiés comme cibles, mais les résultats du ver sur ces systèmes ne sont pas clairs.

La découverte du ver

En juin de cette année, VirusBlokAda, spécialiste antivirus basé en Biélorussie, a découvert un programme malveillant jusqu'alors inconnu sur l'ordinateur d'un client iranien. Après l'avoir étudié, la société antivirus a découvert qu'il était spécifiquement conçu pour cibler Siemens SCADA. (contrôle de supervision et acquisition de données), qui sont des dispositifs utilisés dans des fabrication. Le premier indice montrant que quelque chose était différent à propos de ce ver était qu'une fois l'alerte déclenchée, chaque L'entreprise qui avait tenté de transmettre l'alerte a ensuite été attaquée et contrainte de fermer ses portes pendant au moins 24 heures. heures. Les méthodes et les raisons de ces attaques restent un mystère.

Une fois le virus découvert, des sociétés comme Symantec et Kaspersky, deux des plus grandes sociétés antivirus au monde, ainsi que plusieurs agences de renseignement, ont commencé à faire des recherches sur Stuxnet et ont trouvé des résultats qui ont rapidement montré clairement qu'il ne s'agissait pas d'un malware ordinaire.

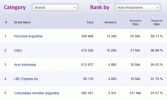

Fin septembre, Symantec avait découvert que près de 60 % de toutes les machines infectées dans le monde se trouvaient en Iran. Une fois cela découvert, il est devenu de plus en plus évident que le virus n’avait pas été conçu pour simplement pour causer des problèmes, comme le sont de nombreux logiciels malveillants, mais ils avaient un objectif très spécifique et un cible. Le niveau de sophistication était également bien supérieur à tout ce qui avait été vu auparavant, ce qui a incité Ralph Langner, l'expert en sécurité informatique qui a découvert le virus pour la première fois, à déclarer que c'était « comme l'arrivée d'un F-35 sur un champ de bataille de la Première Guerre mondiale ».

Comment ça a fonctionné

Stuxnet cible spécifiquement les systèmes d'exploitation Windows 7, qui sont, et ce n'est pas un hasard, le même système d'exploitation que celui utilisé dans la centrale nucléaire iranienne. Le ver utilise quatre attaques zero-day et cible spécifiquement le logiciel WinCC/PCS 7 SCADA de Siemens. Une menace Zero Day est une vulnérabilité inconnue ou inopinée par le fabricant. Il s’agit généralement de vulnérabilités critiques pour le système qui, une fois découvertes, sont immédiatement corrigées. Dans ce cas, les deux éléments du jour zéro avaient été découverts et étaient sur le point de publier un correctif, mais deux autres n'avaient jamais été découverts par personne. Une fois le ver introduit dans le système, il a commencé à exploiter d’autres systèmes du réseau local qu’il ciblait.

Alors que Stuxnet parcourait les systèmes iraniens, il a été mis au défi par la sécurité du système de présenter un certificat légitime. Le malware présentait alors deux certificats authentiques, l'un du fabricant de circuits JMicron, et l'autre du fabricant de matériel informatique Realtek. Les deux sociétés sont situées à Taiwan, à quelques pâtés de maisons l'une de l'autre, et il a été confirmé que les deux certificats avaient été volés. Ces certificats authentiques sont l’une des raisons pour lesquelles le ver a pu passer si longtemps inaperçu.

Le logiciel malveillant avait également la capacité de communiquer via le partage peer-to-peer lorsqu'une connexion Internet était présente, ce qui lui permettait d'effectuer des mises à niveau si nécessaire et de rendre compte de sa progression. Les serveurs avec lesquels Stuxnet communiquait étaient situés au Danemark et en Malaisie, et tous deux ont été arrêtés une fois que le ver a été confirmé comme étant entré dans les installations de Natanz.

Au fur et à mesure que Stuxnet commençait à se répandre dans les systèmes iraniens, il commençait à cibler uniquement les « convertisseurs de fréquence » responsables des centrifugeuses. En utilisant des disques à fréquence variable comme marqueurs, le ver a spécifiquement recherché les disques de deux fournisseurs: Vacon, basé en Finlande, et Fararo Paya, basé en Iran. Il surveille ensuite les fréquences spécifiées et n'attaque que si un système fonctionne entre 807 Hz et 1 210 Hz, un phénomène assez rare. fréquence qui explique comment le ver a pu cibler si spécifiquement les centrales nucléaires iraniennes malgré sa propagation dans le monde. Stuxnet se met alors à modifier la fréquence de sortie, ce qui affecte les moteurs connectés. Bien qu’au moins 15 autres systèmes Siemens aient signalé une infection, aucun n’a subi de dommages causés par le ver.

Au fur et à mesure que Stuxnet commençait à se répandre dans les systèmes iraniens, il commençait à cibler uniquement les « convertisseurs de fréquence » responsables des centrifugeuses. En utilisant des disques à fréquence variable comme marqueurs, le ver a spécifiquement recherché les disques de deux fournisseurs: Vacon, basé en Finlande, et Fararo Paya, basé en Iran. Il surveille ensuite les fréquences spécifiées et n'attaque que si un système fonctionne entre 807 Hz et 1 210 Hz, un phénomène assez rare. fréquence qui explique comment le ver a pu cibler si spécifiquement les centrales nucléaires iraniennes malgré sa propagation dans le monde. Stuxnet se met alors à modifier la fréquence de sortie, ce qui affecte les moteurs connectés. Bien qu’au moins 15 autres systèmes Siemens aient signalé une infection, aucun n’a subi de dommages causés par le ver.

Pour atteindre l’installation nucléaire, le ver devait d’abord être introduit dans le système, éventuellement sur une clé USB. L’Iran utilise un système de sécurité « air gap », ce qui signifie que l’installation n’a pas de connexion à Internet. Cela pourrait expliquer pourquoi le ver s'est propagé à ce point, car la seule façon pour lui d'infecter le système était de cibler une zone étendue et d'agir comme un virus. Cheval de Troie en attendant qu'un employé du nucléaire iranien reçoive un fichier infecté hors de l'installation et l'apporte physiquement dans le usine. Pour cette raison, il sera presque impossible de savoir exactement où et quand l’infection a commencé, car elle pourrait avoir été introduite par plusieurs employés sans méfiance.

Mais d’où vient-il et qui l’a développé ?

Les soupçons quant à l’origine du ver sont monnaie courante, et le suspect le plus probable est Israël. Après des recherches approfondies sur le virus, Kaspersky Labs annoncé que le niveau de l'attaque et la sophistication avec laquelle elle a été exécutée n'auraient pu être menés qu'« avec le soutien de l'État-nation », ce qui exclut la possibilité d'un pirate informatique privé groupes, voire des groupes plus importants qui ont utilisé le piratage comme moyen d'atteindre leurs objectifs, comme la mafia russe, soupçonnée d'avoir créé un ver cheval de Troie responsable de voler 1 million de dollars d'une banque britannique.

Israël admet pleinement qu'il considère la cyberguerre comme un pilier de sa doctrine de défense, et le groupe connu sous le nom d'Unité 8200, une Les forces de défense israéliennes, considérées comme l’équivalent approximatif de la NSA américaine, seraient le groupe le plus probable responsable.

L'unité 8200 est la plus grande division des forces de défense israéliennes, et pourtant la majorité de ses opérations sont inconnues – même l'identité du général de brigade en charge de l'unité est classifiée. Parmi ses nombreux exploits, un rapport affirme que lors d'une frappe aérienne israélienne sur une installation nucléaire syrienne présumée en 2007, l'unité 8200 a activé un cyber-kill switch secret qui a désactivé de grandes sections du radar syrien.

Pour donner encore plus de crédit à cette théorie, en 2009, Israël a repoussé à 2014 la date à laquelle il s’attend à ce que l’Iran dispose d’un armement nucléaire rudimentaire. Cela pourrait être dû à des problèmes entendus, ou cela pourrait suggérer qu’Israël savait quelque chose que personne d’autre ne savait.

Les États-Unis sont également un suspect majeur et, en mai de cette année, l’Iran a affirmé avoir arrêté Selon lui, 30 personnes auraient aidé les États-Unis à mener une « cyberguerre » contre l’Iran. L'Iran a également affirmé que l'administration Bush avait financé un plan de 400 millions de dollars visant à déstabiliser l'Iran en recourant à des cyberattaques. L’Iran a affirmé que l’administration Obama avait poursuivi le même plan et avait même accéléré certains projets. Les critiques ont déclaré que les affirmations de l’Iran ne sont qu’un prétexte pour éliminer les « indésirables », et les arrestations sont l’un des nombreux points de discorde entre l’Iran et les États-Unis.

Mais à mesure que le virus continue d’être étudié et que de plus en plus de réponses émergent concernant sa fonction, de plus en plus de mystères sont soulevés sur ses origines.

Selon Microsoft, le virus aurait nécessité au moins 10 000 heures de codage, et à une équipe de cinq personnes ou plus, au moins six mois de travail dévoué. Nombreux sont ceux qui pensent désormais que la création du ver nécessiterait les efforts combinés des communautés du renseignement de plusieurs pays travaillant ensemble. Même si les Israéliens ont peut-être la détermination et les techniciens nécessaires, certains prétendent qu’il faudrait le niveau de technologie des États-Unis pour coder le malware. Connaître la nature exacte des machines Siemens dans la mesure où Stuxnet l'a fait pourrait suggérer que l'Allemagne implication, et les Russes ont peut-être été impliqués dans le détail des spécifications de la machinerie russe utilisé. Le ver a été conçu pour fonctionner sur des fréquences impliquant des composants finlandais, ce qui suggère que la Finlande, et peut-être l’OTAN, sont également impliquées. Mais il y a encore d'autres mystères.

Le ver n'a pas été détecté en raison de ses actions dans les installations nucléaires iraniennes, mais plutôt en raison de l'infection généralisée de Stuxnet. Le noyau central de traitement de l’usine nucléaire iranienne est situé profondément sous terre et est totalement coupé d’Internet. Pour que le ver infecte le système, il doit avoir été introduit sur l'ordinateur ou sur une clé USB d'un membre du personnel. Il suffirait qu'un seul employé emporte son travail chez lui, puis revienne et insère quelque chose comme inoffensif comme une clé USB dans l'ordinateur, et Stuxnet commencerait sa marche silencieuse vers la machinerie spécifique ça voulait.

Le ver n'a pas été détecté en raison de ses actions dans les installations nucléaires iraniennes, mais plutôt en raison de l'infection généralisée de Stuxnet. Le noyau central de traitement de l’usine nucléaire iranienne est situé profondément sous terre et est totalement coupé d’Internet. Pour que le ver infecte le système, il doit avoir été introduit sur l'ordinateur ou sur une clé USB d'un membre du personnel. Il suffirait qu'un seul employé emporte son travail chez lui, puis revienne et insère quelque chose comme inoffensif comme une clé USB dans l'ordinateur, et Stuxnet commencerait sa marche silencieuse vers la machinerie spécifique ça voulait.

Mais la question se pose alors: pourquoi les responsables du virus ont-ils développé une cyber-arme aussi incroyablement sophistiquée, puis l’ont-ils lancée selon une méthode sans doute si bâclée? Si l’objectif était de rester indétectable, la libération d’un virus capable de se répliquer à la vitesse dont il a fait preuve est bâclée. Il s’agissait de savoir quand, et non si, le virus serait découvert.

La raison la plus probable est que les développeurs s’en fichaient. Implanter le malware avec plus de soin aurait pris beaucoup plus de temps, et la transmission du ver dans les systèmes spécifiques pourrait prendre beaucoup plus de temps. Si un pays recherche des résultats immédiats pour mettre un terme à ce qu’il pourrait considérer comme une attaque imminente, la rapidité pourrait l’emporter sur la prudence. La centrale nucléaire iranienne est le seul système infecté à signaler des dommages réels causés par Stuxnet, le risque pour les autres systèmes semble donc minime.

Quoi ensuite?

Siemens a publié un outil de détection et de suppression pour Stuxnet, mais l'Iran le fait toujours en difficulté pour supprimer complètement le malware. Pas plus tard que le 23 novembre, l'usine iranienne de Natanz a été forcé fermer, et d'autres retards sont attendus. À terme, le programme nucléaire devrait être de nouveau opérationnel.

Dans une histoire distincte, mais peut-être liée, plus tôt cette semaine, deux scientifiques iraniens ont été tués par des attentats à la bombe distincts mais identiques à Téhéran, en Iran. Lors d'une conférence de presse le lendemain, le président Ahmadinejad dit journalistes que « sans aucun doute, la main du régime sioniste et des gouvernements occidentaux est impliquée dans l’assassinat ».

Plus tôt dans la journée, des responsables iraniens revendiqué avoir procédé à plusieurs arrestations lors des attentats à la bombe, et bien que l’identité des suspects n’ait pas été révélée, le ministre iranien des renseignements a déclaré: « Le trois agences d'espionnage du Mossad, de la CIA et du MI6 ont joué un rôle dans (les attentats) et, avec l'arrestation de ces personnes, nous trouverons de nouveaux indices pour arrêter d'autres éléments,"

La combinaison des attentats et des dégâts causés par le virus Stuxnet devrait peser lourdement sur les prochaines négociations entre l'Iran et une confédération de six nations composée de la Chine, de la Russie, de la France, de la Grande-Bretagne, de l'Allemagne et des États-Unis, le 6 décembre et 7. Les pourparlers visent à poursuivre le dialogue sur les éventuelles ambitions nucléaires de l’Iran.