(précaire est une chronique hebdomadaire qui aborde le sujet en pleine actualité de la cybersécurité.

Contenu

- Se faufiler là où personne ne regardait

- Sécuriser vos imprimantes

Plus nos appareils sont connectés, plus ils ont besoin de protection. Mais cela ne signifie pas qu’un appareil doit être « intelligent » pour être piraté.

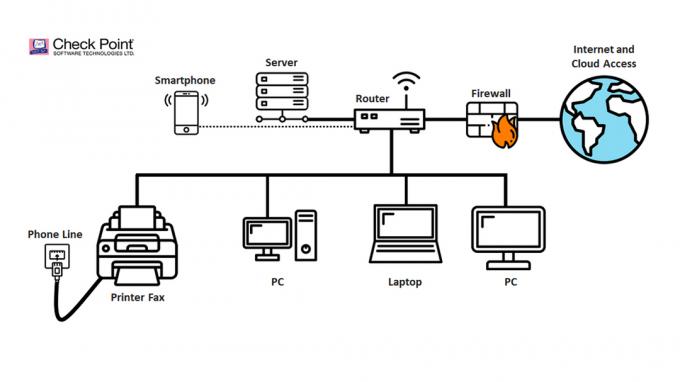

L'équipe de Check Point Research a récemment montré comment la fonction fax d'une imprimante HP des années 1990 pouvait être utilisée pour infiltrer la sécurité du réseau. Il s’agissait d’une démonstration révolutionnaire, révélant à quel point les anciennes technologies peuvent être vulnérables aux attaques. Vous pensez peut-être que l’ancienne imprimante que vous avez dans un coin de votre bureau est inoffensive, mais comme le montre cette recherche, elle pourrait offrir une porte dérobée vers votre réseau et tous les appareils qui y sont connectés.

En rapport

- La version Chrome de Nvidia DLSS est sur le point d'être lancée, mais vous ne pouvez pas encore l'utiliser

- Vous pouvez désormais utiliser l'autocollant Add Yours sur Reels pour Facebook et Instagram

- Comment votre maison intelligente peut améliorer votre fête de Noël

Se faufiler là où personne ne regardait

Recherche sur les points de contrôle est monté sur scène à Déf Con, la plus grande conférence de piratage informatique au monde, pour démontrer ce qu'ils ont appelé un « faxploit » dans des machines imprimante-fax tout-en-un.

La fonction fax de votre ancienne imprimante de bureau n'est peut-être plus utilisée, mais si un numéro de fax professionnel ou personnel est rendu public sur des cartes de visite ou des sites Web, c'est tout le système qui est en danger. Grâce à ce numéro, les chercheurs ont eu accès à l’ensemble du réseau associé, y compris à tous les ordinateurs et données qui y sont connectés.

Le processus était incroyablement simple. Le pirate informatique établit une connexion avec l'imprimante, implémente un script d'exploitation et envoie un fax malveillant directement à l'imprimante. Cela lui donne un contrôle total.

« … Les imprimantes sont des appareils courants et très répandus qui sont universellement ignorés en matière de cybersécurité »

Une fois que le pirate informatique a accès à un réseau, il peut l’utiliser comme point d’appui pour cibler d’autres machines. Lors de la démonstration, le pirate informatique a installé un logiciel malveillant appelé la NSA EternalBlue exploiter sur un PC ciblé connecté au réseau. Le logiciel malveillant a extrait un document spécifique de l'ordinateur et l'a imprimé sur un télécopieur distant.

D'autres vulnérabilités relevées par Check Point Research incluent « la falsification du contenu des fax » et « l'envoi d'une copie de chaque fax qu'un client envoie à son client ». banque." Même si ces risques spécifiques au fax ne semblent pas effrayants, chaque fois qu'un pirate informatique accède à un réseau et aux ordinateurs connectés, les données sont volées. attrape. Le fax est souvent utilisé pour des documents sensibles et importants, et la possibilité de modifier un fax pourrait certainement attirer les pirates informatiques cherchant à gagner de l'argent.

Mais qu’est-ce qui rend les imprimeurs si vulnérables? Nous avons discuté avec le PDG de Symphion, Jim LaRoe, qui sait personnellement ce qui rend cette recherche si difficile.

Piratage du fax – Nouvelle recherche révolutionnaire en matière de cybersécurité

« La raison pour laquelle [le faxploit] a attiré l'attention des gens est que les imprimantes sont courantes et très répandues. des appareils qui sont universellement ignorés en matière de cybersécurité », a déclaré LaRoe à Digital Trends. « Les imprimantes sont des serveurs qui transmettent, utilisent et stockent des informations sensibles (et précieuses), qui fournissent des accès à d'autres actifs numériques précieux au sein des entreprises. »

Bien que certaines imprimantes intègrent plusieurs serveurs et disques durs, elles ne sont pas traitées avec la même attention que les autres appareils. Ordinateurs de bureau et ordinateurs portables sont verrouillées par les services informatiques tandis que les imprimantes passent souvent inaperçues et deviennent un problème de sécurité.

"Les méchants suivent les objets de valeur et ne peuvent pas voler de bijoux ou d'argent liquide via une imprimante."

« Un serveur typique se trouve à l'intérieur du centre de données de l'entreprise sur un réseau hautement surveillé, contrôlé et protégé, et est surveillé sous l'œil attentif d'un administrateur système qualifié », a déclaré LaRoe. « À l’inverse, les imprimantes ne se trouvent généralement pas sur un réseau distinct et, même si elles le sont, elles ne sont pas gérées pour des raisons de sécurité et de sécurité. sont souvent sur roues au milieu des bureaux, ou disons dans une salle d'urgence, avec un accès physique (et souvent numérique) aux tout le monde."

Le faxploit n’est pas la seule vulnérabilité récente trouvée dans les imprimantes. Il y a quelques mois à peine, HP lancé un programme de bug bounty spécifiquement pour la sécurité des imprimantes, déclenché par Rapport 2018 « État du Bug Bounty » de BugCrowd. Le rapport montre que les vulnérabilités liées à l'impression ont augmenté de 21 % au cours de l'année écoulée.

LaRoe a expliqué que les imprimantes sont souvent déployées sur des réseaux avec « des mots de passe administrateur par défaut et 40 à 60 ports ouverts », ce qui les rend relativement faciles à compromettre.

De toute évidence, la sécurité des imprimantes a encore un long chemin à parcourir.

Sécuriser vos imprimantes

Bien que tout cela s'applique autant aux foyers personnels qu'aux organisations à grande échelle, nous a rappelé LaRoe. qu'il y a beaucoup moins d'incitation pour un pirate informatique à réaliser quelque chose comme un faxploit sur une imprimante domestique.

"Comme nous le savons tous, pour les méchants, [faxploit] est désormais une recette publiée pour concocter de mauvaises choses."

« Beaucoup de ces vecteurs de menace se présentent à la maison, mais contrairement aux entreprises, la plupart des foyers ne sont pas exposés à des risques élevés. valoriser les actifs numériques pour que quelqu'un puisse voler ou refuser le service ou pour lesquels des ordinateurs rançongiciels », a déclaré LaRoe. "Les méchants suivent les objets de valeur et ne peuvent pas voler de bijoux ou d'argent liquide via une imprimante."

Cependant, LaRoe a déclaré que la prédominance des appareils Internet des objets à la maison donne encore plus de pouvoir à un point d'entrée indirect comme l'imprimante. Plus les appareils connectés sont enfermés derrière un seul cadenas, plus le pirate informatique sera récompensé pour le briser.

En ce qui concerne le faxploit lui-même, il reste heureusement théorique. Les pirates n'ont pas encore été surpris en train d'utiliser cette tactique, et Check Point Research a travaillé avec HP pour développer un correctif pour son exploit. Pourtant, LaRoe pense que ce n’est que la pointe de l’iceberg, comme en témoignent les pages et les pages de « hacks d’imprimantes » disponibles sur Google. Certaines méthodes permettent d'obtenir plus de couleurs avec votre imprimante. D’autres sont plus proches de quelque chose que vous verriez à Def Con.

"Comme nous le savons tous, pour les méchants, c'est désormais une recette publiée pour concocter de mauvaises choses", a déclaré LaRoe, en référence au faxploit.

Il existe bien sûr des solutions, comme celle proposée par LaRoe. chez Symphion, qui implique une surveillance et un contrôle pratiques des actifs d’impression d’une entreprise. Check Point Research suggère de segmenter votre imprimante en un réseau distinct comme stratégie importante pour couper l'accès au reste de votre réseau. Mais pour la personne moyenne, des tactiques simples comme changer le mot de passe par défaut de votre imprimante en réseau et installer le dernier micrologiciel sont toujours recommandées.

Le faxploit n’exige pas que tout le monde vende son ancien télécopieur, vous devriez au moins regarder votre ancien télécopieur avec méfiance.

Recommandations des rédacteurs

- Les pirates utilisent une nouvelle astuce sournoise pour infecter vos appareils

- Ce dongle peut apporter une connexion Wi-Fi 6 ultra-rapide à votre ancien ordinateur

- Les pirates peuvent désormais prendre le contrôle de votre ordinateur via Microsoft Word

- Vos enfants préfèrent les jeux vidéo aux devoirs? La technologie de la maison intelligente peut aider

- Votre facture d’électricité va monter en flèche cet été. La technologie de la maison intelligente peut vous aider.