Google har kørt sin Safe Browsing-tjeneste i omkring fire år med et mål om at levere en åben tjeneste som webbrowsing-applikationer kan kontrollere for at se, om et bestemt websted er mistænkt for at hoste malware eller phishing svindel. Nu har Google offentliggjort en analyse (PDF) på mere end 160 millioner websider på mere end 8 millioner websteder for at lede efter tendenser i, hvordan malware distribueres – og finder ud af, at mens social engineering tricks spiller en lille rolle, og plug-in og browserudnyttelse er stadig almindelige, malware-distributører henvender sig i stigende grad til IP-spoofing i håb om at undgå opdagelse.

Samlet set finder Google, at malware-distributører er afhængige af at udnytte en sårbarhed i en browser eller et plug-in til at installere malware på brugernes systemer i det, der er kendt som drive-by-angreb: Typisk er alt, hvad brugere skal gøre, at indlæse en web med den ondsindede kode, og deres systemer er kompromitteret. Googles Safe Browsing-initiativ har automatiserede værktøjer, der scanner websteder, der leder efter disse forsøg på udnyttelser, og tilføjer dem til sin database over tvivlsomme og farlige websteder, hvis de bliver fundet.

Anbefalede videoer

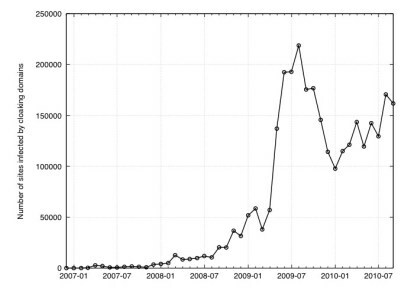

Men malware-forfattere henvender sig i stigende grad til IP-spoofing for at undgå opdagelse. I dette tilfælde involverer teknikken ikke brug af routertrickeri for at få trafik fra én kilde til at se ud som om den kommer fra en anden; i stedet forsøger malware-distributørerne at opdage forbindelser fra Googles Safe Browsing-undersøgelse (og lignende tjenester) og tjene helt sikre, harmløse websider til disse tjenester... gemmer dens grimme nyttelast for besøgende, de mener er ægte brugere.

"Konceptet bag tilsløring er enkelt: server godartet indhold til detektionssystemer, men server skadeligt indhold til normale websidebesøgende," skrev Lucas Ballard og Niels Provos i Google Online Security-bloggen. "I årenes løb har vi set flere ondsindede websteder, der engagerer sig i IP-cloaking."

Google understreger, at det konstant justerer sine scannere med "state-of-the-art malware-detektion" for at kompensere for IP-cloaking teknikker, men bemærker, at malware-distributører og sikkerhedstjenester altid vil være i et våbenkapløb... med sikkerhedsfolk, der oftest forsøger at spille indhentning.

Google bemærker også, at med kun et par undtagelser bruges browser- og plugin-sårbarheder, der bruges af malware-distributører, kun til en Forholdsvis kort tid: så snart en ny sårbarhed opdages - eller en gammel er rettet - går malware-forfattere hurtigt videre til en anden udnytte.

Google bemærker også, at mens man får folk til at installere malware ved hjælp af social engineering - narrer folk normalt til at downloade farlig software ved at love en plug-in- eller antiviruspakke – er stadig almindelig og i stigning, den bruges af kun omkring to procent af websteder, der distribuerer malware.

Redaktørens anbefalinger

- Chrome har et sikkerhedsproblem - her er, hvordan Google løser det

- Hvorfor skærer Google ned på internetadgangen for nogle af sine medarbejdere?

- Google har netop gjort dette vigtige Gmail-sikkerhedsværktøj helt gratis

- Store skattetjenester sender dine data til Meta og Google

- Halvdelen af Google Chrome-udvidelserne indsamler muligvis dine personlige data

Opgrader din livsstilDigital Trends hjælper læserne med at holde styr på den hurtige teknologiske verden med alle de seneste nyheder, sjove produktanmeldelser, indsigtsfulde redaktionelle artikler og enestående smugkig.