Хоча Інтернет різко розширив можливості обміну знаннями, він також ускладнив питання конфіденційності. Багато людей виправдано стурбовані тим, що їхня особиста інформація може бути викрадена або переглянута, включно з банківськими записами, даними кредитної картки, браузером або історією входу.

Зміст

- Для чого існує Tor?

- Як Tor має відповідь на безпечний перегляд

- Хто використовує Tor і чому?

- Як користуватися Tor: як його отримати

- Як користуватися Tor: короткий огляд програмного забезпечення

- Вивчення глибокої мережі

- Які обмеження, ризики та загальна безпека Tor?

Якщо вам потрібна більша конфіденційність під час перегляду, Tor — це хороший спосіб зробити це, оскільки це програмне забезпечення, яке дозволяє користувачам переглядати веб-сторінки анонімно. Слід зазначити, що Tor можна використовувати для нелегального доступу вміст у темній мережіі Digital Trends не виправдовує та не заохочує таку поведінку.

Рекомендовані відео

Для чого існує Tor?

У цій атмосфері збору даних і проблем конфіденційності браузер Tor став предметом обговорень і розголосу. Як і багато інших підземних явищ в Інтернеті, він погано зрозумілий і оповитий певним технологічним містицизмом, який люди часто приписують таким речам, як

хакерство або біткойн.Спочатку розроблені Військово-морською науково-дослідною лабораторією США в 1990-х роках, цибулинні маршрутизатори отримали свою назву через техніку шарування, схожу на цибулю, яка приховує інформацію про дії та місцезнаходження користувача. Можливо, за іронією долі, організація отримувала основну частину свого фінансування від відділень United Уряд штатів протягом багатьох років, який все ще розглядає Tor як інструмент для виховання демократії в авторитарному режимі держави.

Щоб зрозуміти, як Tor може захистити особистість користувача, коли він переглядає Інтернет, нам потрібно обговорити Інтернет. За своєю суттю це низка з’єднань між комп’ютерами на великій відстані. На деяких комп’ютерах зберігаються дані, що зберігаються в Інтернеті, включно з такими веб-сторінками, як Google, які називають серверами. Пристрій, який використовується для доступу до цієї інформації, наприклад a смартфон або ПК, відомий як клієнт. Лінії передачі, які з’єднують клієнтів із серверами, бувають різних форм, будь то волоконно-оптичні кабелі чи Wi-Fi, але всі вони є з’єднаннями. З винахід Wi-Fi, супутникового Інтернету та портативних точок доступу, Інтернет стає доступнішим і вразливішим, ніж будь-коли раніше.

Дані можуть бути перехоплені або шпигувати різними способами, особливо якщо мережі не використовують належне шифрування або випадково завантажили зловмисне програмне забезпечення. На стороні білого капелюха окремі особи та організації (включно з урядами, правоохоронними провайдерами та компаніями соціальних мереж) можуть отримати доступ Інтернет-дані для моніторингу того, хто здійснює незаконну діяльність, або для збору цінних даних про поведінку та дії користувачів, які можна проаналізувати або продано.

Зростає кількість рішень для вирішення цих проблем конфіденційності, наприклад VPN або віртуальні приватні мережі. Tor — ще одне рішення на основі браузера, яким користуються багато.

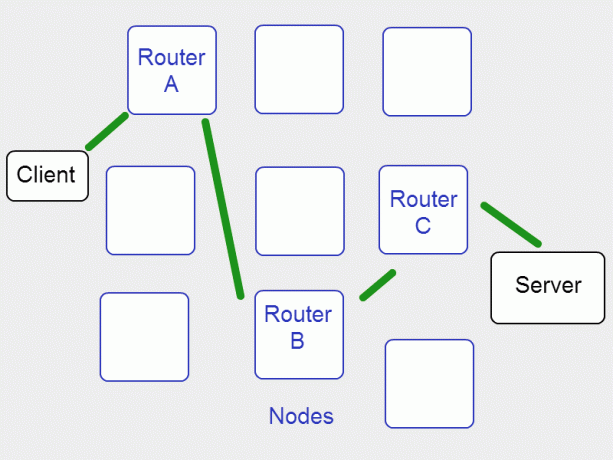

Як Tor має відповідь на безпечний перегляд

Є два важливі аспекти маршрутизації цибулі. По-перше, мережа Tor складається з волонтерів, які використовують свої комп’ютери як вузли. Під час звичайного перегляду інформації інформація передається в Інтернеті пакетами. Однак коли користувач Tor відвідує веб-сайт, його пакети не переміщуються безпосередньо на цей сервер. Натомість Tor створює шлях через випадково призначені вузли, за якими пакет слідуватиме, перш ніж досягти сервера.

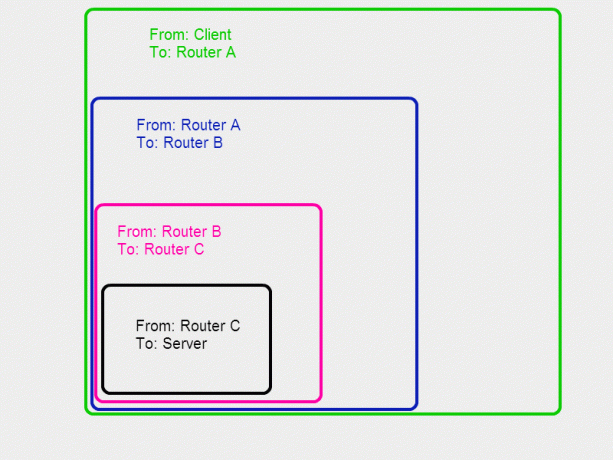

Інший важливий аспект цибулевої маршрутизації полягає в тому, як будуються пакети. Як правило, пакети містять адресу відправника та пункт призначення, як у звичайному листі. Під час використання Tor пакети загортаються в послідовні шари, як матрьошка.

Коли користувач надсилає пакет, верхній рівень вказує йому перейти до маршрутизатора A, першої зупинки в ланцюзі. Коли він є, маршрутизатор A знімає перший шар. Наступний рівень дає команду маршрутизатору A надіслати пакет маршрутизатору B.

Маршрутизатор А не знає кінцевого пункту призначення, а лише те, що пакет надійшов від користувача та відправився до Б. Маршрутизатор B знімає наступний шар, передаючи його по лінії маршрутизатору C, і цей процес триває, доки повідомлення не досягне місця призначення.

При кожній зупинці вузол знає лише те місце, де був останній пакет, і де він буде наступним. Жоден вузол не записує повний шлях даних, і ніхто, хто спостерігає за повідомленням, також не вийде, припускаючи, що ваші перші три сервери налаштовані правильно.

Хто використовує Tor і чому?

Анонімність — це хліб з маслом Tor, тому, ймовірно, неможливо отримати точне уявлення про його базу користувачів. Проте стають очевидними певні тенденції, і деякі прихильники Tor особливо голосно висловлюють свої причини використання послуги.

Tor став популярним серед журналістів та активістів у країнах, які вводять обмеження на Інтернет і самовираження своїх громадян. Для інформаторів Tor забезпечує безпечний шлях для витоку інформації журналістам.

Ви можете не знати, але коли Едвард Сноуден оприлюднив інформацію про програму PRISM АНБ для ЗМІ, він зробив це через Tor. Однак не потрібно бути активістом, борцем за свободу чи злочинцем, щоб оцінити Tor. Багато вчених і звичайних громадян схвалюють Tor як інструмент для збереження конфіденційності та свободи вираження думок у цифрову епоху. Такі агентства, як ЦРУ також активні в Tor, щоб полегшити отримання порад та інформації.

Незважаючи на добрі наміри проекту Tor, Tor здобув погану репутацію в пресі, і не без причини. Якщо у вас є безкоштовний браузер конфіденційності, який легко розповсюджувати та пропонує користувачам підтримку як і форумах спільнот, не дивно, що деякі з цих спільнот формуються навколо поганої репутації предметів. Tor бореться з цією конотацією за допомогою Вебінари PrivChat від деяких його популярних користувачів у правах людини та наполяганні на демократії, а також гіди для тих, хто працює під керівництвом ворожих урядів, щоб допомогти їм залишатися в безпеці.

Як користуватися Tor: як його отримати

Згідно з ідеологічними цілями проекту Tor, Tor безкоштовний для використання та доступний на більшості платформ, включаючи Linux. Просто завантажте та встановіть браузер із веб-сайту проекту Tor, яка є модифікованою версією Firefox, доступною для Windows, macOS, Linux і Android.

Користувачі повинні мати на увазі, що, незважаючи на те, що Tor Browser попередньо налаштований на правильну роботу, користувачі в мережах з брандмауерам або іншими системами безпеки можуть відчувати труднощі. Крім того, необережність під час перегляду все ще може поставити під загрозу анонімність. Веб-сайт Tor має список речей, яких слід уникати під час використання браузера.

Як користуватися Tor: короткий огляд програмного забезпечення

Після того, як ви завантажили та встановили браузер Tor, вам потрібно буде знати, як ним користуватися. Виконайте такі кроки, щоб швидко ознайомитися з браузером Tor:

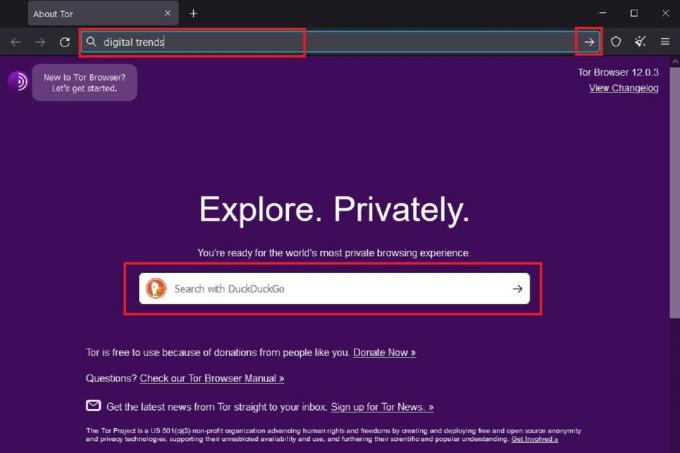

Крок 1: Відкрийте Tor Browser на своєму ПК.

Крок 2: На Підключіться до Tor на екрані, який з’явиться, ви можете продовжити та підключитися до Tor, вибравши Підключитися або знайдіть час, щоб налаштувати підключення, вибравши Налаштувати підключення варіант. Для цілей цього посібника ми просто виберемо Підключитися.

крок 3: Підключення може зайняти кілька хвилин, але коли ви під’єднаєтеся до Tor, ви побачите екран привітання, на якому помітно буде показано рядок пошуку пошукової системи DuckDuckGo. Ви можете використовувати цю панель пошуку або панель у верхній частині вікна браузера Tor, щоб виконати більш приватний пошук в Інтернеті. Для цього в адресному рядку у верхній частині екрана просто введіть пошуковий термін і натисніть Введіть на клавіатурі або виберіть Стрілка вправо в адресному рядку. Після цього вам має відобразитися сторінка результатів пошуку DuckDuckGo.

крок 4: Якщо ви раніше користувалися Firefox, браузер Tor здасться вам знайомим:

- Ви все одно виберете зірка піктограму закладки веб-сторінки.

- Ви й надалі використовуватимете адресний рядок у верхній частині вікна, щоб здійснювати веб-пошук і вводити веб-адреси чи адреси цибулі для певних веб-сайтів. І ви виберете знак плюс значок для відкриття нових вкладок.

- The Три горизонтальні лінії значок меню все одно відкриє більше меню функцій і налаштувань для вашого браузера, але воно також міститиме деякі нові функції Tor, такі як Нова ідентичність і Нова схема Tor для цього сайту. Ми розглянемо ці та інші нові функції в наступних кроках.

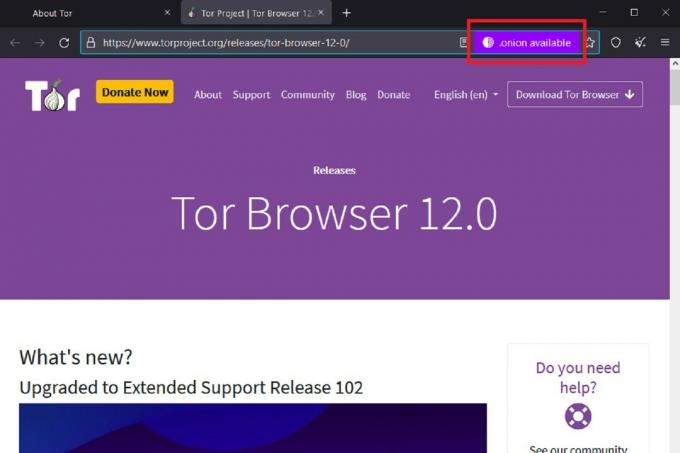

крок 5: Деякі веб-сайти є onion-сервісами, що означає, що ви можете отримати доступ до цих сайтів лише через мережу Tor. Щоб потрапити на ці веб-сайти onion-сервісів, зазвичай потрібно ввести їхню адресу в адресний рядок у верхній частині вікна браузера Tor. Ця адреса зазвичай складається з 56 символів і закінчується «.onion». Деякі звичайні веб-сайти також пропонують версію свого сайту для цибулевих служб. Якщо вони це роблять, Tor зазвичай показує фіолетовий значок «.onion доступний» в адресному рядку. Ви можете вибрати це, щоб відкрити версію веб-сайту onion service.

Крок 6: У верхньому правому куті браузера Tor, розташованому між значком меню та значком закладки зі зірочкою, є два значки: значок щита та значок мітли. Якщо вибрати Щит Ви можете вибрати рівень безпеки свого веб-перегляду. The Мітла піктограма вказує на Нова ідентичність функція, яка дозволяє користувачам розпочати абсолютно новий сеанс і стирає всі сліди старого/поточного сеансу, закриваючи всі вікна та вкладки та видаляючи всю особисту інформацію, як-от історію веб-перегляду. Браузер Tor практично перезавантажується.

Крок 7: Якщо вибрати Три горизонтальні лінії значок меню, з’явиться спадне меню. У цьому меню поруч Нова ідентичність, ви також можете вибрати Нова схема Tor для цього сайту. По суті, канал — це шлях, необхідний для підключення користувача до веб-сайту через Tor. Якщо у вас виникли проблеми з підключенням до веб-сайту, ви можете перезапустити вкладку та спробувати завантажити на веб-сайт новий канал, щоб встановити успішне з’єднання. Ви можете зробити це, вибравши Нова схема Tor для цього сайту варіант. Ваша особиста інформація не видаляється за допомогою цієї функції.

Вивчення глибокої мережі

Tor є цінним інструментом для захисту конфіденційності користувача, але це не єдина його корисна функція. Інше, більш сумнозвісне використання Tor – це шлюз у глибоку мережу, величезну частину мережі, яка не індексується пошуковими системами. Інший популярний термін, темна мережа, як правило, відноситься до всіх незаконних або тривожних дій, які можуть відбуватися в глибокій мережі, але вони не обов’язково взаємозамінні, і користувачі можуть тралити глибоку мережу без лихих намірів.

Tor дозволяє веб-сторінкам, як і клієнтам, захищати свою анонімність, налаштовуючи сервер для з’єднання з клієнтами через ретранслятор Tor між ними. Серверу не потрібно надавати IP-адресу, і користувачеві вона не потрібна, замість цього використовується цибульна адреса, 56-символьний код, який клієнти вводять замість традиційної URL-адреси.

Приховані сторінки в мережі Tor складають одну з найвідоміших темних мереж, доступ до яких доступний лише за допомогою певного програмного забезпечення або авторизації. Фраза на кшталт «даркнет» викликає в уяві образи тіньових угод і не без причини. Деякі з найвідоміших прихованих сайтів займаються торгівлею незаконними товарами та послугами, як-от Silk Road, який був популярною темною мережею чорного ринку, закритою ФБР у 2013 році.

Які обмеження, ризики та загальна безпека Tor?

Хоча Tor корисний для анонімного перегляду веб-сторінок, він не без проблем. Природно, це привернуло увагу державних організацій, таких як АНБ і ФБР, які вважають Tor мішенню особливого інтересу.

Хоча мережа Tor захищена від аналізу трафіку, Tor є модифікованою версією Firefox і вразливий до атак і експлойтів, як і будь-який інший браузер. Заражаючи чийсь комп’ютер зловмисним програмним забезпеченням, уряди та кіберзлочинці можуть відстежувати дії браузера, реєструвати натискання клавіш, копіювання записів із веб-камери та відеоспостереження та навіть віддалений доступ і контроль підключення до Інтернету пристроїв.

Немає можливості бути повністю безпечним в Інтернеті, і Tor цього не змінює. Вживаючи розумних запобіжних заходів, можна звести до мінімуму ризики перегляду за допомогою Tor, наприклад використання Веб-сайт TorCheck щоб перевірити, чи ваше підключення до Tor безпечне. Ви також можете включити a віртуальна приватна мережа або VPN щоб забезпечити додатковий захист вашої цифрової діяльності.

Важливе застереження, яке слід пам’ятати: оскільки Tor є безкоштовним програмним забезпеченням із відкритим вихідним кодом, воно не може захистити жодну особисту інформацію, яку ви вирішите ввести у форму. Як завжди, ви повинні використовувати здоровий глузд під час перегляду веб-сторінок і обміну інформацією.

Також майте на увазі, що користувачам може знадобитися вимкнути певні сценарії та плагіни, тому ви не зможете запустити все, що хочете, на Tor. І якщо ви думаєте про використання Tor для завантаження торрентів, подумайте ще раз. Торрент є процес обміну файлами що покладається на протокол P2P. Користувачі завантажують фрагменти файлу від інших і діляться отриманими фрагментами з користувачами, які завантажують той самий файл. Цей протокол робить вашу IP-адресу видимою для користувачів, з якими ви ділитеся файлами, унеможливлюючи маршрутизацію цибулі.

Якщо ви вирішите відвідати приховані або анонімні сервери Tor, зверніть увагу на сайти, які ви відвідуєте. Хоча багато сторінок, як правило, є соціально прийнятними або принаймні легальними, наприклад сайти для інформаторів або бірж біткойнів, деякі інші сайти є притулком для тривожних і навіть злочинних поведінка.