Google har kört sin Safe Browsing-tjänst i cirka fyra år, med målet att tillhandahålla en öppen tjänst som webbläsarapplikationer kan kontrollera för att se om en viss webbplats misstänks vara värd för skadlig programvara eller nätfiske bedrägerier. Nu har Google publicerat en analys (PDF) på mer än 160 miljoner webbsidor på mer än 8 miljoner webbplatser för att leta efter trender i hur skadlig programvara distribueras – och finner att samtidigt som social ingenjörskonst knep spelar en liten roll och plugin- och webbläsarmissbruk är fortfarande vanliga, distributörer av skadlig programvara vänder sig alltmer till IP-spoofing i hopp om att undvika upptäckt.

Sammantaget finner Google att distributörer av skadlig programvara förlitar sig på att utnyttja en sårbarhet i en webbläsare eller ett plugin-program för att installera skadlig programvara på användarnas system i så kallade drive-by-attacker: vanligtvis är allt användare behöver göra att ladda en webb med skadlig kod, och deras system är äventyras. Googles Safe Browsing-initiativ har automatiserade verktyg som söker igenom webbplatser som letar efter dessa försök och lägger till dem i sin databas över tvivelaktiga och farliga webbplatser om de hittas.

Rekommenderade videor

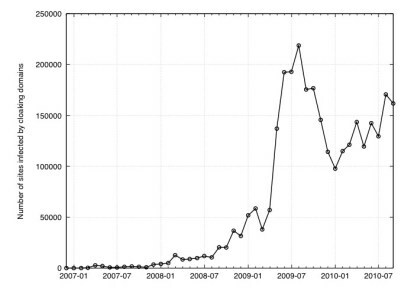

Författare av skadlig programvara vänder sig dock alltmer till IP-spoofing för att undvika upptäckt. I det här fallet involverar tekniken inte att använda routertrick för att få trafik från en källa att se ut som om den kommer från en annan; i stället försöker distributörerna av skadlig programvara att upptäcka anslutningar från Googles Safe Browsing-undersökning (och liknande tjänster) och servera helt säkra, ofarliga webbsidor till dessa tjänster... sparar dess otäcka nyttolast för besökare som de tror är verkliga användare.

"Konceptet bakom cloaking är enkelt: servera godartat innehåll till detektionssystem, men servera skadligt innehåll till vanliga webbsidesbesökare", skrev Lucas Ballard och Niels Provos i Google Online Security-bloggen. "Under åren har vi sett fler skadliga webbplatser som engagerar sig i IP-cloaking."

Google betonar att det ständigt justerar sina skannrar med "state-of-the-art upptäckt av malware" för att kompensera för IP-cloaking tekniker, men noterar att distributörer av skadlig programvara och säkerhetstjänster alltid kommer att vara i en kapprustning...med säkerhetsfolk som oftast försöker spela ikapp.

Google noterar också att, med bara ett par undantag, används webbläsare och plugin-sårbarheter som används av distributörer av skadlig programvara endast för en jämförelsevis kort tidsperiod: så fort en ny sårbarhet upptäcks – eller en gammal åtgärdas – går författare av skadlig programvara snabbt vidare till en annan utnyttja.

Google noterar också att samtidigt som de får folk att installera skadlig programvara med hjälp av social ingenjörskonst - lura folk att ladda ner farlig programvara, vanligtvis genom att utlova ett plugin- eller antiviruspaket – är fortfarande vanligt och på frammarsch används det av endast cirka två procent av webbplatserna som distribuerar skadlig programvara.

Redaktörens rekommendationer

- Chrome har ett säkerhetsproblem – så här fixar Google det

- Varför minskar Google webbåtkomsten för vissa av sina anställda?

- Google gjorde just detta viktiga säkerhetsverktyg för Gmail helt gratis

- Stora skattetjänster skickar dina uppgifter till Meta och Google

- Hälften av Google Chrome-tilläggen kan samla in dina personuppgifter

Uppgradera din livsstilDigitala trender hjälper läsare att hålla koll på den snabba teknikvärlden med alla de senaste nyheterna, roliga produktrecensioner, insiktsfulla redaktioner och unika smygtittar.