Bill Roberson/Digital Trends

(i) Säker är en veckokolumn som dyker in i det snabbt eskalerande ämnet cybersäkerhet.

Rekommenderade videor

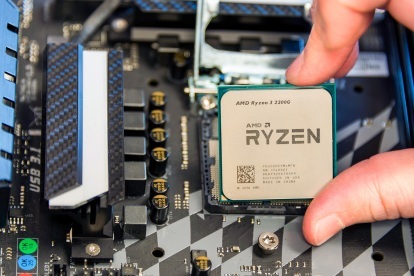

Tisdagen den 13 mars, säkerhetsföretaget CTS Labs meddelade upptäckten av 13 brister i AMD: s Ryzen- och Epyc-processorer. Problemen sträcker sig över fyra klasser av sårbarheter som inkluderar flera stora problem, till exempel en bakdörr till hårdvaran Ryzens chipset och brister som helt kan äventyra AMD: s Secure Processor, ett chip som ska fungera som en “säker värld” där känsliga uppgifter kan hållas utom räckhåll för skadlig programvara.

Bristen på överenskommelse innebär att det inte finns något sätt att veta när nästa brist kommer att avslöjas, vem det kommer ifrån eller hur det kommer att rapporteras.

Denna uppenbarelse kommer bara månader efter avslöjandet av Meltdown och Spectre brister som påverkade chips från AMD, Intel, Qualcomm och andra. AMD, vars chips äventyrades av vissa Spectre-brister, kom ur fiaskot relativt helskinnad. Entusiaster fokuserade sin ilska på Intel. Även om a

handfull grupptalan anmäldes mot AMD, de är ingenting jämfört med skara advokater mot Intel. Jämfört med Intel verkade AMD vara det smarta, säkra valet.Det gjorde tisdagens tillkännagivande om brister i AMD-hårdvara ännu mer explosiv. Twitter-stormar utbröt när säkerhetsforskare och PC-entusiaster bråkade om giltigheten av fynden. Ändå verifierades informationen från CTS Labs oberoende av ett annat företag, Trail of Bits, grundat 2012. Problemens svårighetsgrad kan diskuteras, men de existerar, och de kompromissar med vad vissa PC-användare hade kommit att se som den sista säkra hamnen.

Avslöjandets vilda västern

Innehållet i CTS Labs forskning skulle ha genererat rubriker i vilket fall som helst, men avslöjandets slagkraft förstärktes av dess förvåning. AMD fick tydligen mindre än 24 timmar på sig att svara innan CTS Labs offentliggjordes, och CTS Labs har inte offentliggjorts med alla tekniska detaljer, istället väljer att dela dem bara med AMD, Microsoft, HP, Dell och flera andra stora företag.

Många säkerhetsforskare grät illa. De flesta brister avslöjas för företag tidigare, tillsammans med en tidsram för att svara. Meltdown and Spectre, till exempel, avslöjades för Intel, AMD och ARM den 1 juni 2017 av Googles Project Zero team. En första 90-dagarsperiod för att åtgärda problemen förlängdes senare till 180 dagar, men avslutades före schemat när Registret publicerade sin första berättelse på Intels processorfel. CTS Labs beslut att inte erbjuda föregående avslöjande har orsakat spekulationer om att det hade en annan, mer illvilliga motiv.

AMD-fel översikt

CTS Labs försvarade sig i ett brev från Ilia Luk-Zilberman, företagets CTO, publicerad på webbplatsen AMDflaws.com. Luk-Zilberman ifrågasätter konceptet med tidigare avslöjande och säger att "det är upp till säljaren om den vill varna kunder att det finns ett problem.” Det är därför du sällan hör om ett säkerhetsbrist förrän månader efter det avslöjats.

Än värre, säger Luk-Zilberman, det tvingar fram ett spel av brinkmanship mellan forskaren och företaget. Företaget kanske inte svarar. Om det händer står forskaren inför ett dystert val; håll tyst och hoppas att ingen annan hittar felet, eller gå offentligt med detaljerna om ett fel som inte har någon tillgänglig patch. Samarbete är målet, men insatserna för både forskare och företag uppmuntrar till defensivitet. Frågan om vad som är korrekt, professionellt och etiskt kollapsar ofta till en liten stam.

Var är botten?

Branschstandarden för att avslöja en brist existerar inte och i dess frånvaro råder kaos. Även de som tror på avslöjande är inte överens om detaljer, till exempel hur lång tid ett företag ska få för att svara. Bristen på överenskommelse innebär att det inte finns något sätt att veta när nästa stora brist kommer att avslöjas, vem den kommer ifrån eller hur den kommer att rapporteras.

Det är som att spänna på sig en flytväst när ett fartyg sjunker i kallt vatten. Visst, västen är en bra idé, men den räcker inte för att rädda dig längre.

Cybersäkerhet är en enda röra, och det är en röra som har tagit ut sin rätt på var och en av oss. Även om det är alarmerande, kommer de nya bristerna i AMD-processorer - som Meltdown, Spectre, Heartbleed och så många andra tidigare - snart att glömmas bort. De måste bli bortglömd.

När allt kommer omkring, vilket annat val har vi? Datorer och smartphones har blivit obligatoriska för deltagande i det moderna samhället. Även de som inte äger dem måste använda tjänster som är beroende av dem.

Varje del av mjukvara och hårdvara vi använder är uppenbarligen full av kritiska brister. Trots det, om du inte bestämmer dig för att överge samhället och bygga en stuga i skogen, måste du använda dem.

Normalt sett skulle jag vilja att den här kolumnen slutar med praktiska råd. Använd starka lösenord. Klicka inte på länkar som lovar gratis iPads. Sånt där. Sådana råd förblir sanna, men det känns som att spänna på sig en flytväst när ett fartyg sjunker i kyliga arktiska vatten. Säker. Flytvästen är en bra idé. Du är säkrare med det än utan - men det räcker inte för att rädda dig längre.

Redaktörens rekommendationer

- AMD Ryzen Master har en bugg som kan låta någon ta full kontroll över din PC

- AMD har precis läckt fyra av sina egna kommande Ryzen 7000-processorer

- AMD vann precis kärnkrigen, och den har fortfarande ett trumfkort i rockärmen