Cybersäkerhetsforskare har upptäckt en ny nolldagarssårbarhet som har dykt upp i Microsofts Exchange-e-postservrar och som redan har utnyttjats av dåliga aktörer.

Den ännu inte namngivna sårbarheten har beskrivits av cybersäkerhetsleverantören GTSC, även om information om utnyttjandet fortfarande samlas in. Det anses vara en "nolldagars" sårbarhet på grund av att allmänhetens tillgång till felet var uppenbart innan en patch kunde göras tillgänglig.

Rekommenderade videor

🚨 Det dyker upp rapporter om att en ny nolldag finns i Microsoft Exchange, och att den aktivt utnyttjas i det vilda 🚨

Jag kan bekräfta att ett betydande antal Exchange-servrar har backdoors – inklusive en honeypot.

Tråd för att spåra problemet följer:

— Kevin Beaumont (@GossiTheDog) 29 september 2022

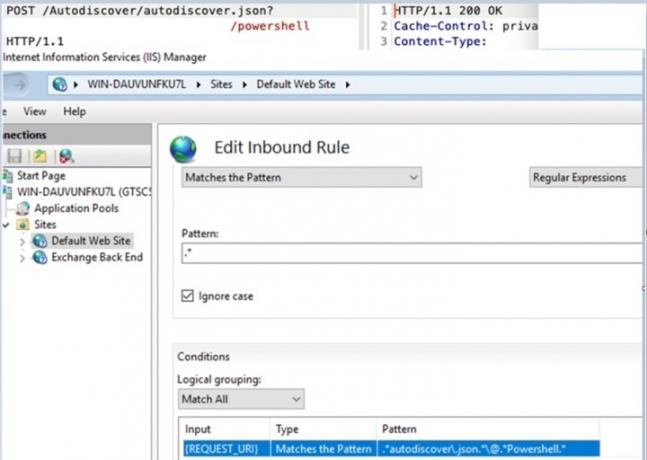

Nyheter om sårbarheten skickades först till Microsoft genom dess Zero Day Initiative-program förra torsdagen den 29 september, och beskriver att utnyttjandet av skadlig programvara CVE-2022-41040 och CVE-2022-41082 "kan tillåta en angripare möjligheten att utföra fjärrkörning av kod på berörda Microsoft Exchange-servrar", enligt till

Microsoft uppgav på fredagen att de "arbetade på en accelererad tidslinje" för att ta itu med nolldagssårbarheten och skapa en patch. Forskaren Kevin Beaumont bekräftade dock på Twitter att felet har använts av smutsiga spelare för att få tillgång till bakänden av flera Exchange-servrar.

Med exploateringen redan i naturen finns det stora möjligheter för företag och statliga enheter att attackeras av dåliga aktörer. Detta beror på det faktum att Exchange-servrar är beroende av internet och att anslutningar skulle bryta produktivitet för många organisationer, Travis Smith, vice vd för forskning om hot mot skadlig programvara på Qualys, berättade Protokoll.

Även om detaljer om exakt hur CVE-2022-41040 och CVE-2022-41082 skadlig programvara fungerar inte är kända, noterade flera forskare likheter med andra sårbarheter. Dessa inkluderar Apache Log4j-felet och "ProxyShell"-sårbarheten, som båda har gemensam fjärrkörning av kod. Faktiskt flera forskare misstog den nya sårbarheten för ProxyShell tills det klargjordes att det gamla felet var uppdaterat på alla sina patchar. Detta gjorde det klart att CVE-2022-41040 och CVE-2022-41082 är helt nya, aldrig tidigare skådade sårbarheter.

"Om det är sant, vad det säger dig är att till och med en del av säkerhetsrutinerna och rutinerna som används idag kommer till korta. De kommer tillbaka till de inneboende sårbarheterna i koden och programvaran som är grunden för detta IT-ekosystem,” Roger Cressey, tidigare medlem av cybersäkerhet och antiterrorism för Clinton och Bushs vita hus, berättade för DigitalTrends.

"Om du har en dominerande ställning på marknaden så hamnar du närhelst det finns en exploatering tror du du har löst men det visar sig att det finns andra associerade med det som dyker upp när du minst anar det Det. Och utbyte är inte precis affischbarnet för vad jag skulle kalla ett säkert, ett säkert erbjudande”, tillade han.

Skadlig programvara och zero-day sårbarheter är en ganska konsekvent realitet för alla teknikföretag. Microsoft har dock fulländat sin förmåga att identifiera och åtgärda problem och göra tillgänglig patchning för sårbarheter i efterdyningarna av en attack.

Enligt CISA sårbarhetskatalog, Microsoft Systems har varit föremål för 238 cybersäkerhetsbrister sedan början av året, vilket står för 30 % av alla upptäckta sårbarheter. Dessa attacker inkluderar attacker mot andra stora teknikmärken inklusive Apple iOS, Google Chrome, Adobe Systems och Linux, bland många andra.

"Det finns många IT-teknikföretag som har noll dagar som upptäcks och utnyttjas av motståndare. Problemet är att Microsoft har varit så framgångsrika på att dominera marknaden att när deras sårbarheter upptäcks, är den kaskadeffekt som den har i termer av skala och räckvidd otroligt stort. Och så när Microsoft nyser, får den kritiska infrastrukturvärlden en rejäl förkylning och det verkar vara en återkommande process här, säger Cressey.

En sådan nolldagssårbarhet som löstes tidigare i år var Follina (CVE-2022-30190), som gav hackare tillgång till Microsoft Support Diagnostic Tool (MSDT). Det här verktyget är vanligtvis associerat med Microsoft Office och Microsoft Word. Det var hackare kunna utnyttja den för att få tillgång till en dators baksida, ge dem tillstånd att installera program, skapa nya användarkonton och manipulera data på en enhet.

Tidiga berättelser om sårbarhetens existens åtgärdades med lösningar. Microsoft gick dock in med en permanent mjukvarufix när hackare började använda informationen de samlat in för att rikta in sig på den tibetanska diasporan och USA och EU. statliga myndigheter.

Redaktörens rekommendationer

- Uppdatera Windows nu – Microsoft har precis fixat flera farliga exploateringar

- Google Chrome toppar den här listan över de mest sårbara webbläsarna

- Här är anledningen till att du behöver uppdatera din Google Chrome just nu

- Denna sårbarhet gjorde det möjligt för hackare att komma åt alla aspekter av din Mac

- Microsoft Edge drabbas av samma allvarliga säkerhetsbugg som plågade Chrome

Uppgradera din livsstilDigitala trender hjälper läsare att hålla koll på den snabba teknikvärlden med alla de senaste nyheterna, roliga produktrecensioner, insiktsfulla redaktioner och unika smygtittar.