Medan internet dramatiskt har utökat möjligheten att dela kunskap, har det också gjort frågor om integritet mer komplicerade. Många människor är med rätta oroliga över att deras personliga information blir stulen eller visad, inklusive bankuppgifter, kreditkortsinformation och webbläsare eller inloggningshistorik.

Innehåll

- Varför finns Tor?

- Hur Tor har svaret på säker surfning

- Vem använder Tor och varför?

- Hur man använder Tor: hur man får det

- Hur man använder Tor: en snabb rundtur i programvaran

- Utforska den djupa webben

- Vilka är Tors begränsningar, faror och allmänna säkerhet?

Om du letar efter mer integritet när du surfar är Tor ett bra sätt att göra det, eftersom det är programvara som låter användare surfa anonymt på webben. Det bör noteras att Tor kan användas för att komma åt illegalt innehåll på den mörka webbenoch digitala trender tolererar eller uppmuntrar inte detta beteende.

Rekommenderade videor

Varför finns Tor?

I detta klimat av datainsamling och integritetsproblem har Tor-webbläsaren blivit föremål för diskussion och ryktbarhet. Liksom många underjordiska fenomen på internet är det dåligt förstådd och höljt i den typ av teknisk mystik som människor ofta tillskriver saker som

hacking eller Bitcoin.Lökroutrar, som ursprungligen utvecklades av U.S. Naval Research Lab på 1990-talet, har fått sitt namn från den lökliknande skiktningstekniken som döljer information om användaraktivitet och plats. Kanske ironiskt nog fick organisationen huvuddelen av sin finansiering från grenar av United Statsregering i åratal, som fortfarande ser Tor som ett verktyg för att främja demokrati i auktoritära stater.

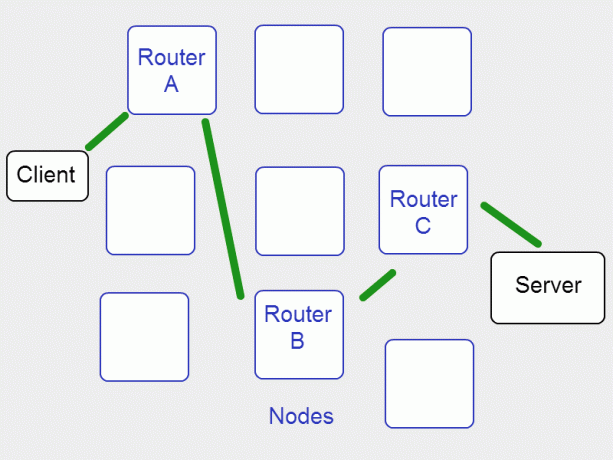

För att förstå hur Tor kan skydda en användares identitet när de surfar på internet måste vi diskutera internet. Som mest grundläggande är det en serie kopplingar mellan datorer över stora avstånd. Vissa datorer innehåller data som lagras på internet, inklusive webbsidor som Google, som kallas servrar. En enhet som används för att komma åt denna information, t.ex smartphone eller PC, kallas en klient. Transmissionsledningarna som ansluter klienter till servrar finns i en mängd olika former, oavsett om det är fiberoptiska kablar eller Wi-Fi, men de är alla anslutningar. Med uppfinning av Wi-Fi, satellitinternet och bärbara hotspots är internet både mer tillgängligt och mer sårbart än någonsin tidigare.

Data kan fångas upp eller spioneras på på ett växande antal sätt, särskilt om nätverken inte använder korrekt kryptering eller av misstag har laddat ner skadlig programvara. På den vita hattsidan kan individer och organisationer (inklusive regeringar, brottsbekämpande internetleverantörer och sociala medieföretag) få tillgång till internetdata för att övervaka vem som utför olagliga aktiviteter - eller för att samla in värdefull data om användarbeteenden och handlingar som kan analyseras eller sålt.

Ett växande antal lösningar hanterar dessa integritetsproblem, såsom VPN eller virtuella privata nätverk. Tor är en annan webbläsarbaserad lösning som många använder.

Hur Tor har svaret på säker surfning

Det finns två kritiska aspekter av lök routing. För det första är Tor-nätverket sammansatt av volontärer som använder sina datorer som noder. Under normal surfning färdas information över internet i paket. När en Tor-användare besöker en webbplats flyttas deras paket dock inte direkt till den servern. Istället skapar Tor en väg genom slumpmässigt tilldelade noder som paketet kommer att följa innan det når servern.

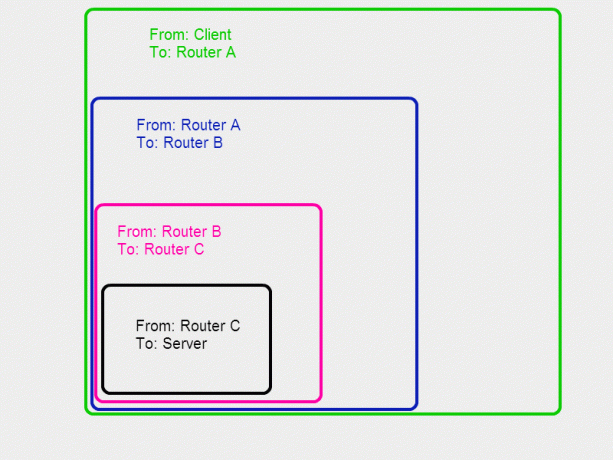

Den andra viktiga aspekten av lökdirigering är hur paketen är konstruerade. Vanligtvis innehåller paket avsändarens adress och destination, som snigelpost. När du använder Tor lindas paket istället in i på varandra följande lager som en docka.

När användaren skickar paketet säger det översta lagret att det ska gå till router A, det första stoppet på kretsen. När den är där tar Router A av det första lagret. Nästa lager instruerar router A att skicka paketet till router B.

Router A vet inte den slutliga destinationen, bara att paketet kom från användaren och gick till B. Router B drar av nästa lager och skickar det längs linjen till Router C, och denna process fortsätter tills meddelandet når sin destination.

Vid varje stopp vet noden bara var paketet senast var och nästa plats det kommer att vara. Ingen nod registrerar den fullständiga sökvägen för data, och inte heller någon som ser meddelandet gå ut, förutsatt att dina tre första servrar är korrekt konfigurerade.

Vem använder Tor och varför?

Anonymitet är Tors bröd och smör, och som sådan är det förmodligen omöjligt att få en korrekt bild av dess användarbas. Specifika trender blir dock uppenbara och vissa Tor-förespråkare är särskilt högljudda om sina skäl för att använda tjänsten.

Tor har blivit populärt bland journalister och aktivister i länder som inför restriktioner för sina medborgares internet och uttryck. För whistleblowers erbjuder Tor en säker väg att läcka information till journalister.

Du kanske inte vet, men när Edward Snowden släppte information om NSA: s PRISM-program till nyhetsorganisationer, gjorde han det via Tor. Man behöver dock inte vara aktivist, frihetskämpe eller kriminell för att uppskatta Tor. Många akademiker och vanliga medborgare stöder Tor som ett verktyg för att hålla integritet och yttrandefrihet vid liv i den digitala tidsåldern. Byråer som CIA är även aktiva på Tor för att göra det lättare att ta emot tips och information.

Trots Tor-projektets goda avsikter har Tor utvecklat ett dåligt rykte i mainstreampressen, och inte utan anledning. När du har en gratis att använda sekretesswebbläsare som är lätt att distribuera och erbjuder användarna både stöd och gemenskapsforum är det ingen överraskning att vissa av dessa gemenskaper bildas runt ansedda ämnen. Tor slår tillbaka mot denna konnotation med PrivChat webbseminarier från några av dess populära användare inom mänskliga rättigheter och driver på för demokrati, samt guider för dem som verkar under fientliga regeringar för att hjälpa dem att förbli säkra.

Hur man använder Tor: hur man får det

I enlighet med de ideologiska syftena med Tor-projektet är Tor gratis att använda och tillgänglig på de flesta plattformar, inklusive Linux. Ladda bara ner och installera webbläsaren från Tor Projects webbplats, som är en modifierad version av Firefox tillgänglig för Windows, macOS, Linux och Android.

Användare bör notera att även om Tor Browser är förkonfigurerad för att fungera korrekt, kan användare i nätverk med brandväggar eller andra säkerhetssystem uppleva problem. Att vara slarvig när du surfar kan dessutom äventyra ens anonymitet. Tors hemsida har en lista över saker att undvika att göra medan du använder webbläsaren.

Hur man använder Tor: en snabb rundtur i programvaran

När du har laddat ner och installerat Tor Browser måste du veta hur du navigerar i den. Följ dessa steg för en snabb rundtur i Tor Browser:

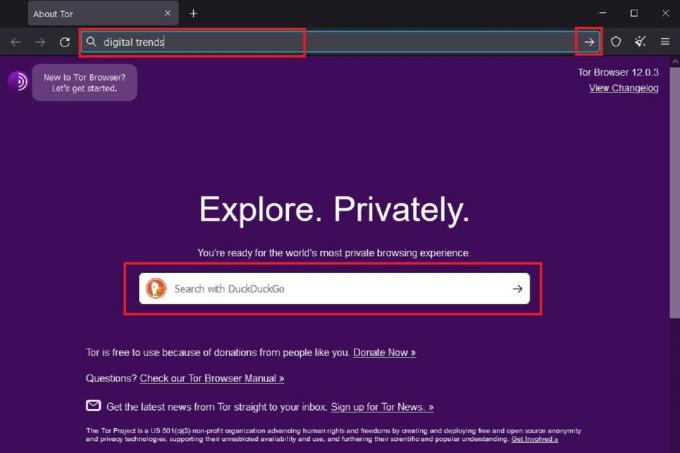

Steg 1: Öppna Tor Browser på din PC.

Steg 2: På Anslut till Tor skärm som visas kan du antingen gå vidare och ansluta till Tor genom att välja Ansluta eller ta dig tid att konfigurera din anslutning genom att välja Konfigurera anslutning alternativ. För syftet med den här guiden kommer vi bara att välja Ansluta.

Steg 3: Det kan ta några minuter att ansluta, men när du väl är ansluten till Tor kommer du att presenteras med en välkomstskärm som har en DuckDuckGo sökmotors sökfält framträdande. Du kan använda det här sökfältet eller det överst i ditt Tor-webbläsarfönster för att utföra en mer privat webbsökning. För att göra det i adressfältet högst upp på skärmen, skriv bara in dina sökord och tryck på Stiga på på tangentbordet eller välj Höger pil ikonen i adressfältet. Du bör då presenteras med en sökresultatsida för DuckDuckGo.

Steg 4: Om du har använt Firefox tidigare kommer Tor Browser att se bekant ut för dig:

- Du kommer fortfarande att välja Stjärna ikon för att bokmärka en webbsida.

- Du kommer fortfarande att använda adressfältet överst i fönstret för att göra webbsökningar och skriva in webb- eller lökadresser för vissa webbplatser. Och du kommer att välja Plustecken ikon för att öppna nya flikar.

- De Tre horisontella linjer menyikonen kommer fortfarande att öppna en större meny med funktioner och inställningar för din webbläsare, men den kommer också att innehålla några nya Tor-specifika funktioner som t.ex. Ny identitet och Ny Tor-krets för denna webbplats. Vi kommer att gå över dessa och andra nya funktioner i följande steg.

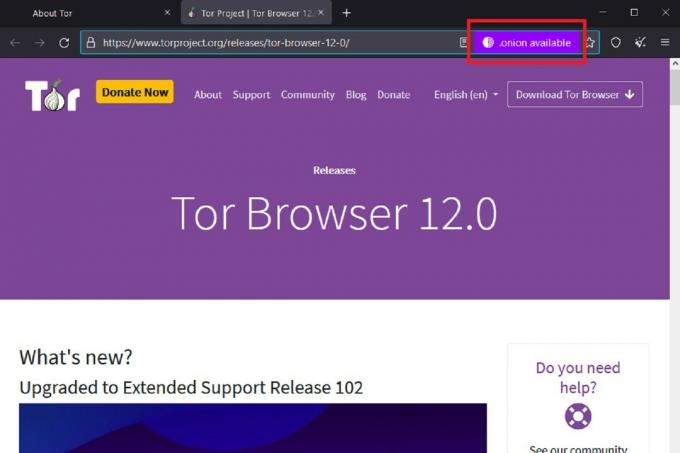

Steg 5: Vissa webbplatser är löktjänster, vilket innebär att du bara kan komma åt dessa webbplatser via Tor-nätverket. För att komma till dessa löktjänstwebbplatser måste du vanligtvis skriva in deras lökadress i adressfältet högst upp i Tor-webbläsarens fönster. Denna adress är vanligtvis 56 tecken lång och slutar med ett ".onion". Vissa vanliga webbplatser erbjuder också en lökserviceversion av sin webbplats. Om de gör det kommer Tor vanligtvis att visa en lila ".onion tillgänglig"-ikon i adressfältet. Du kan välja detta för att öppna lökserviceversionen av en webbplats.

Steg 6: Det finns två ikoner i det övre högra hörnet av Tor-webbläsaren, placerade mellan menyikonen och bokmärkesikonen: en sköldikon och en kvastikon. Om du väljer Skydda ikonen kan du välja säkerhetsnivån för din surfupplevelse. De Kvast ikonen indikerar Ny identitet funktion som låter användare starta en helt ny session och raderar alla spår av den gamla/aktuella sessionen genom att stänga alla fönster och flikar och radera all privat information som surfhistorik. Tor Browser startar i princip om.

Steg 7: Om du väljer Tre horisontella linjer menyikonen visas en rullgardinsmeny. I den menyn bredvid Ny identitet, kan du också välja Ny Tor-krets för denna webbplats. En krets är i huvudsak den väg som krävs för att ansluta en användare till en webbplats via Tor. Om du har problem med att ansluta till en webbplats kan du starta om fliken och försöka ladda webbplatsen med en ny krets för att upprätta en framgångsrik anslutning. Du kan göra detta genom att välja Ny Tor-krets för denna webbplats alternativ. Din privata information raderas inte med den här funktionen.

Utforska den djupa webben

Tor är värdefullt som ett verktyg för att skydda användarens integritet, men det är inte dess enda användbara funktion. Den andra, mer ökända användningen av Tor är som en inkörsport till den djupa webben, den massiva delen av webben som inte indexeras av sökmotorer. En annan populär term, mörkt nät, hänvisar i allmänhet till all olaglig eller oroande aktivitet som kan hända på den djupa webben, men de två är inte nödvändigtvis utbytbara, och användare kan genomsöka den djupa webben utan ondskefulla avsikter.

Tor tillåter webbsidor, som klienter, att skydda sin anonymitet genom att konfigurera en server för att ansluta till klienter vid ett Tor-relä däremellan. Servern behöver inte ange IP-adressen, och användaren behöver den inte, utan använder istället en lökadress, en kod på 56 tecken som klienter anger i stället för en traditionell URL.

De dolda sidorna på Tor-nätverket utgör ett av de mest kända mörka näten, vilket är nätverk som endast är tillgängliga genom särskild programvara eller auktorisering. En fras som "darknet" frammanar bilder av skumma affärer och inte utan orsak. Några av de mest anmärkningsvärda dolda webbplatserna trafikerar illegala varor och tjänster, som Silk Road, som var ett populärt mörkernät på svarta marknaden som stängdes av FBI 2013.

Vilka är Tors begränsningar, faror och allmänna säkerhet?

Även om Tor är användbart för att surfa anonymt på webben, är det inte problemfritt. Naturligtvis har detta uppmärksammat statliga organisationer som NSA och FBI, som anser Tor vara ett mål av särskilt intresse.

Medan Tor-nätverket är säkert från trafikanalys, är Tor en modifierad version av Firefox och är sårbart för attacker och utnyttjande som vilken annan webbläsare som helst. Genom att infektera någons dator med skadlig programvara kan regeringar och cyberbrottslingar spåra webbläsaraktiviteter, logga tangenttryckningar, kopiera webbkamera och övervakningsfilmer och till och med fjärråtkomst till och styr internetanslutna enheter.

Det finns inget sätt att vara helt säker på internet, och Tor ändrar inte på detta. Genom att vidta rimliga försiktighetsåtgärder är det möjligt att minimera riskerna med att surfa med Tor, som att använda TorCheck webbplats för att kontrollera att din anslutning till Tor är säker. Du kan också införliva en virtuellt privat nätverk eller VPN för att ge ytterligare säkerhet för dina digitala aktiviteter.

En viktig varning att komma ihåg är att eftersom Tor är gratis programvara med öppen källkod, kan den inte skydda någon personlig information som du väljer att ange i ett formulär. Precis som alltid måste du använda sunt förnuft när du surfar på internet och delar information.

Tänk också på att användare kan behöva inaktivera vissa skript och plugins, så du kanske inte kan köra allt du vill på Tor. Och om du funderar på att använda Tor för att ladda ner torrents, tänk om. Torrenting är en fildelningsprocess som förlitar sig på P2P-protokollet. Användare laddar ner bitar av en fil från andra och delar bitarna som de har förvärvat med användare som laddar ner samma fil. Detta protokoll gör din IP-adress synlig för de användare du delar filer med, vilket gör routing av lök meningslöst.

Om du bestämmer dig för att besöka Tors dolda eller anonyma servrar, var uppmärksam på de webbplatser du besöker. Medan många sidor tenderar att vara socialt acceptabla eller åtminstone lagliga, till exempel webbplatser för whistleblowers eller Bitcoin-utbyten är några av de andra sajterna tillflyktsorter för störande och till och med kriminella beteende.