Хотя Интернет значительно расширил возможности обмена знаниями, он также усложнил вопросы конфиденциальности. Многие люди обоснованно беспокоятся о том, что их личная информация может быть украдена или просмотрена, включая банковские записи, информацию о кредитной карте и историю браузера или входа в систему.

Содержание

- Почему Тор существует?

- Как у Tor есть ответ на безопасный просмотр

- Кто использует Tor и почему?

- Как пользоваться Tor: как его получить

- Как пользоваться Tor: краткий обзор программного обеспечения

- Изучение глубокой паутины

- Каковы ограничения, опасности и общая безопасность Tor?

Если вы ищете большую конфиденциальность во время просмотра, Tor — хороший способ сделать это, поскольку это программное обеспечение, которое позволяет пользователям просматривать веб-страницы анонимно. Следует отметить, что Tor может использоваться для доступа к нелегальным контент в даркнетеи цифровые тренды не одобряет и не поощряет такое поведение.

Рекомендуемые видео

Почему Тор существует?

В этой атмосфере сбора данных и проблем с конфиденциальностью браузер Tor стал предметом обсуждения и дурной славы. Как и многие андеграундные феномены в Интернете, он плохо изучен и окутан своего рода технологической мистикой, которую люди часто приписывают таким вещам, как взлом или биткойн.

Первоначально разработанные Исследовательской лабораторией военно-морского флота США в 1990-х годах, луковые маршрутизаторы получили свое название от луковичной техники расслоения, которая скрывает информацию о действиях и местонахождении пользователя. Возможно, по иронии судьбы, организация получала большую часть своего финансирования от отделений Соединенных Штатов Америки. правительство штата в течение многих лет, которое по-прежнему рассматривает Tor как инструмент для укрепления демократии в авторитарных странах. состояния.

Чтобы понять, как Tor может защитить личность пользователя, когда он просматривает Интернет, нам нужно обсудить Интернет. По сути, это серия соединений между компьютерами на больших расстояниях. На некоторых ПК хранятся данные, хранящиеся в Интернете, включая веб-страницы, такие как Google, которые называются серверами. Устройство, используемое для доступа к этой информации, например смартфон или ПК, называется клиентом. Линии передачи, которые соединяют клиентов с серверами, бывают разных форм, будь то оптоволоконные кабели или Wi-Fi, но все они являются соединениями. С изобретение Wi-Fi, спутниковый интернет и портативные точки доступа, Интернет стал более доступным и более уязвимым, чем когда-либо прежде.

Данные могут быть перехвачены или отслежены все более разнообразными способами, особенно если в сетях не используется надлежащее шифрование или случайно загружено вредоносное ПО. Что касается «белой шляпы», то отдельные лица и организации (включая правительства, правоохранительных органов и социальные сети) могут получить доступ к интернет-данные для отслеживания тех, кто занимается незаконными действиями, или для сбора ценных данных о поведении и действиях пользователей, которые можно проанализировать или продано.

Растущее число решений решает эти проблемы конфиденциальности, такие как виртуальные частные сети или виртуальные частные сети. Tor — еще одно браузерное решение, которым пользуются многие.

Как у Tor есть ответ на безопасный просмотр

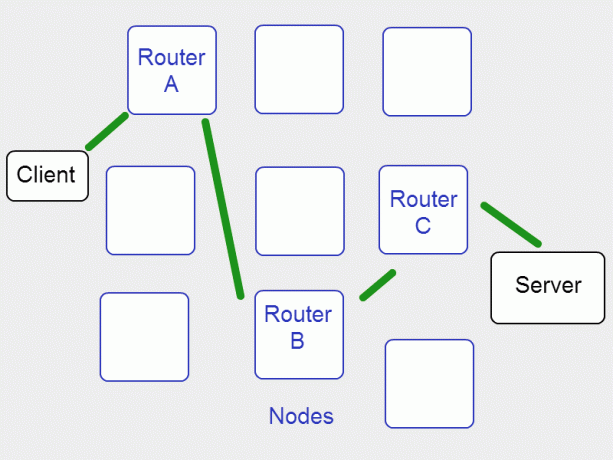

Есть два критических аспекта луковой маршрутизации. Во-первых, сеть Tor состоит из добровольцев, которые используют свои компьютеры в качестве узлов. Во время обычного просмотра информация передается через Интернет пакетами. Однако когда пользователь Tor посещает веб-сайт, его пакеты не перемещаются напрямую на этот сервер. Вместо этого Tor создает путь через случайно назначенные узлы, по которому пакет будет следовать, прежде чем достигнет сервера.

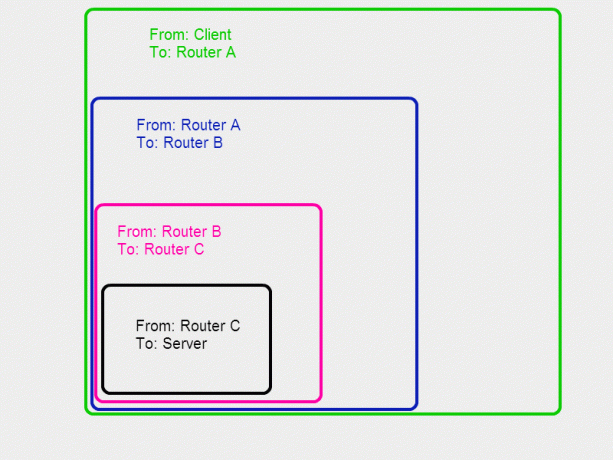

Другим важным аспектом луковой маршрутизации является то, как создаются пакеты. Как правило, пакеты включают адрес отправителя и пункт назначения, как обычная почта. При использовании Tor пакеты заворачиваются в последовательные слои, как матрешка.

Когда пользователь отправляет пакет, верхний уровень сообщает ему, что он должен перейти к маршрутизатору А, первой остановке в цепи. Когда он есть, Router A снимает первый слой. Следующий уровень дает указание маршрутизатору A отправить пакет маршрутизатору B.

Маршрутизатор A не знает конечного пункта назначения, знает только то, что пакет пришел от пользователя и отправился к B. Маршрутизатор B отделяет следующий слой, передавая его по линии маршрутизатору C, и этот процесс продолжается до тех пор, пока сообщение не достигнет пункта назначения.

На каждой остановке узел знает только последнее место, где был пакет, и место, где он будет следующим. Ни один узел не записывает полный путь данных, и никто не наблюдает за выходом сообщения, если ваши первые три сервера настроены правильно.

Кто использует Tor и почему?

Анонимность — это хлеб с маслом Tor, и поэтому, вероятно, невозможно получить точное представление о его пользовательской базе. Однако становятся очевидными определенные тенденции, и некоторые сторонники Tor особенно громко заявляют о причинах использования сервиса.

Tor стал популярен среди журналистов и активистов в странах, которые налагают ограничения на интернет и свободу выражения своих граждан. Для осведомителей Tor предоставляет безопасный способ передачи информации журналистам.

Возможно, вы не знаете, но когда Эдвард Сноуден предоставил новостным организациям информацию о программе PRISM АНБ, он сделал это через Tor. Однако не нужно быть активистом, борцом за свободу или преступником, чтобы оценить Tor. Многие ученые и обычные граждане одобряют Tor как инструмент для сохранения конфиденциальности и свободы выражения мнений в эпоху цифровых технологий. Такие агентства, как ЦРУ также активны в Tor, чтобы упростить получение советов и информации.

Несмотря на благие намерения Tor Project, Tor заработал плохую репутацию в массовой прессе, и не без причины. Если у вас есть бесплатный браузер конфиденциальности, который легко распространяется и предлагает пользователям поддержку и форумы сообщества, неудивительно, что некоторые из этих сообществ формируются вокруг сомнительных предметы. Tor борется с этой коннотацией с помощью Вебинары PrivChat от некоторых из его популярных пользователей в области прав человека и продвигает демократию, а также гиды для тех, кто работает при враждебных правительствах, чтобы помочь им оставаться в безопасности.

Как пользоваться Tor: как его получить

В соответствии с идеологическими целями проекта Tor, Tor можно использовать бесплатно и он доступен на большинстве платформ, включая Linux. Просто скачайте и установите браузер с сайта Tor Project., который представляет собой модифицированную версию Firefox, доступную для Windows, macOS, Linux и Андроид.

Пользователям следует учитывать, что хотя Tor Browser предварительно настроен для правильной работы, пользователи сетей с брандмауэрами или другими системами безопасности могут столкнуться с трудностями. Более того, неосторожность при просмотре может поставить под угрозу анонимность. веб-сайт Tor есть список вещей, которых следует избегать во время использования браузера.

Как пользоваться Tor: краткий обзор программного обеспечения

После того, как вы загрузили и установили Tor Browser, вам нужно знать, как в нем перемещаться. Выполните следующие действия для быстрого ознакомления с Tor Browser:

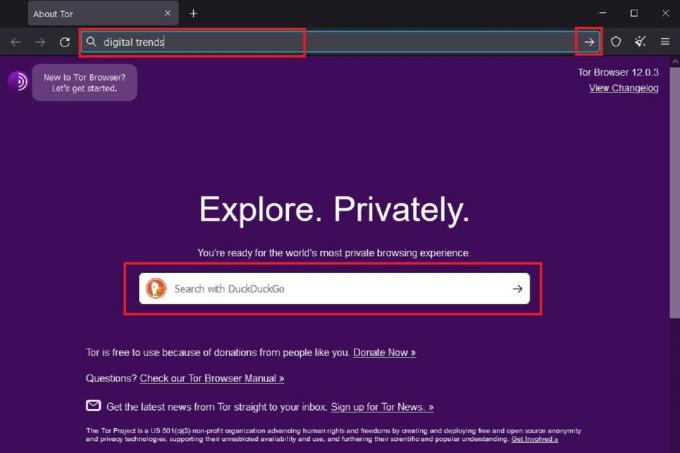

Шаг 1: Откройте Tor Browser на вашем ПК.

Шаг 2: На Подключиться к Тору появившемся экране, вы можете продолжить и подключиться к Tor, выбрав Соединять или найдите время, чтобы настроить соединение, выбрав Настроить соединение вариант. Для целей этого руководства мы собираемся просто выбрать Соединять.

Шаг 3: Подключение может занять несколько минут, но как только вы подключитесь к Tor, вам будет представлен экран приветствия с заметной панелью поиска поисковой системы DuckDuckGo. Вы можете использовать эту панель поиска или ту, которая находится в верхней части окна браузера Tor, чтобы выполнить более приватный веб-поиск. Для этого в адресной строке в верхней части экрана просто введите условия поиска и нажмите кнопку Входить на клавиатуре или выберите Правая стрелка значок в адресной строке. Затем вам должна быть представлена страница результатов поиска DuckDuckGo.

Шаг 4: Если вы раньше использовали Firefox, Tor Browser покажется вам знакомым:

- Вы все равно выберете Звезда значок, чтобы добавить веб-страницу в закладки.

- Вы по-прежнему будете использовать адресную строку в верхней части окна для поиска в Интернете и ввода веб-адресов или адресов для определенных веб-сайтов. И вы выберете Знак плюс значок для открытия новых вкладок.

- Три горизонтальные линии значок меню по-прежнему будет открывать более крупное меню функций и настроек для вашего браузера, но оно также будет содержать некоторые новые функции, характерные для Tor, такие как Новая личность и Новая схема Tor для этого сайта. Мы рассмотрим эти и другие новые функции в следующих шагах.

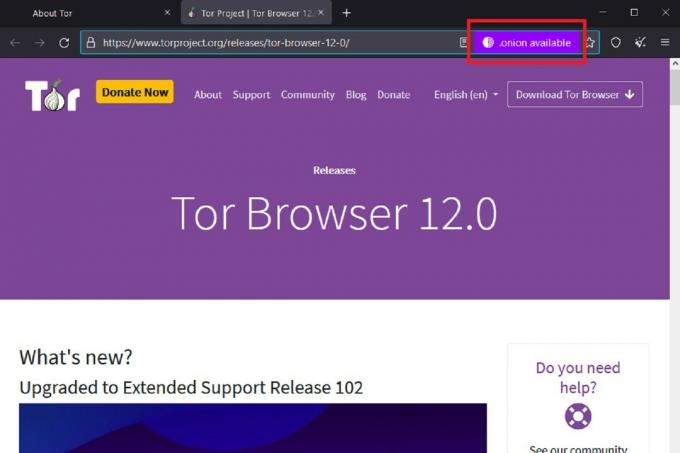

Шаг 5: Некоторые веб-сайты являются луковыми сервисами, что означает, что вы можете получить доступ к этим сайтам только через сеть Tor. Чтобы попасть на эти веб-сайты луковых сервисов, вам обычно нужно ввести их луковый адрес в адресную строку в верхней части окна Tor Browser. Этот адрес обычно состоит из 56 символов и заканчивается «.onion». Некоторые обычные веб-сайты также предлагают луковую версию своего сайта. Если они это сделают, Tor обычно покажет фиолетовый значок «.onion доступен» в адресной строке. Вы можете выбрать это, чтобы открыть onion-сервисную версию веб-сайта.

Шаг 6: В правом верхнем углу браузера Tor есть два значка, расположенные между значком меню и значком закладки «Звезда»: значок щита и значок метлы. Если вы выберете Щит значок, вы можете выбрать уровень безопасности вашего просмотра. Метла значок указывает на Новая личность функция, которая позволяет пользователям начать совершенно новый сеанс и стирает все следы старого/текущего сеанса, закрывая все окна и вкладки и удаляя всю личную информацию, такую как история просмотров. Tor Browser фактически перезагружается.

Шаг 7: Если вы выберете Три горизонтальные линии значок меню, появится раскрывающееся меню. В этом меню рядом с Новая личность, вы также можете выбрать Новая схема Tor для этого сайта. Цепь — это, по сути, путь, по которому пользователь подключается к веб-сайту через Tor. Если у вас возникли проблемы с подключением к веб-сайту, вы можете перезапустить вкладку и попытаться загрузить веб-сайт с новой схемой, чтобы установить успешное соединение. Вы можете сделать это, выбрав Новая схема Tor для этого сайта вариант. Ваша личная информация не удаляется с помощью этой функции.

Изучение глубокой паутины

Tor ценен как инструмент для защиты конфиденциальности пользователя, но это не единственная его полезная функция. Другое, более печально известное использование Tor — это вход в глубокую сеть, огромную часть сети, которая не индексируется поисковыми системами. Другой популярный термин, темная паутина, как правило, относится ко всем незаконным или вызывающим беспокойство действиям, которые могут происходить в глубокой сети, но они не обязательно взаимозаменяемы, и пользователи могут просматривать глубокую сеть без злого умысла.

Tor позволяет веб-страницам, как и клиентам, защищать свою анонимность, настраивая сервер для соединения с клиентами через ретранслятор Tor между ними. Серверу не нужно предоставлять IP-адрес, и пользователю он не нужен, вместо этого он использует луковый адрес, 56-значный код, который клиенты вводят вместо традиционного URL-адреса.

Скрытые страницы в сети Tor представляют собой один из самых известных даркнетов, то есть сетей, доступных только через определенное программное обеспечение или авторизацию. Такая фраза, как «даркнет», вызывает в воображении образы теневых сделок, и не без причины. Некоторые из наиболее известных скрытых сайтов торгуют нелегальными товарами и услугами, например Silk Road, который был популярным черным рынком даркнета, закрытым ФБР в 2013 году.

Каковы ограничения, опасности и общая безопасность Tor?

Хотя Tor полезен для анонимного просмотра веб-страниц, он не лишен проблем. Естественно, это привлекло внимание правительственных организаций, таких как АНБ и ФБР, которые считают Tor объектом особого интереса.

Хотя сеть Tor защищена от анализа трафика, Tor представляет собой модифицированную версию Firefox и уязвим для атак и эксплойтов, как и любой другой браузер. Заражая чей-то компьютер вредоносным ПО, правительства и киберпреступники могут отслеживать действия браузера, регистрировать нажатий клавиш, копировать записи с веб-камеры и наблюдения и даже удаленно получать доступ и управлять подключенными к Интернету устройства.

Невозможно быть полностью безопасным в Интернете, и Tor этого не меняет. Принимая разумные меры предосторожности, можно свести к минимуму риски просмотра с помощью Tor, такие как использование Сайт TorCheck чтобы убедиться, что ваше соединение с Tor безопасно. Вы также можете включить виртуальная частная сеть или VPN для обеспечения дополнительной безопасности вашей цифровой деятельности.

Важно помнить, что, поскольку Tor является бесплатным программным обеспечением с открытым исходным кодом, он не может защитить личную информацию, которую вы решите ввести в форму. Как и всегда, вам нужно руководствоваться здравым смыслом при работе в Интернете и обмене информацией.

Также имейте в виду, что пользователям может потребоваться отключить определенные скрипты и плагины, поэтому вы не сможете запускать все, что хотите, в Tor. И если вы думаете об использовании Tor для загрузки торрентов, подумайте еще раз. Торрент есть процесс обмена файлами который опирается на протокол P2P. Пользователи загружают фрагменты файла от других и делятся полученными фрагментами с пользователями, загружающими тот же файл. Этот протокол делает ваш IP-адрес видимым для пользователей, с которыми вы делитесь файлами, что делает луковую маршрутизацию бессмысленной.

Если вы решите посетить скрытые или анонимные серверы Tor, помните о сайтах, которые вы посещаете. Хотя многие страницы имеют тенденцию быть социально приемлемыми или, по крайней мере, законными, например, сайты для разоблачителей или бирж биткойнов, некоторые другие сайты являются прибежищем для тревожных и даже криминальных поведение.