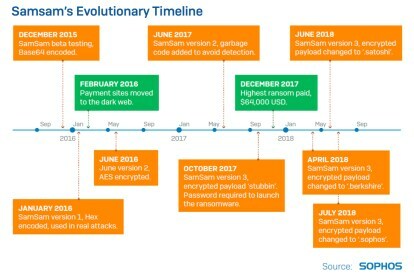

Raportează firma de securitate Sophos că ransomware-ul SamSam a provocat mai multe daune financiare decât se credea anterior, generând 5,9 milioane de dolari de la victime de când a apărut inițial în decembrie 2015. Sophos spune că hackerii folosesc SamSam în atacuri aproximativ o dată pe zi, dar navigatorul tipic nu va experimenta niciodată devastarea dată publicului țintă al lui SamSam.

Singura sarcină a ransomware-ului este să țină ostatic un computer prin criptarea datelor acestuia. Contra cost, hackerii vor elibera acele date. Ransomware-ul este utilizat de obicei în campaniile de spam prin e-mail nedirecționate în care destinatarii fac clic pe un atașament sau pe un link care instalează ransomware-ul pe computerul lor. De obicei, aceste campanii nu vizează anumite persoane, ci inundă căsuțele de e-mail a sute de mii de persoane.

Videoclipuri recomandate

Potrivit lui Sophos, SamSam este diferit. Nu este folosit într-o campanie de spam pe scară largă care caută să atragă potențiale victime. În schimb, un singur hacker sau o echipă de indivizi intră într-o rețea, scanează rețeaua și apoi rulează manual ransomware-ul. Sunt atacuri personalizate pentru a maximiza daunele și pentru a genera răscumpărări în valoare de dolari mari.

„Poate că, totuși, cel mai atrăgător este informațiile noi despre cum se răspândesc”, relatează firma de securitate. „Spre deosebire de WannaCry, care a exploatat o vulnerabilitate software pentru a se copia pe mașini noi, SamSam este de fapt implementat pe computerele din rețeaua victimei în același mod și cu aceleași instrumente ca software-ul legitim aplicații.”

Inițial, se credea că SamSam era folosit doar pentru a ataca organizațiile de sănătate, guvernamentale și educaționale. Dar o investigație mai profundă dezvăluie că companiile din sectorul privat au suportat de fapt greul atacurilor, dar nu sunt dispuse să se prezinte pentru a-și dezvălui plățile forțate.

Acestea fiind spuse, întreprinderile din sectorul privat reprezintă 50 la sută din atacurile cunoscute, urmate de instituțiile de asistență medicală (26 la sută), guvern (13 la sută) și de educație (11 la sută).

O diagramă furnizată împreună cu raportul arată că 74% dintre organizațiile de victime identificate de Sophos locuiesc în Statele Unite. Regatul Unit este urmat de 8%, urmat de Belgia, Canada și Australia, în timp ce alte țări precum Danemarca, Estonia, Țările de Jos și India sunt 1%. Există și alte victime și țări pe care Sophos nu a identificat încă.

Întreaga problemă a ransomware-ului pare să provină din parole slabe. Hackerii obțin acces la rețele prin Protocolul de acces de la distanță care, de obicei, permite directorilor și lucrătorilor să acceseze rețeaua de la distanță de pe un computer în timp ce sunt acasă sau în timpul unei călătorii de afaceri. Hackerii folosesc software pentru a ghici aceste parole slabe și pentru a se infiltre în rețea.

Dar spre deosebire de Vreau să plâng și Nu Petya, hackerii nu declanșează un vierme care se târăște prin rețea și infectează fiecare PC. În schimb, ei bat continuu apărarea rețelei până când ocolesc blocajele și recuperează accesul pe care îl doresc - sau sunt porniți din rețea. De acolo, se mută de la PC la PC.

Dacă atacul are succes, hackerii așteaptă să vadă dacă victimele fac plata printr-un site web postat pe dark web. Răscumpărările au crescut de-a lungul timpului, susține Sophos, la aproximativ 50.000 de dolari. Atacurile ransomware nețintite, cum ar fi campaniile de spam, generează de obicei doar răscumpărări cu trei cifre.

Îmbunătățește-ți stilul de viațăDigital Trends îi ajută pe cititori să țină cont de lumea rapidă a tehnologiei cu toate cele mai recente știri, recenzii distractive despre produse, editoriale perspicace și anticipări unice.