Bill Roberson/Digital Trends

(în) Securizat este o rubrică săptămânală care analizează subiectul în creștere rapidă a securității cibernetice.

Videoclipuri recomandate

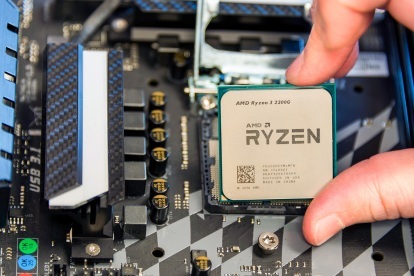

Marți, 13 martie, firma de securitate CTS Labs a anunțat descoperirea a 13 defecte în procesoarele AMD Ryzen și Epyc. Problemele acoperă patru clase de vulnerabilități, care includ câteva probleme majore, cum ar fi o ușă în spate hardware Chipsetul Ryzen și defecte care pot compromite complet procesorul securizat AMD, un cip care ar trebui să acționeze ca un “lume sigură” unde sarcinile sensibile pot fi ținute la îndemâna programelor malware.

Lipsa unui acord înseamnă că nu există nicio modalitate de a ști când va fi expus următorul defect, de la cine va veni sau cum va fi raportat.

Această revelație vine la doar câteva luni după dezvăluirea lui Meltdown and Spectre defecte care au afectat cipurile de la AMD, Intel, Qualcomm și altele. AMD, ale cărui cipuri au fost compromise de unele defecte Spectre, a ieșit din fiasco relativ nevătămată. Entuziaștii și-au concentrat furia asupra Intel. Deși a

o mână de procese colective au fost depuse împotriva AMD, nu sunt nimic în comparație cu tezaur de avocați pus împotriva Intel. În comparație cu Intel, AMD părea alegerea inteligentă și sigură.Acest lucru a făcut ca anunțul de marți cu privire la defecte ale hardware-ului AMD să fie și mai exploziv. Furtunile pe Twitter au izbucnit în timp ce cercetătorii de securitate și pasionații de computere s-au certat asupra validității rezultatelor. Totuși, informațiile furnizate de CTS Labs au fost verificate independent de o altă firmă, Traseul Biților, fondată în 2012. Severitatea problemelor poate fi argumentată, dar ele există și compromit ceea ce unii utilizatori de computere au ajuns să considere ultimul port sigur.

Vestul sălbatic al dezvăluirii

Conținutul cercetării CTS Labs ar fi generat titluri în orice caz, dar impactul dezvăluirii a fost amplificat de surprinderea sa. Se pare că AMD a primit mai puțin de 24 de ore pentru a răspunde înainte ca CTS Labs să devină publică, iar CTS Labs nu a fost făcut public cu toate detaliile tehnice, alegând în schimb să le partajați numai cu AMD, Microsoft, HP, Dell și alte câteva mari companiilor.

Mulți cercetători de securitate au strigat rău. Majoritatea defectelor sunt dezvăluite companiilor mai devreme, alături de un interval de timp pentru a răspunde. Meltdown and Spectre, de exemplu, au fost dezvăluite Intel, AMD și ARM la 1 iunie 2017 de către Proiectul Google Google echipă. O fereastră inițială de 90 de zile pentru a remedia problemele a fost extinsă ulterior la 180 de zile, dar s-a încheiat înainte de termen când Registrul și-a publicat povestea inițială despre defectul procesorului Intel. Decizia CTS Labs de a nu oferi dezvăluiri prealabile a provocat speculații că ar avea o altă, motiv mai rău intenționat.

Prezentare generală a defectelor AMD

CTS Labs s-a apărat într-o scrisoare a lui Ilia Luk-Zilberman, CTO al companiei, publicat pe site-ul AMDflaws.com. Luk-Zilberman contestă conceptul de dezvăluire prealabilă, spunând că „este la latitudinea vânzătorului dacă dorește să alerteze clienților că există o problemă.” De aceea, rar auziți de o defecțiune de securitate până la câteva luni după ce a apărut descoperit.

Mai rău, spune Luk-Zilberman, forțează un joc de praf între cercetător și companie. Este posibil ca compania să nu răspundă. Dacă se întâmplă acest lucru, cercetătorul se confruntă cu o alegere sumbră; taceți și sperați că nimeni altcineva nu găsește defectul sau faceți publice detaliile unui defect care nu are nici un patch disponibil. Cooperarea este scopul, dar mizele atât pentru cercetător, cât și pentru companie încurajează atitudinea defensivă. Întrebarea a ceea ce este corect, profesional și etic se prăbușește adesea într-un tribalism mărunt.

Unde este fundul?

Standardul industriei pentru dezvăluirea unui defect nu există și, în absența acestuia, domnește haosul. Chiar și cei care cred în dezvăluire nu sunt de acord cu detalii, cum ar fi cât de mult ar trebui să i se acorde unei companii pentru a răspunde. Lipsa unui acord înseamnă că nu există nicio modalitate de a ști când va fi expus următorul defect major, de la cine va veni sau cum va fi raportat.

Este ca și cum ai purta o vestă de salvare în timp ce o navă se scufundă în ape reci. Sigur, vesta este o idee bună, dar nu este suficientă pentru a te mai salva.

Securitatea cibernetică este o mizerie și este o mizerie care ne-a afectat fiecăruia dintre noi. Deși sunt alarmante, noile defecte ale procesoarelor AMD - precum Meltdown, Spectre, Heartbleed și multe altele înainte - vor fi în curând uitate. ei trebuie sa fi uitat.

La urma urmei, ce altă alegere avem? Calculatoarele și smartphone-urile au devenit obligatorii pentru participarea în societatea modernă. Chiar și cei care nu le dețin trebuie să folosească servicii care se bazează pe ele.

Fiecare bucată de software și hardware pe care le folosim este, aparent, plină de defecte critice. Chiar și așa, dacă nu decideți să abandonați societatea și să construiți o cabană în pădure, trebuie să le folosiți.

În mod normal, aș dori ca această rubrică să se încheie cu sfaturi practice. Folosiți parole puternice. Nu faceți clic pe link-uri care promit iPad-uri gratuite. Genul ala de lucru. Un astfel de sfat rămâne adevărat, dar se simte ca și cum ați purta o vestă de salvare în timp ce o navă se scufundă în apele friguroase arctice. Sigur. Vesta de salvare este o idee bună. Ești mai în siguranță cu ea decât fără – dar nu este suficient pentru a te mai salva.

Recomandările editorilor

- AMD Ryzen Master are o eroare care poate permite pe cineva să preia controlul deplin asupra computerului dvs

- AMD tocmai a lansat patru dintre propriile procesoare Ryzen 7000 viitoare

- AMD tocmai a câștigat războaiele de bază și încă mai are un atu în mânecă