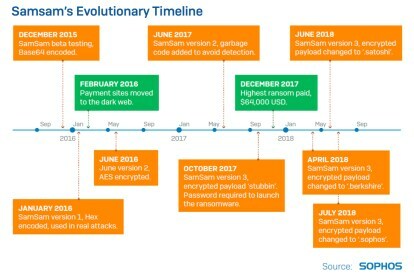

Relatórios da empresa de segurança Sophos que o ransomware SamSam causou mais danos financeiros do que se acreditava anteriormente, gerando US$ 5,9 milhões das vítimas desde que apareceu originalmente em dezembro de 2015. A Sophos diz que os hackers usam o SamSam em ataques cerca de uma vez por dia, mas o internauta típico provavelmente nunca experimentará a devastação, dado o público-alvo do SamSam.

A única tarefa do ransomware é manter um PC como refém, criptografando seus dados. Por uma taxa, os hackers divulgarão esses dados. O ransomware é normalmente usado em campanhas de spam por e-mail não direcionadas, nas quais os destinatários clicam em um anexo ou link que instala o ransomware em seus PCs. Essas campanhas normalmente não têm como alvo pessoas específicas, mas inundam as caixas de entrada de centenas de milhares de indivíduos.

Vídeos recomendados

Segundo a Sophos, SamSam é diferente. Não é usado em uma campanha de spam generalizada que busca atrair vítimas em potencial. Em vez disso, um único hacker ou uma equipe de indivíduos invade uma rede, verifica a rede e executa manualmente o ransomware. São ataques personalizados para maximizar os danos e gerar resgates elevados.

“Talvez o mais atraente sejam as novas informações sobre como ele se espalha”, relata a empresa de segurança. “Ao contrário do WannaCry, que explorou uma vulnerabilidade de software para se copiar em novas máquinas, o SamSam é na verdade implantado em computadores na rede da vítima da mesma maneira e com as mesmas ferramentas que software legítimo formulários."

Originalmente, acreditava-se que o SamSam era usado apenas para atacar organizações de saúde, governamentais e educacionais. Mas uma investigação mais aprofundada revela que as empresas do sector privado sofreram, na verdade, o peso dos ataques, mas não estão dispostas a revelar os seus pagamentos forçados.

Dito isto, as empresas do sector privado são responsáveis por 50 por cento dos ataques conhecidos, seguidas pelas instituições de saúde (26 por cento), governamentais (13 por cento) e de educação (11 por cento).

Um gráfico fornecido com o relatório mostra que 74% das organizações vítimas identificadas pela Sophos residem nos Estados Unidos. O Reino Unido segue com 8%, seguido pela Bélgica, Canadá e Austrália, enquanto outros países como Dinamarca, Estónia, Países Baixos e Índia têm 1%. Existem outras vítimas e países que a Sophos ainda não identificou.

Todo o problema do ransomware parece resultar de senhas fracas. Os hackers obtêm acesso às redes por meio do Protocolo de Acesso Remoto, que normalmente permite que executivos e funcionários acessem a rede remotamente a partir de um PC, enquanto estão em casa ou durante uma viagem de negócios. Os hackers usam software para adivinhar essas senhas fracas e se infiltrar na rede.

Mas ao contrário Quero chorar e NãoPetya, os hackers não liberam um worm que rasteja pela rede e infecta todos os PCs. Em vez disso, eles atacam continuamente as defesas da rede até contornarem os obstáculos e recuperarem o acesso que desejam – ou serem inicializados a partir da rede. A partir daí, eles passam de PC para PC.

Se o ataque for bem sucedido, os hackers esperam para ver se as vítimas efetuam o pagamento através de um site publicado na dark web. Os resgates aumentaram ao longo do tempo, afirma a Sophos, para cerca de US$ 50 mil. Ataques de ransomware não direcionados, como campanhas de spam, normalmente geram resgates de apenas três dígitos.

Atualize seu estilo de vidaDigital Trends ajuda os leitores a manter o controle sobre o mundo acelerado da tecnologia com as últimas notícias, análises divertidas de produtos, editoriais criteriosos e prévias únicas.