Cechą wspólną celebrytów i zwykłych ludzi jest to, że są również podatni na naruszenia bezpieczeństwa cybernetycznego. Wiele osób publicznych przez lata włamywało się na swoje prywatne i publiczne konta technologiczne ataki często były spowodowane tym, że mieli po prostu słabe hasła, które były łatwe do zrozumienia dla przestępców na zewnątrz.

Zawartość

- prezydenta Donalda Trumpa

- Paris Hilton

- Marka Zuckerberga

- Lisa Kudrow

- Evana Williamsa

- Przejęcie konta na Twitterze 2020

- świętować

- Sposoby, w jakie cyberprzestępcy mogą uzyskać dostęp do haseł

- Wskazówki dotyczące bezpieczeństwa hasła

Osoby towarzyskie, aktorzy, politycy, a nawet wybitne osobistości z branży technicznej są winni leniwych praktyk związanych z hasłami i padają ofiarami cyberprzestępczości, która naruszyła ich hasła.

Polecane filmy

prezydenta Donalda Trumpa

W 2018 roku holenderski haker uzyskał słynny dostęp do konta na Twitterze byłego prezydenta Donalda Trumpa, po prostu odgadując hasło, jesteś zwolniony, co było jego hasłem w jego reality show, Uczeń.

W 2020 r. ten sam haker ponownie zinfiltrował konto Trumpa na Twitterze, ponownie odgadując hasło, ponieważ maga2020!, kolejny jego slogan.

Lekcja tutaj? Po pierwsze, zachowaj swoje slogany dla siebie. Po drugie, nie używaj bieżącego roku ani wykrzyknika na końcu hasła. Może zadowolić generatory haseł, ale jest to najbardziej oczywisty i najczęściej używany znak specjalny.

Paris Hilton

W 2005 roku konto T-Mobile, towarzyskiej i spadkobierczyni Paris Hilton, zostało zhakowane po tym, jak przestępcy zorientowali się, że hasło to Dzwoneczek, imię jej ukochanego zwierzaka Chihuahua. Jednak inni dyskutowali, że hasło mogło nie być bezpośrednio Tinkerbell, ale w jakiś sposób związane z nazwą.

brud techniczny Redaktor naczelny Mike Masnick zauważył, że często zadawanym pytaniem bezpieczeństwa podczas resetowania hasła jest „Jak ma na imię twój ulubiony zwierzak?” Dla Hiltona oczywistą odpowiedzią byłby Tinkerbell. Stamtąd zły aktor mógłby wprowadzić własne hasło i uzyskać dostęp do jej konta”. To niekoniecznie było społeczne inżynieria lub luka w zabezpieczeniach, a nawet prawdziwe hakowanie (chociaż w pewnym sensie była to kombinacja wszystkich trzech)” — dodał Masnick.

Lekcja tutaj jest prosta: jeśli masz słynnego psa, nie rób z niego odpowiedzi na swoje pytanie bezpieczeństwa. Może to nie dotyczyć przeciętnej osoby, ale chodzi o to, aby odpowiedzi na pytania bezpieczeństwa były wystarczająco niejasne, aby były znane tylko tobie.

Marka Zuckerberga

Meta (kiedyś Facebook) W 2016 roku grupa hakerska OurMine przejęła kontrolę nad Pinterestem, Twitterem i Instagramem dyrektora generalnego Marka Zuckerberga. mając notorycznie leniwe hasło tata.

Słuchaj, to powinno być oczywiste. Wymyślenie dobrego hasła wymaga nieco więcej poruszania się po klawiaturze.

Lisa Kudrow

Przyjaciele aktorka Lisa Kudrow przypadkowo zrobiła sobie narkotyki w 2019 roku, kiedy przesłała zdjęcie na swojego Twittera, na którym znajdowała się karteczka z hasłem do jej konta.

To nie jest technicznie hack ani ktoś odgadujący łatwe hasło. Ale niech posłuży jako przypomnienie, aby nie przechowywać haseł na karteczkach samoprzylepnych ani w łatwo dostępnych dokumentach online. Wybierz niezawodny menedżer hasełi nigdy przypadkowo nie napotkasz tego problemu.

Evana Williamsa

Były dyrektor generalny Twittera zhakował swoje konto na Twitterze w 2016 roku po tym, jak źli aktorzy odgadli jego hasło do Foursquare i zorientowali się, że ponownie używa tego samego hasła do swojego konta w mediach społecznościowych.

Kolejna łatwa lekcja dla tego. Nie używaj ponownie tego samego hasła do każdego konta, które masz online. Ponownie, menedżerowie haseł naprawią to z łatwością, ale jest to najbardziej niebezpieczny sposób na narażenie się na niebezpieczeństwo.

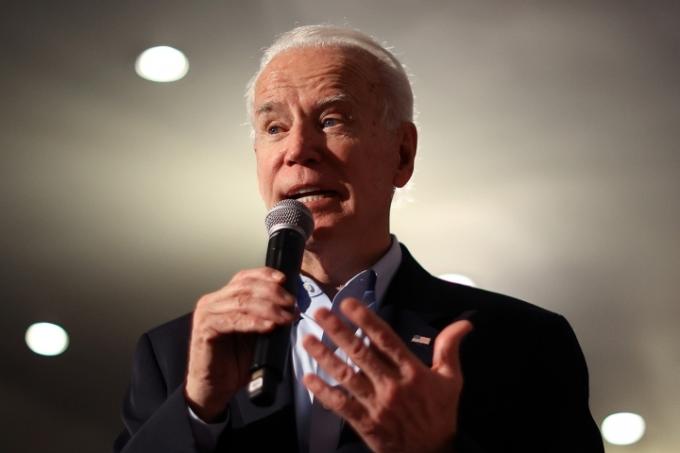

Przejęcie konta na Twitterze 2020

Prezydent Joe Biden i były prezydent Barack Obama zostali dotknięci oszustwem hakerskim na Twitterze w 2020 r., w którym źli aktorzy infiltrowali konta kilku znanych osób. Po uzyskaniu dostępu do kont na Twitterze hakerzy rozsyłali tweety udające darowizny na cele charytatywne w postaci Bitcoin z powodu pandemii COVID-19, zachęcając ludzi do wysyłania kwot Bitcoin w celu otrzymania tej kwoty podwojona.

Ofiary, które wysłały Bitcoiny, oczywiście nigdy nie otrzymały w zamian żadnej nagrody, a przestępcy byli w stanie uciec z ponad 100 000 $. W międzyczasie oszustwo dotknęło ponad 130 kont celebrytów na Twitterze, w tym Kim Kardashian i Kanye West.

Ostatecznie śledztwo wykazało, że hakerzy wykorzystali narzędzia administracyjne do obejścia zabezpieczeń konta, więc prawdziwi celebryci nie byli w stanie się obronić. Jednak był to kolejny przypadek, w którym wiele celebrytów używało tego samego hasła na wielu kontach, wciąż narażając je na niebezpieczeństwo.

świętować

Masowe włamanie do iCloud znane jako „Celebgate” miało miejsce w latach 2014-2017 i dotknęło prawie 100 znanych kobiet, w tym Rihanny, Scarlett Johansson i Ariany Grande, których prywatne zdjęcia były udostępniane na całym świecie Internet.

Hack mógł mieć miejsce w tym czasie, ponieważ w 2014 roku Apple nie blokował kont, na których miały miejsce wielokrotne próby logowania. Tak więc jedną z metod, które wypróbowali źli aktorzy, była po prostu próba odgadywania haseł w kółko. Inną metodą była próba znalezienia słabości w oprogramowaniu Apple, co zrobili w aplikacji znajdź mój iPhone. Wykorzystali to, aby znaleźć identyfikatory Apple ID i adresy e-mail celebrytów i wykorzystać je do wysyłania e-maili phishingowych z prośbą o potwierdzenie nazw użytkowników i haseł.

E-maile byłyby wysyłane z adresów takich jak bezpieczeństwo prywatności a tekst i format byłyby identyczne z tymi faktycznie wysłanymi przez Apple. Niczego niepodejrzewające celebrytki wprowadzały swoje dane logowania do Apple i wysyłały je bezpośrednio do hakerów.

Podczas „Celebgate” ponad 500 kompromitujących zdjęć zostało rozesłanych online, najpierw na tablicę z obrazami 4Chan, a następnie na inne portale społecznościowe, takie jak Imgur i Reddit.

Sposoby, w jakie cyberprzestępcy mogą uzyskać dostęp do haseł

Hakerzy mogą uzyskać dostęp do informacji zabezpieczających, takich jak hasła, lub całkowicie obejść hasła, aby uzyskać dostęp do kont. Niektóre popularne metody obejmują naruszenia danych oraz złośliwe oprogramowanie lub oprogramowanie ransomware. Istnieją jednak inne metody, które stosowane samodzielnie lub w połączeniu z wyżej wymienionymi atakami mogą doprowadzić przestępców bezpośrednio do żądanych haseł.

Ataki brutalnej siły: Hakerzy mogą próbować odgadnąć hasło za pomocą programów zawierających typowe konfiguracje haseł. Warto zauważyć, że w ostatnim czasie badacze cyberbezpieczeństwa badali Narzędzie PassGAN, która wykorzystuje sztuczną inteligencję do łamania popularnych haseł składających się z czterech do siedmiu znaków w kilka sekund. Narzędzie zostało przeszkolone na zbiorze danych, który zbierał informacje z popularnych naruszeń firm na przestrzeni kilku lat.

Inżynieria społeczna: Hakerzy mogą próbować odgadnąć hasło na podstawie Twoich danych osobowych nakłonić Cię do ujawnienia szczegółów lub przeszukiwania mediów społecznościowych lub innych profili w celu znalezienia wskazówek na Twój temat hasło. Mogą to być między innymi Twój adres, imię i nazwisko, nazwiska rodowe lub data urodzenia. Jest to podobne do ataków Donalda Trumpa i Paris Hilton.

Oszustwa typu phishing: Hakerzy mogą próbować wysyłać wiadomości e-mail, które wyglądają podobnie do legalnych firm, a interakcja z linkami lub wprowadzanie danych osobowych może spowodować wysłanie danych bezpośrednio do złych aktorów. Jest to podobne do ataku Celebgate. Ataki typu phishing mogą również nieumyślnie zainstalować złośliwe oprogramowanie na urządzeniu, które następnie zdalnie daje hakerom dostęp do haseł.

Wskazówki dotyczące bezpieczeństwa hasła

Jednym z nadrzędnych motywów wielu z tych włamań było to, że zaangażowane osoby publiczne nie miały najlepszych praktyk w zakresie haseł. Jednak wielu z nas idzie w ich ślady. Oto kilka wskazówek, których możesz użyć, aby zabezpieczyć swoje hasła.

- Unikaj używania łatwych do odgadnięcia haseł.

- Poświęć trochę więcej czasu na opracowanie unikalnego hasła.

- Użyj menedżera haseł.

- Nie używaj tego samego hasła na wielu platformach.

- Pamiętaj, że firmy nigdy nie poproszą Cię o podanie hasła.

- Zaimplementuj weryfikację dwuetapową na urządzeniu lub usłudze.

- Uważaj na oszustwa typu phishing i zachowaj firmowe adresy e-mail oznaczone gwiazdką lub w książce adresowej z wcześniejszych interakcji, aby je znać.

Zalecenia redaktorów

- Liczba ataków ransomware gwałtownie wzrosła. Oto jak zachować bezpieczeństwo

- Przeglądarka DuckDuckGo dla systemu Windows chroni Twoją prywatność

- Czy ChatGPT tworzy koszmar cyberbezpieczeństwa? Zapytaliśmy ekspertów

- Hakerzy mogli ukraść klucz główny do innego menedżera haseł

- Hakerzy wykorzystują nową, przebiegłą sztuczkę, aby zainfekować twoje urządzenia