Kibernetinio saugumo tyrėjai atrado naują nulinės dienos pažeidžiamumą, kuris iškilo Microsoft Exchange el. pašto serveriuose ir kuriuo jau pasinaudojo blogi veikėjai.

Dar neįvardytą pažeidžiamumą išsamiai apibūdino kibernetinio saugumo tiekėjas GTSC, nors informacija apie išnaudojimą vis dar renkama. Tai laikoma „nulinės dienos“ pažeidžiamumu dėl to, kad vieša prieiga prie trūkumo buvo akivaizdi prieš darant pataisą.

Rekomenduojami vaizdo įrašai

🚨 Pasigirsta pranešimų, kad Microsoft Exchange yra nauja nulinė diena ir ji aktyviai naudojama gamtoje 🚨

Galiu patvirtinti, kad daug „Exchange“ serverių buvo užpakaliniai, įskaitant medaus puodą.

Siūloma sekti problemą:

- Kevinas Beaumontas (@GossiTheDog) 2022 m. rugsėjo 29 d

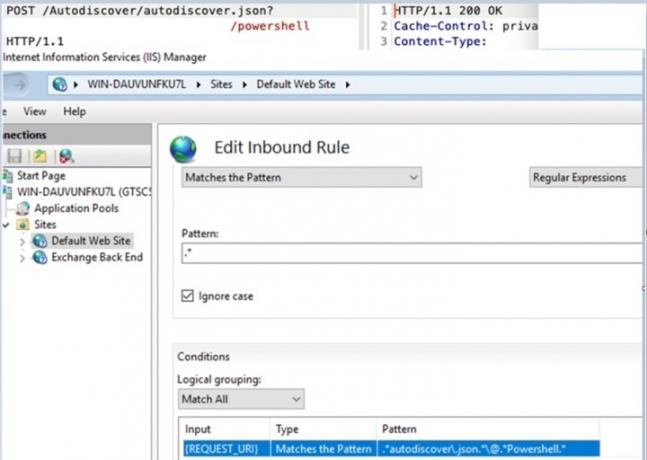

Naujienos apie pažeidžiamumą pirmą kartą buvo pateiktos „Microsoft“ per „Zero Day Initiative“ programą praėjusį ketvirtadienį, rugsėjo 29 d., nurodant, kad kenkėjiškos programos CVE-2022-41040 ir CVE-2022-41082 „gali leisti užpuolikui nuotoliniu būdu vykdyti kodą paveiktuose Microsoft Exchange serveriuose“. į Trend Micro.

„Microsoft“ penktadienį pareiškė, kad „dirba pagal pagreitintą laiko juostą“, kad pašalintų nulinės dienos pažeidžiamumą ir sukurtų pataisą. Tačiau tyrinėtojas Kevinas Beaumontas socialiniame tinkle „Twitter“ patvirtino, kad nešvarūs žaidėjai pasinaudojo šia klaida norėdami gauti prieigą prie kelių „Exchange“ serverių galinių galų.

Kadangi išnaudojimas jau vyksta laukinėje gamtoje, įmonėms ir vyriausybinėms įmonėms yra daug galimybių būti užpultam blogų veikėjų. Taip yra dėl to, kad „Exchange“ serveriai priklauso nuo interneto ir nutrūktų ryšiai daugelio organizacijų produktyvumą, Travis Smith, „Qualys“ kenkėjiškų programų grėsmių tyrimų viceprezidentas, pasakojo protokolas.

Nors išsami informacija apie tai, kaip veikia CVE-2022-41040 ir CVE-2022-41082 kenkėjiškos programos, nėra žinoma, keli tyrinėtojai pastebėjo panašumų su kitais pažeidžiamumu. Tai apima „Apache Log4j“ trūkumą ir „ProxyShell“ pažeidžiamumą, kurie abu turi bendrą nuotolinio kodo vykdymą. Tiesą sakant, keli tyrinėtojai klaidingai suprato naująjį pažeidžiamumą „ProxyShell“, kol nebuvo aišku, kad senas trūkumas buvo atnaujintas visuose jo pataisose. Tai aiškiai parodė, kad CVE-2022-41040 ir CVE-2022-41082 yra visiškai nauji, dar nematyti pažeidžiamumai.

„Jei tai tiesa, tai jums sako, kad net kai kurios šiandien naudojamos saugumo praktikos ir procedūros yra netinkamos. Jie grįžta prie būdingų kodo ir programinės įrangos spragų, kurios yra to pagrindas IT ekosistema“, Rogeris Cressey, buvęs Clinton ir Busho Baltųjų rūmų kibernetinio saugumo ir kovos su terorizmu narys, sakė „DigitalTrends“.

„Jei užimate dominuojančią padėtį rinkoje, tada, kai manote, kad išnaudojate išsprendėte, bet, pasirodo, yra ir kitų, susijusių su tuo, kurie pasirodo tada, kai mažiausiai tikitės tai. O mainai nėra būtent plakatų vaikas tam, ką pavadinčiau saugiu, saugiu pasiūlymu“, – pridūrė jis.

Kenkėjiškos programos ir nulinės dienos pažeidžiamumas yra gana nuosekli realybė visoms technologijų įmonėms. Tačiau „Microsoft“ ištobulino savo gebėjimą nustatyti ir ištaisyti problemas bei sudaryti galimybę pataisyti pažeidžiamumą po atakos.

Pagal CISA pažeidžiamumų katalogas, Microsoft Systems nuo metų pradžios buvo nustatyti 238 kibernetinio saugumo trūkumai, o tai sudaro 30% visų aptiktų pažeidžiamumų. Šios atakos apima ir kitus pagrindinius technologijų prekės ženklus, įskaitant Apple iOS, Google Chrome, Adobe Systems ir Linux, ir daugelį kitų.

„Yra daug technologijų IT įmonių, kurios turi nulį dienų, kurias atranda ir išnaudoja priešai. Problema ta, kad „Microsoft“ taip sėkmingai dominuoja rinkoje, kad kai jų pažeidžiamumas yra aptiktas, o tai daro pakopinį poveikį masto ir pasiekiamumo požiūriu neįtikėtinai didelis. Taigi, kai „Microsoft“ čiaudėja, kritinės infrastruktūros pasaulis smarkiai peršąla ir atrodo, kad tai čia pasikartojantis procesas“, – sakė Cressey.

Vienas iš tokių nulinės dienos pažeidžiamumo, kad buvo išspręstas anksčiau šiais metais buvo „Follina“ (CVE-2022-30190), suteikusi įsilaužėliams prieigą prie „Microsoft“ palaikymo diagnostikos įrankio (MSDT). Šis įrankis dažniausiai siejamas su „Microsoft Office“ ir „Microsoft Word“. Piratai buvo galintis juo išnaudoti gauti prieigą prie kompiuterio galinės dalies, suteikiant jiems leidimą įdiegti programas, kurti naujas vartotojų paskyras ir manipuliuoti įrenginio duomenimis.

Ankstyvieji pranešimai apie pažeidžiamumo egzistavimą buvo ištaisyti taikant sprendimus. Tačiau „Microsoft“ įsitraukė į nuolatinį programinės įrangos pataisymą, kai įsilaužėliai pradėjo naudoti surinktą informaciją, kad nukreiptų į Tibeto diasporą ir JAV bei ES. vyriausybines agentūras.

Redaktorių rekomendacijos

- Atnaujinkite „Windows“ dabar – „Microsoft“ ką tik ištaisė keletą pavojingų išnaudojimų

- „Google Chrome“ yra šio labiausiai pažeidžiamų naršyklių sąrašo viršuje

- Štai kodėl dabar reikia atnaujinti „Google Chrome“.

- Šis pažeidžiamumas leido įsilaužėliams pasiekti visus jūsų „Mac“ aspektus

- „Microsoft Edge“ susiduria su ta pačia rimta saugos klaida, kuri apėmė „Chrome“.

Atnaujinkite savo gyvenimo būdąSkaitmeninės tendencijos padeda skaitytojams stebėti sparčiai besivystantį technologijų pasaulį – pateikiamos visos naujausios naujienos, smagios produktų apžvalgos, įžvalgūs vedamieji leidiniai ir unikalūs žvilgsniai.