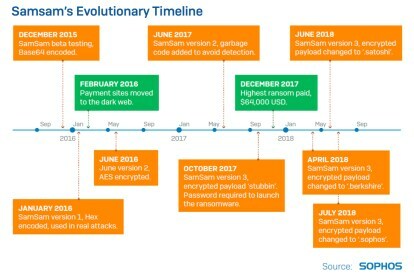

Lo riferisce la società di sicurezza Sophos che il ransomware SamSam ha causato danni finanziari maggiori di quanto si credesse in precedenza, generando 5,9 milioni di dollari dalle vittime da quando è apparso originariamente nel dicembre 2015. Sophos afferma che gli hacker utilizzano SamSam negli attacchi circa una volta al giorno, ma il tipico navigatore del web probabilmente non sperimenterà mai la devastazione dato il pubblico target di SamSam.

L'unico compito del ransomware è tenere in ostaggio un PC crittografandone i dati. A pagamento, gli hacker rilasceranno tali dati. Il ransomware viene generalmente utilizzato in campagne di spam e-mail non mirate in cui i destinatari fanno clic su un allegato o un collegamento che installa il ransomware sul proprio PC. Queste campagne in genere non si rivolgono a persone specifiche ma inondano le caselle di posta di centinaia di migliaia di individui.

Video consigliati

Secondo Sophos, SamSam è diverso. Non viene utilizzato in una campagna di spam diffusa che cerca di attirare potenziali vittime. Invece, un singolo hacker o un gruppo di individui irrompe in una rete, la scansiona e quindi esegue manualmente il ransomware. Sono attacchi su misura per massimizzare il danno e generare riscatti elevati.

"Forse la cosa più interessante sono le nuove informazioni su come si diffonde", riferisce la società di sicurezza. “A differenza di WannaCry, che sfruttava una vulnerabilità del software per copiarsi su nuove macchine, SamSam in realtà lo è distribuito sui computer della rete della vittima allo stesso modo e con gli stessi strumenti del software legittimo applicazioni."

Originariamente si credeva che SamSam fosse utilizzato esclusivamente per attaccare organizzazioni sanitarie, governative ed educative. Ma un’indagine più approfondita rivela che le aziende del settore privato hanno effettivamente subito il peso maggiore degli attacchi, ma non sono disposte a farsi avanti per rivelare i loro pagamenti forzati.

Detto questo, le aziende del settore privato rappresentano il 50% degli attacchi noti, seguite dalle istituzioni sanitarie (26%), governative (13%) e educative (11%).

Un grafico fornito insieme al rapporto mostra che il 74% delle organizzazioni vittime identificate da Sophos risiedono negli Stati Uniti. Il Regno Unito segue con l’8%, seguito da Belgio, Canada e Australia, mentre altri paesi come Danimarca, Estonia, Paesi Bassi e India sono all’1%. Ci sono altre vittime e paesi che Sophos deve ancora identificare.

L’intero problema del ransomware sembra derivare da password deboli. Gli hacker ottengono l'accesso alle reti tramite il protocollo di accesso remoto che in genere consente a dirigenti e lavoratori di accedere alla rete in remoto da un PC mentre sono a casa o durante un viaggio di lavoro. Gli hacker utilizzano software per indovinare queste password deboli e infiltrarsi nella rete.

Ma diversamente Voglio piangere E Non Petya, gli hacker non liberano un worm che striscia attraverso la rete e infetta ogni PC. Invece, attaccano continuamente le difese della rete finché non riescono ad aggirare i blocchi stradali e a recuperare l’accesso che desiderano – o finché non vengono allontanati dalla rete. Da lì passano da un PC all'altro.

Se l'attacco ha successo, gli hacker aspettano di vedere se le vittime effettuano il pagamento tramite un sito Web pubblicato nel dark web. I riscatti sono aumentati nel tempo, sostiene Sophos, fino a circa 50.000 dollari. Gli attacchi ransomware non mirati, come le campagne di spam, in genere generano solo riscatti a tre cifre.

Migliora il tuo stile di vitaDigital Trends aiuta i lettori a tenere d'occhio il frenetico mondo della tecnologia con tutte le ultime notizie, divertenti recensioni di prodotti, editoriali approfonditi e anteprime uniche nel loro genere.