Sebbene Internet abbia notevolmente ampliato la capacità di condividere la conoscenza, ha anche reso più complicate le questioni relative alla privacy. Molte persone sono giustamente preoccupate che le loro informazioni personali vengano rubate o visualizzate, inclusi documenti bancari, informazioni sulla carta di credito e cronologia del browser o degli accessi.

Contenuti

- Perché esiste Tor?

- In che modo Tor ha la risposta alla navigazione sicura

- Chi usa Tor e perché?

- Come usare Tor: come ottenerlo

- Come usare Tor: un rapido tour del software

- Esplorando il web profondo

- Quali sono i limiti, i pericoli e la sicurezza generale di Tor?

Se stai cercando maggiore privacy durante la navigazione, Tor è un buon modo per farlo, in quanto è un software che consente agli utenti di navigare sul Web in modo anonimo. Va notato che Tor può essere utilizzato per accedere illegalmente contenuto sul dark webe tendenze digitali non perdona o incoraggia questo comportamento.

Video consigliati

Perché esiste Tor?

In questo clima di raccolta dati e preoccupazioni sulla privacy, il browser Tor è diventato oggetto di discussioni e notorietà. Come molti fenomeni sotterranei su Internet, è poco compreso e avvolto nel tipo di misticismo tecnologico che le persone spesso attribuiscono a cose come hacking o Bitcoin.

Inizialmente sviluppati dal Naval Research Lab degli Stati Uniti negli anni '90, i router onion prendono il nome dalla tecnica di stratificazione simile a una cipolla che nasconde le informazioni sull'attività e sulla posizione dell'utente. Forse ironicamente, l'organizzazione ha ricevuto la maggior parte dei suoi finanziamenti dalle filiali degli Stati Uniti Stati governativi da anni, che vedono ancora Tor come uno strumento per favorire la democrazia in regime autoritario stati.

Per capire come Tor può proteggere l'identità di un utente mentre naviga in Internet, dobbiamo parlare di Internet. Nella sua forma più elementare, è una serie di connessioni tra computer a grandi distanze. Alcuni PC ospitano i dati archiviati su Internet, comprese le pagine Web come Google, note come server. Un dispositivo utilizzato per accedere a queste informazioni, ad esempio un smartphone o PC, è noto come client. Le linee di trasmissione che collegano i client ai server sono disponibili in una varietà di forme, che si tratti di cavi in fibra ottica o Wi-Fi, ma sono tutte connessioni. Con il invenzione del Wi-Fi, Internet via satellite e hotspot portatili, Internet è più accessibile e più vulnerabile che mai.

I dati possono essere intercettati o spiati in una varietà crescente di modi, soprattutto se le reti non utilizzano una crittografia adeguata o hanno scaricato accidentalmente malware. Dal lato del cappello bianco, possono accedere individui e organizzazioni (inclusi governi, ISP delle forze dell'ordine e società di social media). dati Internet per monitorare chi sta svolgendo attività illegali o per raccogliere dati preziosi sui comportamenti e le azioni degli utenti che possono essere analizzati o venduto.

Un numero crescente di soluzioni affronta questi problemi di privacy, come le VPN o reti private virtuali. Tor è un'altra soluzione basata su browser che molti usano.

In che modo Tor ha la risposta alla navigazione sicura

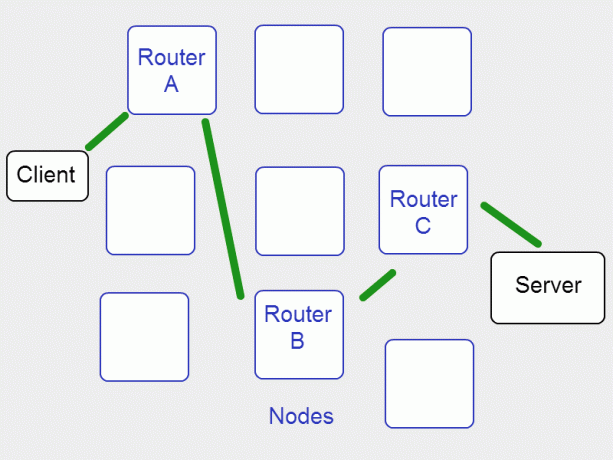

Ci sono due aspetti critici del routing Onion. Innanzitutto, la rete Tor è composta da volontari che usano i loro computer come nodi. Durante la normale navigazione, le informazioni viaggiano attraverso Internet in pacchetti. Quando un utente Tor visita un sito Web, tuttavia, i suoi pacchetti non si spostano direttamente su quel server. Invece, Tor crea un percorso attraverso nodi assegnati casualmente che il pacchetto seguirà prima di raggiungere il server.

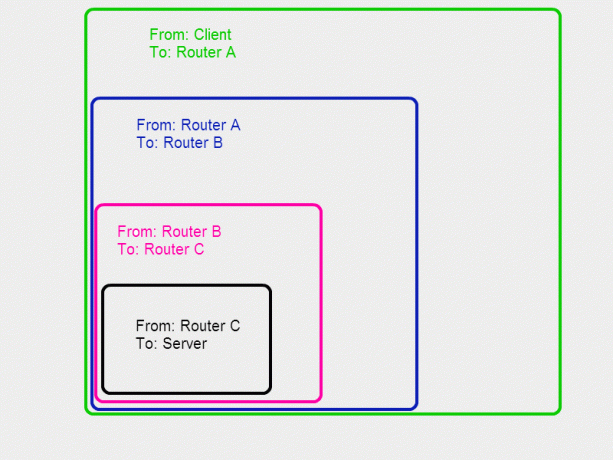

L'altro aspetto importante dell'instradamento Onion è il modo in cui vengono costruiti i pacchetti. In genere, i pacchetti includono l'indirizzo del mittente e la destinazione, come la posta ordinaria. Quando si utilizza Tor, i pacchetti vengono invece avvolti in strati successivi come una matrioska.

Quando l'utente invia il pacchetto, il livello superiore gli dice di andare al Router A, la prima fermata del circuito. Quando è lì, il router A toglie il primo strato. Il livello successivo ordina al Router A di inviare il pacchetto al Router B.

Il router A non conosce la destinazione finale, solo che il pacchetto proviene dall'utente ed è andato a B. Il router B stacca il livello successivo, passandolo lungo la linea al router C, e questo processo continua finché il messaggio non raggiunge la sua destinazione.

Ad ogni fermata, il nodo conosce solo l'ultima posizione in cui si trovava il pacchetto e la posizione successiva in cui si troverà. Nessun nodo registra il percorso completo dei dati e nessuno che osservi il messaggio uscirà, supponendo che i tuoi primi tre server siano configurati correttamente.

Chi usa Tor e perché?

L'anonimato è il pane quotidiano di Tor e, come tale, è probabilmente impossibile avere una visione accurata della sua base di utenti. Tuttavia, diventano evidenti tendenze specifiche e alcuni sostenitori di Tor sono particolarmente espliciti sulle ragioni per cui utilizzano il servizio.

Tor è diventato popolare tra giornalisti e attivisti in paesi che impongono restrizioni su Internet e l'espressione dei loro cittadini. Per gli informatori, Tor fornisce una via sicura per far trapelare informazioni ai giornalisti.

Potresti non saperlo, ma quando Edward Snowden ha rilasciato informazioni sul programma PRISM della NSA alle testate giornalistiche, lo ha fatto tramite Tor. Tuttavia, non è necessario essere un attivista, un combattente per la libertà o un criminale per apprezzare Tor. Molti accademici e comuni cittadini sostengono Tor come strumento per mantenere viva la privacy e la libertà di espressione nell'era digitale. Agenzie come la CIA sono attivi anche su Tor per facilitare la ricezione di suggerimenti e informazioni.

Nonostante le buone intenzioni del Tor Project, Tor ha sviluppato una cattiva reputazione sulla stampa mainstream, e non senza motivo. Quando si dispone di un browser per la privacy gratuito che è facilmente distribuibile e offre agli utenti entrambi il supporto e forum della comunità, non sorprende che alcune di queste comunità si formino intorno a persone poco raccomandabili soggetti. Tor combatte contro questa connotazione con Webinar PrivChat da alcuni dei suoi utenti popolari nei diritti umani e spinge per la democrazia, così come le guide per coloro che operano sotto governi ostili per aiutarli a rimanere al sicuro.

Come usare Tor: come ottenerlo

In linea con gli obiettivi ideologici del Progetto Tor, Tor è gratuito e disponibile sulla maggior parte delle piattaforme, incluso Linux. Basta scaricare e installare il browser dal sito Web Tor Project, che è una versione modificata di Firefox disponibile per Windows, macOS, Linux e Androide.

Gli utenti devono tenere presente che mentre Tor Browser è preconfigurato per funzionare correttamente, gli utenti su reti con firewall o altri sistemi di sicurezza potrebbero incontrare difficoltà. Inoltre, essere disattenti durante la navigazione può comunque compromettere il proprio anonimato. Sito web di Tor ha una lista di cose da evitare di fare durante l'utilizzo del browser.

Come usare Tor: un rapido tour del software

Dopo aver scaricato e installato Tor Browser, dovrai sapere come navigare. Segui questi passaggi per un rapido tour di Tor Browser:

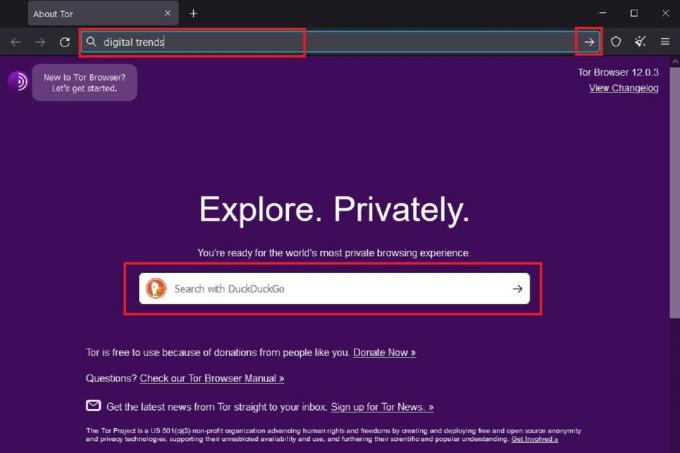

Passo 1: Apri Tor Browser sul tuo PC.

Passo 2: Sul Connettiti a Tor schermata che appare, puoi andare avanti e connetterti a Tor selezionando Collegare o prenditi il tempo per impostare la tua connessione scegliendo il Configura connessione opzione. Ai fini di questa guida, sceglieremo solo Collegare.

Passaggio 3: Potrebbero essere necessari alcuni minuti per connettersi, ma una volta connesso a Tor, ti verrà presentata una schermata di benvenuto con una barra di ricerca del motore di ricerca DuckDuckGo ben visibile. Puoi utilizzare questa barra di ricerca o quella nella parte superiore della finestra di Tor Browser per eseguire una ricerca web più privata. Per farlo nella barra degli indirizzi nella parte superiore dello schermo, basta digitare i termini di ricerca e premere il accedere tasto sulla tastiera o selezionare il Freccia destra icona nella barra degli indirizzi. Dovresti quindi essere presentato con una pagina dei risultati di ricerca DuckDuckGo.

Passaggio 4: Se hai già utilizzato Firefox, Tor Browser ti sembrerà familiare:

- Continuerai a selezionare il file Stella icona per contrassegnare una pagina web.

- Utilizzerai comunque la barra degli indirizzi nella parte superiore della finestra per condurre ricerche sul Web e digitare indirizzi Web o Onion per determinati siti Web. E selezionerai il Segno più icona per aprire nuove schede.

- IL Tre linee orizzontali l'icona del menu aprirà comunque un menu più ampio di funzionalità e impostazioni per il tuo browser, ma conterrà anche alcune nuove funzionalità specifiche di Tor come Nuova identità E Nuovo circuito Tor per questo sito. Esamineremo queste e altre nuove funzionalità nei passaggi seguenti.

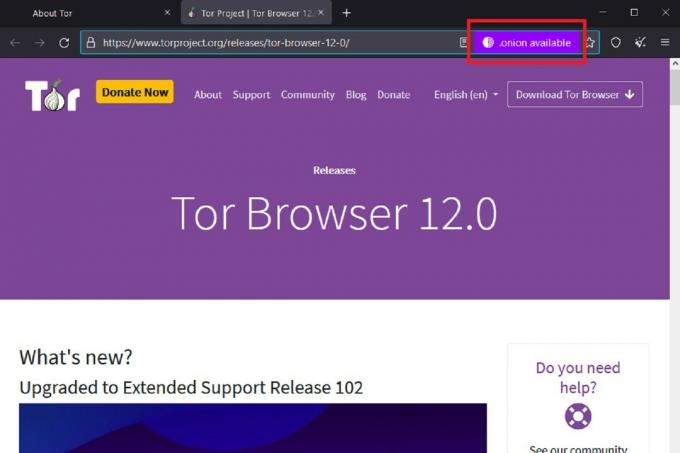

Passaggio 5: Alcuni siti Web sono servizi di cipolla, il che significa che puoi accedere a questi siti solo tramite la rete Tor. Per accedere a questi siti Web di servizi Onion, di solito devi digitare il loro indirizzo Onion nella barra degli indirizzi nella parte superiore della finestra di Tor Browser. Questo indirizzo è solitamente lungo 56 caratteri e termina con ".onion". Alcuni siti Web regolari offrono anche una versione del servizio di cipolla del loro sito. In tal caso, Tor di solito mostra un'icona viola ".onion disponibile" nella barra degli indirizzi. Puoi selezionarlo per aprire la versione del servizio onion di un sito web.

Passaggio 6: Ci sono due icone nell'angolo in alto a destra del Tor Browser, situate tra l'icona del menu e l'icona del segnalibro Stella: un'icona a forma di scudo e un'icona a forma di scopa. Se selezioni il Scudo icona, puoi scegliere il livello di sicurezza della tua esperienza di navigazione. IL Scopa l'icona indica il Nuova identità funzione che consente agli utenti di avviare una sessione completamente nuova e cancella tutte le tracce della vecchia/attuale sessione chiudendo tutte le finestre e le schede ed eliminando tutte le informazioni private come la cronologia di navigazione. Tor Browser essenzialmente si riavvia.

Passaggio 7: Se selezioni il Tre linee orizzontali icona del menu, verrà visualizzato un menu a discesa. In quel menu, a fianco Nuova identità, puoi anche selezionare Nuovo circuito Tor per questo sito. Un circuito è essenzialmente il percorso necessario per connettere un utente a un sito Web tramite Tor. Se hai problemi a connetterti a un sito Web, puoi riavviare la scheda e provare a caricare il sito Web con un nuovo circuito per stabilire una connessione corretta. Puoi farlo selezionando il Nuovo circuito Tor per questo sito opzione. Le tue informazioni private non vengono eliminate con questa funzione.

Esplorando il web profondo

Tor è prezioso come strumento per proteggere la privacy dell'utente, ma non è la sua unica funzione utile. L'altro uso più famigerato di Tor è come gateway per il deep web, l'enorme porzione di web che non è indicizzata dai motori di ricerca. Un altro termine popolare, rete oscura, generalmente si riferisce a tutte le attività illegali o preoccupanti che possono verificarsi nel deep web, ma i due non sono necessariamente intercambiabili e gli utenti possono navigare nel deep web senza intenti nefasti.

Tor consente alle pagine Web, come ai client, di proteggere il proprio anonimato configurando un server per connettersi con i client in un relay Tor intermedio. Il server non ha bisogno di fornire l'indirizzo IP e l'utente non ne ha bisogno, utilizzando invece un indirizzo onion, un codice di 56 caratteri che i client inseriscono al posto di un URL tradizionale.

Le pagine nascoste sulla rete Tor costituiscono una delle più famose darknet, ovvero reti accessibili solo tramite un particolare software o autorizzazione. Una frase come "darknet" evoca immagini di affari loschi e non senza motivo. Alcuni dei più importanti siti nascosti trafficano beni e servizi illegali, come Silk Road, che era una popolare darknet del mercato nero chiusa dall'FBI nel 2013.

Quali sono i limiti, i pericoli e la sicurezza generale di Tor?

Sebbene Tor sia utile per navigare sul Web in modo anonimo, non è privo di problemi. Naturalmente, questo ha attirato l'attenzione di organizzazioni governative come NSA e FBI, che considerano Tor un obiettivo di particolare interesse.

Mentre la rete Tor è protetta dall'analisi del traffico, Tor è una versione modificata di Firefox ed è vulnerabile ad attacchi ed exploit come qualsiasi altro browser. Infettando il computer di qualcuno con malware, i governi e i criminali informatici possono tenere traccia delle attività del browser, registrare sequenze di tasti, copia webcam e filmati di sorveglianza e persino accesso remoto e controllo connesso a Internet dispositivi.

Non c'è modo di essere completamente sicuri su Internet e Tor non cambia questo. Prendendo ragionevoli precauzioni, è possibile ridurre al minimo i rischi della navigazione con Tor, come l'utilizzo del Sito web di TorCheck per verificare che la tua connessione a Tor sia sicura. Puoi anche incorporare a rete privata virtuale o VPN per fornire ulteriore sicurezza alle tue attività digitali.

Un avvertimento importante da ricordare è che, poiché Tor è un software gratuito e open source, non è in grado di proteggere le informazioni personali che scegli di inserire in un modulo. Proprio come sempre, è necessario usare il buon senso quando si naviga in Internet e si condividono informazioni.

Tieni inoltre presente che gli utenti potrebbero dover disabilitare determinati script e plug-in, quindi potresti non essere in grado di eseguire tutto ciò che desideri su Tor. E se stai pensando di utilizzare Tor per scaricare torrent, ripensaci. Il torrenting lo è un processo di condivisione di file che si basa sul protocollo P2P. Gli utenti scaricano parti di un file da altri e condividono le parti che hanno acquisito con gli utenti che stanno scaricando lo stesso file. Questo protocollo rende visibile il tuo indirizzo IP agli utenti con cui condividi i file, rendendo inutile il routing Onion.

Se decidi di visitare i server nascosti o anonimi di Tor, fai attenzione ai siti che visiti. Mentre molte pagine tendono ad essere socialmente accettabili o per lo meno legali, come i siti per informatori o scambi di Bitcoin, alcuni degli altri siti sono paradisi per inquietanti e persino criminali comportamento.