Le mois dernier, un juge fédéral de Denver a ordonné à une suspecte de fournir au gouvernement le contenu non crypté d'un ordinateur qu'elle partageait avec sa famille. L'ordonnance a été reportée pendant que les avocats portaient l'affaire devant une cour d'appel, arguant que l'ordonnance violait les protections du Cinquième Amendement contre l'auto-incrimination. Aujourd’hui, cependant, il semble que l’accusé devra soit décrypter son ordinateur portable, soit faire face à des accusations d’outrage au tribunal. La 10e Cour d’appel des États-Unis a refusé de s’impliquer, affirmant que l’affaire pénale doit parvenir à une conclusion avant de relever de la compétence de la cour d’appel. La prévenue a jusqu'au 27 février pour remettre ses données.

À première vue, cela peut sembler être un cas de portée limitée, mais attendez une seconde: le cryptage n’est pas seulement un outil facultatif que les connaisseurs d’informatique utilisent pour protéger les éléments présents sur leurs disques durs. Il protège tout, de nos mots de passe à nos sessions bancaires en ligne, en passant par tout ce que nous stockons dans le cloud, comme les e-mails, les documents, les reçus et même les biens numériques. Comment est-ce qu'on est arrivés ici? Le gouvernement peut-il vraiment

commande les gens pour décrypter leurs données ?Vidéos recommandées

L'affaire

L'affaire concerne Ramona Fricosu et son ex-mari Scott Whatcott, qui ont été inculpés en 2010 pour fraude bancaire liée à une escroquerie hypothécaire complexe. Selon les procureurs, les deux hommes ont proposé de rembourser les prêts hypothécaires de propriétaires désespérés de se sortir de situations bouleversantes suite à l'effondrement de la bulle immobilière. Cependant, au lieu de rembourser les hypothèques et d’en prendre possession, ils ont déposé des demandes frauduleuses formalités administratives auprès des tribunaux pour obtenir les titres de propriété des maisons, puis a décidé de les vendre sans payer les impayés hypothèque.

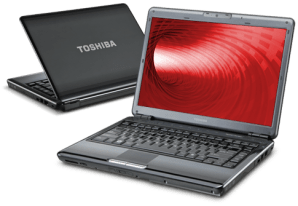

En mai 2010, le gouvernement a exécuté des mandats de perquisition dans la résidence que Fricosu partageait avec sa mère et ses deux enfants. (Whatcott y avait également vécu auparavant, mais à ce moment-là, le couple était divorcé et il était incarcéré.) Parmi les les objets saisis par le gouvernement étaient six ordinateurs – trois ordinateurs de bureau et trois ordinateurs portables, dont un Toshiba Satellite M305 carnet de notes. Le gouvernement a obtenu un mandat distinct pour fouiller l'ordinateur Toshiba M305, mais a découvert que le contenu était crypté à l'aide de Bureau PGP chiffrement de l'intégralité du disque. L'écran du Toshiba a été endommagé; les enquêteurs ont dû brancher un moniteur externe.

En mai 2010, le gouvernement a exécuté des mandats de perquisition dans la résidence que Fricosu partageait avec sa mère et ses deux enfants. (Whatcott y avait également vécu auparavant, mais à ce moment-là, le couple était divorcé et il était incarcéré.) Parmi les les objets saisis par le gouvernement étaient six ordinateurs – trois ordinateurs de bureau et trois ordinateurs portables, dont un Toshiba Satellite M305 carnet de notes. Le gouvernement a obtenu un mandat distinct pour fouiller l'ordinateur Toshiba M305, mais a découvert que le contenu était crypté à l'aide de Bureau PGP chiffrement de l'intégralité du disque. L'écran du Toshiba a été endommagé; les enquêteurs ont dû brancher un moniteur externe.

Le lendemain, Whatcott a téléphoné à Fricosu depuis le centre correctionnel de Four Mile, dans le Colorado. La conversation a été enregistrée. Dans ce document, Fricosu affirme que les enquêteurs lui avaient demandé les mots de passe de l'ordinateur et qu'elle n'avait pas répondu, affirmant que son avocat lui avait informé qu'elle n'était pas obligée de donner des mots de passe aux enquêteurs. Elle fait cependant référence à plusieurs reprises à l'ordinateur portable comme à son propre ordinateur et laisse entendre qu'elle connaît le mot de passe pour y accéder.

Jusqu’à présent, les autorités n’ont pas réussi à briser le cryptage de l’ordinateur ni à accéder aux données de la machine.

Justification du décryptage

Forcer un accusé à révéler un mot de passe ou à fournir une version décryptée de données stockées sur un ordinateur semble aller à l'encontre des protections contre l'auto-incrimination offertes par le Cinquième amendement. Il existe cependant plusieurs nuances et exceptions à la protection du cinquième amendement. En ordonnant à Fricosu de décrypter le cahier, le juge de district américain Robert Blackburn a indiqué qu'il pense que l’affaire Fricosu sort des sentiers battus, même s’il note qu’il n’y a pas beaucoup de jurisprudence à suivre sur.

Le Cinquième amendement prévoit spécifiquement que nul ne peut être contraint de témoigner contre lui-même. Cependant, des décisions ultérieures de la Cour suprême ont limité cette protection à s’appliquer uniquement aux communications de témoignages forcés – généralement des communications écrites ou verbales devant un tribunal. Il existe également une jurisprudence qui reconnaît que même si un document n'est pas protégé par le privilège du Cinquième Amendement, l'acte de produire le document pourrait être: Si les procureurs prennent connaissance d'un document uniquement en exigeant qu'un accusé le produise, cela équivaudrait à une auto-incrimination.

Le Cinquième amendement prévoit spécifiquement que nul ne peut être contraint de témoigner contre lui-même. Cependant, des décisions ultérieures de la Cour suprême ont limité cette protection à s’appliquer uniquement aux communications de témoignages forcés – généralement des communications écrites ou verbales devant un tribunal. Il existe également une jurisprudence qui reconnaît que même si un document n'est pas protégé par le privilège du Cinquième Amendement, l'acte de produire le document pourrait être: Si les procureurs prennent connaissance d'un document uniquement en exigeant qu'un accusé le produise, cela équivaudrait à une auto-incrimination.

Selon le précédent de la Cour suprême, un accusé ne peut être contraint de révéler le contenu de son esprit: il existe, après tout, le droit de garder le silence. Fricosu ne peut donc être obligé de fournir le mot de passe.

Cependant, le juge Blackburn estime que le gouvernement a raisonnablement établi que l'ordinateur portable Toshiba appartient à Fricosu ou qu'il a été principalement utilisé par elle, et que le Le gouvernement « connaît l’existence et l’emplacement des fichiers informatiques ». Ses conclusions reposent fortement sur la conversation téléphonique enregistrée entre Whatcott et Fricosu. Par conséquent, Blackburn conclut qu’obliger Fricosu à fournir des versions décryptées du contenu de l’ordinateur – et non le mot de passe lui-même – n’est pas protégé par l’exception de production. Le juge conclut également que le mandat de perquisition qui couvrirait le contenu de l'ordinateur est valide.

Juge Blackburn a a accordé à Fricosu une immunité limitée vis-à-vis du gouvernement en utilisant le fait de produire les données décryptées contre elle. En d’autres termes, si les informations décryptées contiennent quelque chose d’inattendu ou même sans rapport, le gouvernement ne serait pas en mesure d’engager des poursuites sur la base du fait que Fricosu était capable de les décrypter.

Et le cinquième amendement ?

Le cas de Fricosu échappe-t-il vraiment aux protections du Cinquième Amendement? L’avocat de Fricosu ne le pense pas, pas plus que des groupes comme l’Electronic Frontier Foundation, qui a déposé plus tôt cette année un mémoire d’amicus (ami de la cour) (PDF) au nom de Fricosu.

L’argument fondamental selon lequel les droits du Cinquième Amendement de Fricosu la protègent de l’obligation de produire un non crypté de son contenu se résume à ce que le gouvernement fait et ne sait pas encore à ce sujet Contenu. Le juge BlackBurn estime que le gouvernement a établi que le contenu de l'ordinateur est pertinent pour l'affaire, et les avocats du gouvernement ont soutenu que le fait d'être l'obligation d'accorder l'accès n'est pas différente de l'obligation pour les suspects de signer une autorisation pour permettre aux enquêteurs de sonder les comptes bancaires et les dépôts de garantie à l'étranger des boites.

Toutefois, dans les cas où le gouvernement est en mesure d'obliger les accusés à divulguer des documents ou comptes, le gouvernement a déjà pris connaissance de l'existence de ces éléments par le biais d'un tiers faire la fête. Dans le cas de Fricosu, on pourrait faire valoir que le gouvernement n’a aucune idée du contenu qu’il trouvera sur l’ordinateur crypté, ni de l’endroit où ces informations pourraient se trouver sur l’ordinateur. (L’EFF a même fait valoir que le gouvernement ne peut pas vraiment prouver que le cahier est le même que celui qui a été saisi lors de la perquisition.)

Bien que le juge Blackburn ait accordé à Fricosu une immunité limitée pour empêcher le gouvernement d'utiliser le acte de fournir des données décryptées contre elle, l'immunité ne s'étend pas au données lui-même. On peut faire valoir que cette immunité limitée viole potentiellement une interdiction de la Cour suprême contre les utilisations dérivées des témoignages forcés. Si le gouvernement devait utiliser les preuves obtenues à partir de l'ordinateur portable non crypté contre Fricosu, il pourrait devoir prouver qu'il a obtenu (ou aurait pu obtenir) toutes ces preuves auprès de sources indépendantes plutôt que uniquement auprès de Fricosu se. Jusqu’à présent, le gouvernement n’a pas réussi à extraire d’autres sources les informations qu’il croit contenues dans le carnet, et les enquêteurs n’ont pas non plus fait de progrès dans le décryptage du carnet. Néanmoins, le juge Blackburn a estimé que « le fait que [le gouvernement] ne connaisse pas le contenu spécifique d’un document spécifique ne constitue pas un obstacle à la production ».

Autres cas

Dans ses conclusions, le juge Blackburn note qu’il n’existe pas beaucoup d’autres cas comparables aux circonstances de l’affaire Fricosu. Le précédent le plus direct semble impliquer un passage frontalier au Vermont en 2006. Lors d'une perquisition, un agent a ouvert un ordinateur et (sans entrer de mot de passe) a consulté ses fichiers, y compris de la pornographie juvénile. Le prévenu a été arrêté et le cahier saisi; Cependant, lorsque les agents ont tenté par la suite d'accéder à l'ordinateur, il s'est avéré qu'il était protégé par un mot de passe. Dans cette affaire, l’accusé n’avait pas reçu l’ordre de produire le mot de passe, mais de produire une version non cryptée du lecteur « Z » sur lequel les agents avaient déjà vu le matériel. Toutefois, un élément clé de cette affaire est que les autorités avaient en fait vu le contenu illégal sur l'ordinateur. Ils savaient où il se trouvait avant que l'accusé reçoive l'ordre de donner accès à l'information. Dans le cas de Fricosu, les procureurs savent simplement qu’ils disposent d’un ordinateur crypté. Ils n'ont aucune preuve ou témoignage indépendant quant à son contenu.

Dans l'État de Washington, en 2004, l'ancien détective du shérif du comté de King, Dan Ring, était arrêté pour utilisation inappropriée des bases de données des forces de l'ordre ainsi que d'autres accusations criminelles. Bien que les données trouvées sur l’ordinateur de Ring détaillent certaines de ses interactions avec des petites amies, des réseaux de prostitution et des services d’escorte dans plusieurs pays, une partie de son disque dur était cryptée. Ring a constamment affirmé qu'il ne se souvenait pas du mot de passe des données cryptées, et en partie à cause de cela, les poursuites contre lui ont été abandonnées trois jours avant le début du procès. Ring a pris sa retraite – avec pension – et les données cryptées n'ont jamais été piratées.

Créer un précédent

Dans une déclaration hier, l'avocat de Fricosu, Phillip DuBois, a noté: « Il est possible que Mme Fricosu n'ait pas la capacité de décrypter l'ordinateur, car elle n'a probablement pas configuré le cryptage sur cet ordinateur et ne connaît peut-être pas ou ne se souvient pas du mot de passe ou de la phrase secrète", a déclaré DuBois dans un communiqué. Mardi.

Notamment, DuBois a également défendu le créateur de PGP, Philip Zimmerman, lorsqu'il faisait l'objet d'une enquête criminelle de la part de le service des douanes américain, qui cherchait à classer l’algorithme PGP parmi les munitions soumises à des contrôles à l’exportation. L'affaire a été classée sans inculpation en 1996.

Notamment, DuBois a également défendu le créateur de PGP, Philip Zimmerman, lorsqu'il faisait l'objet d'une enquête criminelle de la part de le service des douanes américain, qui cherchait à classer l’algorithme PGP parmi les munitions soumises à des contrôles à l’exportation. L'affaire a été classée sans inculpation en 1996.

Si Fricosu peut être obligé de fournir une version non cryptée des données stockées sur l’ordinateur, cela pourrait créer un précédent inquiétant pour les utilisateurs de technologies modernes. Les personnes qui utilisent des services comme DropBox, iCloud d'Apple, Amazon S3 et une myriade d'autres services tous comptent sur le stockage sécurisé de leurs données sous forme cryptée. De même, les disques durs et les SSD dotés d'un cryptage matériel deviennent de plus en plus courants, en particulier avec la prolifération d'appareils mobiles faciles à perdre ou à voler. Le cryptage de haut niveau n’est plus seulement un outil réservé aux technophiles de haut niveau: il est présent dans les produits de tous les jours et des millions de personnes en dépendent chaque jour. Si le gouvernement peut obliger les utilisateurs à produire des copies non cryptées de leurs données – sans savoir de quoi il s’agit – il pourrait étouffer considérablement la liberté d’expression et la liberté d’information.

Et cela, que Fricosu se souvienne ou non de son mot de passe.

Crédit image: Shutterstock/Maxx-Studio/J. Helgason/JMiks