Alors qu'Internet a considérablement élargi la capacité de partager des connaissances, il a également compliqué les questions de confidentialité. De nombreuses personnes craignent à juste titre que leurs informations personnelles soient volées ou consultées, y compris les relevés bancaires, les informations de carte de crédit et l'historique du navigateur ou de la connexion.

Contenu

- Pourquoi Tor existe-t-il ?

- Comment Tor a la solution pour sécuriser la navigation

- Qui utilise Tor et pourquoi ?

- Comment utiliser Tor: comment l'obtenir

- Comment utiliser Tor: un petit tour du logiciel

- Explorer le Web profond

- Quels sont les limites, les dangers et la sécurité générale de Tor ?

Si vous recherchez plus de confidentialité lors de la navigation, Tor est un bon moyen de le faire, car il s'agit d'un logiciel qui permet aux utilisateurs de naviguer sur le Web de manière anonyme. Il convient de noter que Tor peut être utilisé pour accéder à des sites illégaux contenu sur le dark web, et tendances numériques ne tolère ni n'encourage ce comportement.

Vidéos recommandées

Pourquoi Tor existe-t-il ?

Dans ce climat de collecte de données et de problèmes de confidentialité, le navigateur Tor est devenu un sujet de discussion et de notoriété. Comme de nombreux phénomènes souterrains sur Internet, il est mal compris et enveloppé dans le genre de mysticisme technologique que les gens attribuent souvent à des choses comme piratage ou Bitcoin.

Initialement développés par le U.S. Naval Research Lab dans les années 1990, les routeurs oignon tirent leur nom de la technique de superposition semblable à l'oignon qui dissimule des informations sur l'activité et l'emplacement de l'utilisateur. Peut-être ironiquement, l'organisation a reçu l'essentiel de son financement de branches de l'Organisation des Nations Unies Gouvernement des États depuis des années, qui considère toujours Tor comme un outil pour favoriser la démocratie dans les régimes autoritaires. États.

Pour comprendre comment Tor peut protéger l'identité d'un utilisateur lorsqu'il navigue sur Internet, nous devons discuter d'Internet. Dans sa forme la plus élémentaire, il s'agit d'une série de connexions entre des ordinateurs sur de grandes distances. Certains ordinateurs hébergent les données stockées sur Internet, y compris des pages Web telles que Google, appelées serveurs. Un appareil utilisé pour accéder à ces informations, tel qu'un téléphone intelligent ou PC, est appelé client. Les lignes de transmission qui relient les clients aux serveurs se présentent sous diverses formes, qu'il s'agisse de câbles à fibre optique ou de Wi-Fi, mais ce sont toutes des connexions. Avec le invention du wifi, Internet par satellite et points d'accès portables, Internet est à la fois plus accessible et plus vulnérable que jamais.

Les données peuvent être interceptées ou espionnées de diverses manières, en particulier si les réseaux n'utilisent pas un cryptage approprié ou ont accidentellement téléchargé des logiciels malveillants. Du côté chapeau blanc, les individus et les organisations (y compris les gouvernements, les FAI chargés de l'application de la loi et les entreprises de médias sociaux) peuvent accéder des données Internet pour surveiller qui effectue des activités illégales - ou pour collecter des données précieuses sur les comportements et les actions des utilisateurs qui peuvent être analysées ou vendu.

Un nombre croissant de solutions répondent à ces problèmes de confidentialité, tels que les VPN ou réseaux privés virtuels. Tor est une autre solution basée sur un navigateur que beaucoup utilisent.

Comment Tor a la solution pour sécuriser la navigation

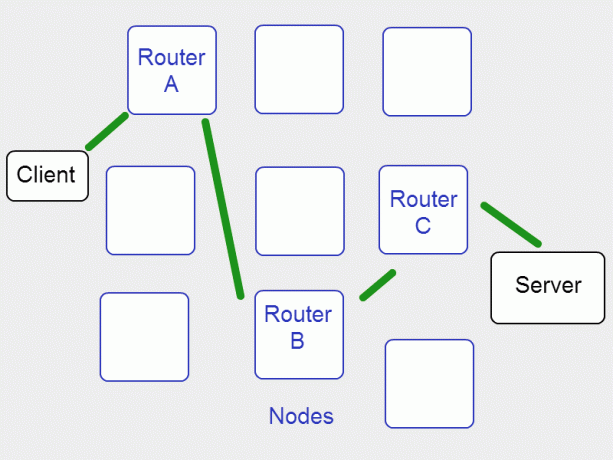

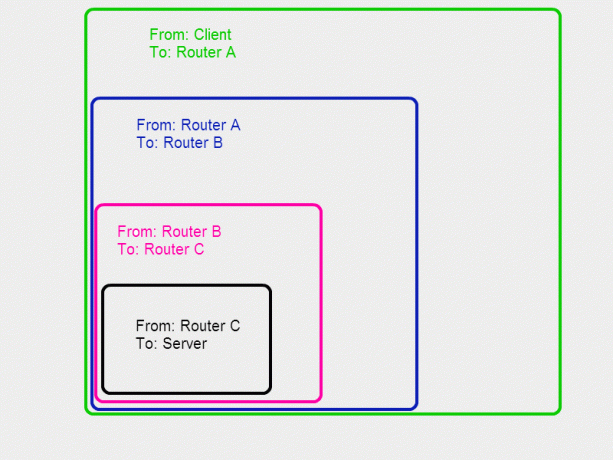

Il y a deux aspects critiques du routage des oignons. Premièrement, le réseau Tor est composé de volontaires qui utilisent leurs ordinateurs comme nœuds. Lors d'une navigation normale, les informations circulent sur Internet par paquets. Lorsqu'un utilisateur de Tor visite un site Web, cependant, ses paquets ne se déplacent pas directement vers ce serveur. Au lieu de cela, Tor crée un chemin à travers des nœuds attribués au hasard que le paquet suivra avant d'atteindre le serveur.

L'autre aspect important du routage en oignon est la façon dont les paquets sont construits. En règle générale, les paquets incluent l'adresse de l'expéditeur et la destination, comme le courrier postal. Lors de l'utilisation de Tor, les paquets sont plutôt enveloppés dans des couches successives comme une poupée gigogne.

Lorsque l'utilisateur envoie le paquet, la couche supérieure lui dit d'aller au routeur A, le premier arrêt sur le circuit. Lorsqu'il est là, le routeur A enlève la première couche. La couche suivante demande au routeur A d'envoyer le paquet au routeur B.

Le routeur A ne connaît pas la destination finale, seulement que le paquet provient de l'utilisateur et est allé à B. Le routeur B décolle la couche suivante, la transmet sur la ligne au routeur C, et ce processus se poursuit jusqu'à ce que le message atteigne sa destination.

À chaque arrêt, le nœud ne connaît que le dernier endroit où se trouvait le paquet et le prochain endroit où il se trouvera. Aucun nœud n'enregistre le chemin complet des données, et personne ne verrait le message non plus, en supposant que vos trois premiers serveurs sont configurés correctement.

Qui utilise Tor et pourquoi ?

L'anonymat est le pain et le beurre de Tor, et en tant que tel, il est probablement impossible d'avoir une vue précise de sa base d'utilisateurs. Cependant, des tendances spécifiques deviennent apparentes et certains défenseurs de Tor expriment particulièrement leurs raisons d'utiliser le service.

Tor est devenu populaire auprès des journalistes et des militants dans les pays qui imposent des restrictions sur Internet et l'expression de leurs citoyens. Pour les dénonciateurs, Tor offre un moyen sûr de divulguer des informations aux journalistes.

Vous ne le savez peut-être pas, mais quand Edward Snowden a publié des informations sur le programme PRISM de la NSA aux agences de presse, il l'a fait via Tor. Cependant, il n'est pas nécessaire d'être un activiste, un combattant de la liberté ou un criminel pour apprécier Tor. De nombreux universitaires et citoyens ordinaires considèrent Tor comme un outil permettant de préserver la vie privée et la liberté d'expression à l'ère numérique. Des agences comme la CIA sont également actifs sur Tor pour faciliter la réception de conseils et d'informations.

Malgré les bonnes intentions du projet Tor, Tor a développé une mauvaise réputation dans la presse grand public, et non sans raison. Lorsque vous disposez d'un navigateur de confidentialité gratuit, facile à distribuer et offrant aux utilisateurs à la fois une prise en charge et les forums communautaires, il n'est pas surprenant que certaines de ces communautés se forment autour de sujets. Tor riposte à cette connotation avec Webinaires PrivChat de certains de ses utilisateurs populaires des droits de l'homme et pousse pour la démocratie, ainsi que des guides pour ceux qui opèrent sous des gouvernements hostiles pour les aider à rester en sécurité.

Comment utiliser Tor: comment l'obtenir

Conformément aux objectifs idéologiques du projet Tor, Tor est libre d'utilisation et disponible sur la plupart des plates-formes, y compris Linux. Téléchargez et installez simplement le navigateur depuis le site Web du projet Tor, qui est une version modifiée de Firefox disponible pour Windows, macOS, Linux et Android.

Les utilisateurs doivent noter que même si Tor Browser est préconfiguré pour fonctionner correctement, les utilisateurs sur des réseaux avec des pare-feux ou d'autres systèmes de sécurité peuvent rencontrer des difficultés. De plus, être négligent lors de la navigation peut encore compromettre son anonymat. Le site de Tor a une liste de choses à éviter lors de l'utilisation du navigateur.

Comment utiliser Tor: un petit tour du logiciel

Une fois que vous avez téléchargé et installé le navigateur Tor, vous devez savoir comment le naviguer. Suivez ces étapes pour une visite rapide du navigateur Tor :

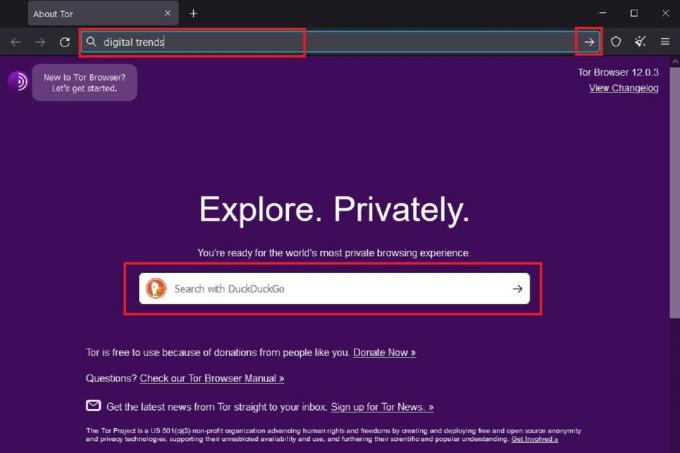

Étape 1: Ouvrez le navigateur Tor sur votre PC.

Étape 2: Sur le Se connecter à Tor l'écran qui apparaît, vous pouvez soit continuer et vous connecter à Tor en sélectionnant Connecter ou prenez le temps de configurer votre connexion en choisissant le Configurer la connexion option. Pour les besoins de ce guide, nous allons simplement choisir Connecter.

Étape 3: La connexion peut prendre quelques minutes, mais une fois que vous êtes connecté à Tor, un écran de bienvenue s'affiche avec une barre de recherche du moteur de recherche DuckDuckGo en évidence. Vous pouvez utiliser cette barre de recherche ou celle en haut de la fenêtre de votre navigateur Tor pour effectuer une recherche Web plus privée. Pour ce faire, dans la barre d'adresse en haut de votre écran, saisissez simplement vos termes de recherche et appuyez sur le Entrer touche de votre clavier ou sélectionnez la Flèche droite icône dans la barre d'adresse. Vous devriez alors être présenté avec une page de résultats de recherche DuckDuckGo.

Étape 4: Si vous avez déjà utilisé Firefox, le navigateur Tor vous semblera familier :

- Vous sélectionnerez toujours le Étoile icône pour mettre en signet une page Web.

- Vous utiliserez toujours la barre d'adresse en haut de la fenêtre pour effectuer des recherches sur le Web et saisir des adresses Web ou oignon pour certains sites Web. Et vous sélectionnerez le Signe plus icône pour ouvrir de nouveaux onglets.

- Le Trois lignes horizontales l'icône de menu ouvrira toujours un menu plus large de fonctionnalités et de paramètres pour votre navigateur, mais il contiendra également de nouvelles fonctionnalités spécifiques à Tor telles que Nouvelle identité et Nouveau circuit Tor pour ce site. Nous passerons en revue ces nouvelles fonctionnalités et d'autres dans les étapes suivantes.

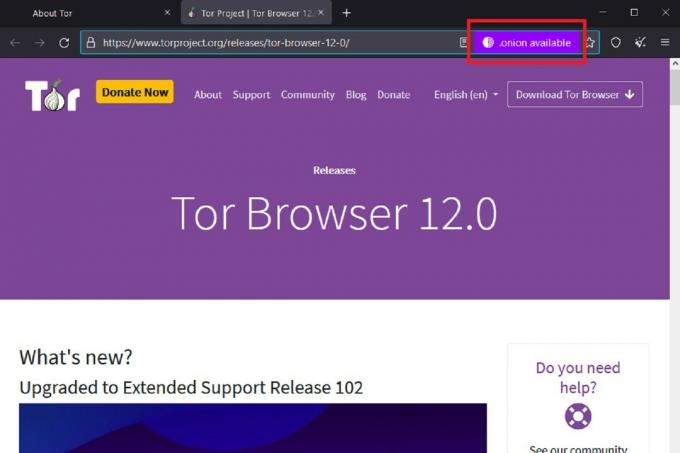

Étape 5: Certains sites Web sont des services oignon, ce qui signifie que vous ne pouvez accéder à ces sites que via le réseau Tor. Pour accéder à ces sites Web de services d'oignon, vous devrez généralement saisir leur adresse d'oignon dans la barre d'adresse en haut de la fenêtre du navigateur Tor. Cette adresse est généralement longue de 56 caractères et se termine par un « .onion ». Certains sites Web réguliers proposent également une version de service d'oignon de leur site. S'ils le font, Tor affichera généralement une icône violette ".onion disponible" dans la barre d'adresse. Vous pouvez sélectionner cette option pour ouvrir la version de service d'oignon d'un site Web.

Étape 6: Il y a deux icônes dans le coin supérieur droit du navigateur Tor, situées entre l'icône de menu et l'icône de signet étoile: une icône de bouclier et une icône de balai. Si vous sélectionnez le Bouclier icône, vous pouvez choisir le niveau de sécurité de votre expérience de navigation. Le Balai l'icône indique le Nouvelle identité fonctionnalité qui permet aux utilisateurs de démarrer une toute nouvelle session et d'effacer toutes les traces de l'ancienne/actuelle session en fermant toutes les fenêtres et tous les onglets, et en supprimant toutes les informations privées comme l'historique de navigation. Le navigateur Tor redémarre essentiellement.

Étape 7: Si vous sélectionnez le Trois lignes horizontales icône de menu, un menu déroulant apparaîtra. Dans ce menu, à côté de Nouvelle identité, vous pouvez également sélectionner Nouveau circuit Tor pour ce site. Un circuit est essentiellement le chemin qu'il faut pour connecter un utilisateur à un site Web via Tor. Si vous rencontrez des difficultés pour vous connecter à un site Web, vous pouvez redémarrer l'onglet et essayer de charger le site Web avec un nouveau circuit afin d'établir une connexion réussie. Vous pouvez le faire en sélectionnant le Nouveau circuit Tor pour ce site option. Vos informations privées ne sont pas supprimées avec cette fonctionnalité.

Explorer le Web profond

Tor est un outil précieux pour protéger la vie privée de l'utilisateur, mais ce n'est pas sa seule fonction utile. L'autre utilisation, plus tristement célèbre, de Tor est celle d'une passerelle vers le Web profond, la partie massive du Web qui n'est pas indexée par les moteurs de recherche. Autre terme populaire, toile sombre, fait généralement référence à toutes les activités illégales ou troublantes qui peuvent se produire sur le Web profond, mais les deux ne sont pas nécessairement interchangeables, et les utilisateurs peuvent parcourir le Web profond sans intention malveillante.

Tor permet aux pages Web, comme les clients, de protéger leur anonymat en configurant un serveur pour se connecter avec les clients à un relais Tor entre les deux. Le serveur n'a pas besoin de fournir l'adresse IP, et l'utilisateur n'en a pas besoin, utilisant à la place une adresse oignon, un code de 56 caractères que les clients entrent à la place d'une URL traditionnelle.

Les pages cachées du réseau Tor comprennent l'un des darknets les plus célèbres, qui sont des réseaux accessibles uniquement via un logiciel ou une autorisation particulière. Une expression comme "darknet" évoque des images de transactions louches et non sans cause. Certains des sites cachés les plus notables font le trafic de biens et de services illégaux, comme la Route de la Soie, qui était un darknet populaire du marché noir fermé par le FBI en 2013.

Quels sont les limites, les dangers et la sécurité générale de Tor ?

Bien que Tor soit utile pour naviguer sur le Web de manière anonyme, ce n'est pas sans problèmes. Naturellement, cela a attiré l'attention d'organisations gouvernementales telles que la NSA et le FBI, qui considèrent Tor comme une cible particulièrement intéressante.

Alors que le réseau Tor est protégé contre l'analyse du trafic, Tor est une version modifiée de Firefox et est vulnérable aux attaques et aux exploits comme tout autre navigateur. En infectant l'ordinateur de quelqu'un avec des logiciels malveillants, les gouvernements et les cybercriminels peuvent suivre les activités du navigateur, enregistrer frappes, copiez la webcam et les images de surveillance, et même accédez et contrôlez à distance la connexion à Internet dispositifs.

Il n'y a aucun moyen d'être complètement sécurisé sur Internet, et Tor ne change rien à cela. En prenant des précautions raisonnables, il est possible de minimiser les risques de navigation avec Tor, comme l'utilisation du Site Web de TorCheck pour vérifier que votre connexion à Tor est sécurisée. Vous pouvez également intégrer un réseau privé virtuel ou VPN pour apporter une sécurité supplémentaire à vos activités numériques.

Une mise en garde importante à retenir est que, puisque Tor est un logiciel gratuit et open source, il n'est pas en mesure de protéger les informations personnelles que vous choisissez d'entrer dans un formulaire. Comme toujours, vous devez faire preuve de bon sens lorsque vous naviguez sur Internet et partagez des informations.

Gardez également à l'esprit que les utilisateurs peuvent avoir besoin de désactiver certains scripts et plugins, de sorte que vous ne pourrez peut-être pas exécuter tout ce que vous voulez sur Tor. Et si vous envisagez d'utiliser Tor pour télécharger des torrents, détrompez-vous. Torrent est un processus de partage de fichiers qui s'appuie sur le protocole P2P. Les utilisateurs téléchargent des parties d'un fichier auprès d'autres utilisateurs et partagent les parties qu'ils ont acquises avec les utilisateurs qui téléchargent le même fichier. Ce protocole rend votre adresse IP visible pour les utilisateurs avec lesquels vous partagez des fichiers, ce qui rend inutile le routage en oignon.

Si vous décidez de visiter les serveurs cachés ou anonymes de Tor, faites attention aux sites que vous visitez. Alors que de nombreuses pages ont tendance à être socialement acceptables ou à tout le moins légales, comme les sites de dénonciateurs ou échanges Bitcoin, certains des autres sites sont des refuges pour déranger et même criminel comportement.