La redoutable "fuite de connexion", dans laquelle les pirates informatiques volent les informations de connexion de milliers d'utilisateurs d'un site Web particulier, est en train de devenir un incontournable de l'ère d'Internet. Consultez les actualités et vous trouverez des rapports de l'année dernière seulement sur des pirates informatiques pénétrant une demi-douzaine de sites, y compris Myspace, Target et Linkedin — faisant perdre à ces sites (et à d'autres) le contrôle de la connexion de millions d'utilisateurs crédits.

Le problème est en quelque sorte une épidémie, mais à moins que vous ne lisiez activement les nouvelles techniques sur les violations majeures de données, vous n'avez peut-être pas entendu parler de la plupart des intrusions. Les entreprises sont désireuses d'éviter l'embarras d'admettre que leurs systèmes de sécurité ont été compromis, bien que beaucoup le fassent de toute façon. Par exemple, Twitter a récemment contacté chaque personne concernée directement à la suite d'une violation de données d'un million d'utilisateurs.

Il est important d'être prudent (sans paniquer). Beaucoup d'entre nous ont des personas en ligne complets liés à nos adresses physiques, y compris des informations de contact, des finances et peut-être même des informations de sécurité sociale. Au mieux, vos informations sensibles peuvent être vendues à des télévendeurs ou à des spammeurs. Au pire, les cybercriminels pourraient accéder à vos finances ou voler votre identité. Les pirates informatiques peuvent même prendre le contrôle de votre ordinateur.

Étape 1: Faites des recherches sur Google

Mais étant donné les millions de personnes affectées par des failles de sécurité majeures, comment pouvez-vous savoir si vos informations spécifiques ont été divulguées? Et que pouvez-vous y faire ?

Vous pouvez commencer par lancer une recherche Google pour voir si un site que vous utilisez a subi une fuite. Mais c'est aléatoire, chronophage, et même si vous trouvez des rapports selon lesquels l'un d'entre eux a été piraté, cela ne signifie pas que vos informations ont été réellement compromises.

Heureusement, Internet a tendance à résoudre autant de problèmes qu'il en provoque (dans la vidéo ci-dessous, imaginez Homer disant "internet" au lieu de "alcool" et vous voyez l'idée). Voici quelques conseils pour vous aider à rester au top de la cybersécurité.

Étape 2: Découvrez si vous avez subi une fuite

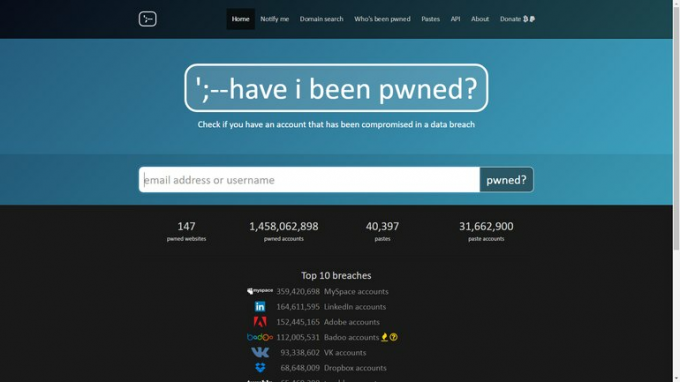

Le moyen le plus simple de déterminer si vos informations ont été divulguées est de visiter haveibeenpwned.com. Ouais, il a un nom bizarre (pwned vient du jargon des hackers qui fait référence à "être possédé"), mais cela fonctionne, c'est gratuit et cela ne vous oblige à vous inscrire à rien.

Image: Ryan Hilary

Tapez simplement votre nom d'utilisateur ou votre adresse e-mail, et le site recherche rapidement la liste des violations connues, vous signalant si vous avez été compromis et (le cas échéant) via quel site. Vous n'avez pas besoin de fournir de mots de passe ou d'autres informations sensibles à ce service.

Étape 3: Vérifiez à LeaskedSource

Une autre option consiste à utiliser sourcefuite.com. Les deux sites font plus ou moins les mêmes choses, mais ils offrent une double couverture, donc si un site manque quelque chose, l'autre peut ne pas le faire.

Image: Ryan Hilary

Une recherche rapide de ma propre adresse e-mail a révélé que des informations avaient été piratées sur Adobe, Myspace, Last.fm, Linkedin et Dropbox. Aïe! Que dois-je faire à ce sujet ?

La première chose à faire est de changer immédiatement votre mot de passe compromis.

Ensuite, demandez-vous: « Ai-je réutilisé ce même mot de passe sur d'autres sites? » Si c'est le cas, modifiez-y également le mot de passe et, cette fois, utilisez un mot de passe différent sur chaque site.

L'une des meilleures règles de sécurité en ligne est de rendre chaque mot de passe unique. De cette façon, si un site est compromis, vos autres connexions restent sécurisées.

Jongler avec des dizaines de connexions différentes peut bien sûr être un inconvénient majeur. Heureusement, vous pouvez vous tourner vers un programme conçu pour gérer plusieurs mots de passe de manière pratique. Pour en savoir plus sur ce sujet, consultez Choisissez un gestionnaire de mots de passe pour protéger votre sécurité.

Voici un petit conseil: si vous utilisez un gestionnaire de mots de passe comme Dernier passage ou Dashlane (et vous devriez vraiment, vraiment) ces programmes peuvent vous avertir si vous réutilisez le même mot de passe sur plusieurs sites.

Étape 5: Soyez plus en sécurité pour la prochaine culasse

Lors de la création d'un nouveau mot de passe, suivez les conseils d'experts en sécurité pour vous assurer de choisir les options les plus sécurisées disponibles.

Votre nouveau mot de passe doit comporter 12 caractères. Il doit contenir des lettres, des chiffres et des symboles (tels que! ou ?), et il ne doit pas faire référence à d'autres informations auxquelles les pirates pourraient facilement accéder ou deviner. Par exemple, ne basez pas le mot de passe sur votre nom, votre adresse, votre numéro de téléphone ou le nom de votre animal.

Et une fois que vous avez conçu un mot de passe sécurisé, laissez un programme de gestion de mots de passe s'en souvenir, ainsi que les autres mots de passe de vos autres sites de connexion.

Après avoir modifié vos mots de passe, visitez occasionnellement haveibeenpwned.com (ou un site similaire) pour confirmer que vos informations de connexion restent sécurisées. En restant vigilant et en travaillant pour comprendre la menace, vous pouvez vous offrir une protection maximale contre la cybercriminalité.