(inseguro es una columna semanal que profundiza en el tema de la ciberseguridad, en rápida escalada.

Contenido

- Entrando furtivamente donde nadie miraba

- Proteger sus impresoras

Cuanto más conectados estén nuestros dispositivos, más protección necesitarán. Pero eso no significa que un dispositivo deba ser "inteligente" para ser pirateado.

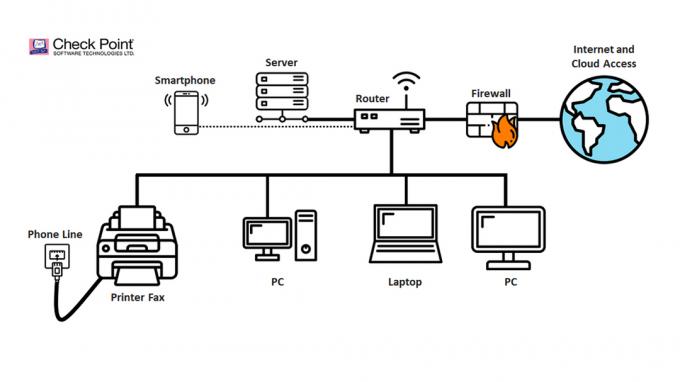

El equipo de Check Point Research mostró recientemente cómo la función de fax en una impresora HP de la década de 1990 podría usarse para infiltrarse en la seguridad de la red. Fue una demostración innovadora que reveló cuán vulnerable puede ser la tecnología más antigua a los ataques. Podría pensar que esa impresora antigua que tiene en un rincón de su oficina es inofensiva, pero, como muestra esta investigación, podría ofrecer una puerta trasera a su red y a todos los dispositivos conectados a ella.

Relacionado

- La versión de Chrome de Nvidia DLSS está lista para lanzarse, pero aún no puedes usarla

- Ahora puedes usar el stickers Agrega el tuyo en Reels para Facebook e Instagram

- Cómo su hogar inteligente puede mejorar su fiesta navideña

Entrando furtivamente donde nadie miraba

Investigación de puntos de control subió al escenario en Def Con, la conferencia de piratería informática más grande del mundo, para demostrar lo que llamaron un "faxploit" en máquinas de fax e impresora todo en uno.

Es posible que la función de fax de su antigua impresora de oficina ya no se pueda utilizar, pero si un número de fax personal o de empresa se hace público en tarjetas de visita o sitios web, todo el sistema está en riesgo. Usando solo ese número, los investigadores obtuvieron acceso a toda la red asociada, incluidas todas las computadoras y los datos conectados a ella.

El proceso fue sorprendentemente simple. El pirata informático establece conexión con la impresora, implementa un script de explotación y envía un fax malicioso directamente a la impresora. Eso le da control total.

"... Las impresoras son dispositivos comunes y muy frecuentes que son universalmente ignorados cuando se trata de ciberseguridad"

Una vez que el hacker tiene acceso a una red, puede usarla como punto de apoyo para atacar otras máquinas. En la demostración, el hacker instaló un malware llamado la NSA EternalBlue explotar en una PC de destino conectada a la red. El malware extrajo un documento específico de la computadora y lo imprimió en una máquina de fax remota.

Otras vulnerabilidades señaladas por Check Point Research incluyen “manipulación del contenido del fax” y “envío de una copia de cada fax que un cliente envía a su banco." Si bien esos riesgos específicos del fax pueden no parecer aterradores, cada vez que un pirata informático obtiene acceso a una red y a las computadoras conectadas, los datos están disponibles. agarra. El fax se utiliza a menudo para documentos importantes y sensibles, y la capacidad de modificar un fax sin duda podría atraer a los piratas informáticos que buscan ganar dinero.

Pero ¿qué hace que las imprentas sean tan vulnerables? Hablamos con el director ejecutivo de Symphion, Jim LaRoe, quien sabe de primera mano qué hace que esta investigación sea tan problemática.

Hackear el fax: nueva investigación innovadora en cibernética

“La razón por la que [el faxploit] llamó la atención de la gente es porque las impresoras son comunes y muy frecuentes. dispositivos que se ignoran universalmente cuando se trata de ciberseguridad”, dijo LaRoe a Digital Trends. "Las impresoras son servidores que transmiten, utilizan y almacenan información confidencial (y valiosa), que proporcionan acceso a otros activos digitales valiosos dentro de las empresas".

Aunque algunas impresoras tienen varios servidores y discos duros integrados, no se las trata con la misma atención que a otros dispositivos. Escritorios y portátiles están bloqueados por los departamentos de TI, mientras que las impresoras a menudo pasan desapercibidas y se convierten en un problema de seguridad.

"Los malos siguen los objetos de valor y no pueden robar joyas o dinero en efectivo a través de una impresora".

"Un servidor típico se encuentra dentro del centro de datos de la empresa en una red altamente monitoreada, controlada y protegida, y es supervisado bajo la atenta mirada de un administrador de sistemas capacitado", dijo LaRoe. “Por el contrario, la mayoría de las veces las impresoras no están en una red separada e incluso si lo están, no están administradas por razones de seguridad y a menudo están sobre ruedas en medio de oficinas, o digamos, una sala de emergencias, con acceso físico (y a menudo digital) a todos."

El faxploit no es la única vulnerabilidad reciente encontrada en las impresoras. Hace apenas un par de meses, HP lanzó un programa de recompensas por errores específicamente para la seguridad de la impresora, provocado por Informe "Estado de Bug Bounty" de BugCrowd de 2018. El informe mostró que las vulnerabilidades de impresión aumentaron un 21 por ciento el año pasado.

LaRoe explicó que las impresoras a menudo se implementan en redes con “contraseñas de administrador predeterminadas y entre 40 y 60 puertos abiertos”, lo que las hace relativamente fáciles de comprometer.

Es evidente que a la seguridad de las impresoras le queda un largo camino por recorrer.

Proteger sus impresoras

Aunque todo esto se aplica tanto a hogares personales como a organizaciones a gran escala, LaRoe nos recordó que hay muchos menos incentivos para que un hacker realice algo como un fax en una impresora doméstica.

"Como todos sabemos, para los malos, [faxploit] es ahora una receta publicada para inventar cosas malas".

“Muchos de esos vectores de amenazas se presentan en el hogar, pero a diferencia de los negocios, la mayoría de los hogares no tienen altos niveles de riesgo”. valorar los activos digitales para que alguien los robe o les niegue el servicio o las computadoras con ransomware”, dijo LaRoe. "Los malos siguen los objetos de valor y no pueden robar joyas o dinero en efectivo a través de una impresora".

Sin embargo, LaRoe dijo que la prevalencia de los dispositivos de Internet de las cosas en el hogar le da aún más poder a un punto de entrada indirecto como la impresora. Cuantos más dispositivos conectados estén encerrados detrás de un solo candado, mayor será la recompensa para un hacker que lo rompa.

Cuando se trata del faxploit en sí, afortunadamente sigue siendo teórico. Los piratas informáticos aún no han sido descubiertos utilizando esta táctica y Check Point Research trabajó con HP para desarrollar un parche para su exploit. Sin embargo, LaRoe cree que esto es sólo la punta del iceberg, como lo demuestran las páginas y páginas de “trucos para impresoras” disponibles en Google. Algunas son formas de obtener más color de su impresora. Otros se acercan más a algo que verías en Def Con.

"Como todos sabemos, para los malos, ahora es una receta publicada para cocinar cosas malas", dijo LaRoe, en referencia al faxploit.

Hay soluciones, por supuesto, como la que tiene LaRoe. en sinfión, que implica vigilancia y monitoreo prácticos de los activos de impresión de una empresa. Check Point Research sugiere segmentar su impresora en una red separada como una estrategia importante para cerrar el acceso al resto de su red. Pero para la persona promedio, siempre se recomiendan tácticas simples como cambiar la contraseña predeterminada de su impresora en red e instalar el firmware más reciente.

El faxploit no requiere que todas las personas vendan su vieja máquina de fax, al menos deberías mirar tu vieja máquina de fax con sospecha.

Recomendaciones de los editores

- Los piratas informáticos están utilizando un nuevo truco tortuoso para infectar sus dispositivos

- Este dongle puede brindar una conexión Wi-Fi 6 súper rápida a su computadora anterior

- Los piratas informáticos ahora pueden apoderarse de su computadora a través de Microsoft Word

- ¿Sus hijos prefieren los videojuegos a la tarea? La tecnología del hogar inteligente puede ayudar

- Tu factura de luz se disparará este verano. La tecnología doméstica inteligente puede ayudar.