Το οικοσύστημα Android κλονίστηκε χθες με την αποκάλυψη ότι απλοί σύνδεσμοι – κάτι που θα μπορούσατε απλώς να ανοίξετε στο διαδίκτυο – θα μπορούσαν να ενεργοποιήσουν την πλήρη διαγραφή ορισμένων συσκευών Android. Ο ερευνητής Ravi Borgaonkar αποκάλυψε το κατόρθωμα και (φυσικά) η συσκευή που τράβηξε όλη την προσοχή ήταν το κορυφαίο σε πωλήσεις Samsung Galaxy S III. Η Samsung έχει έχει ήδη εκδώσει μια ενημέρωση κώδικα για την ευπάθεια. Αλλά αποδεικνύεται ότι πολλά άλλα τηλέφωνα Android είναι προφανώς ευάλωτα στην ίδια εκμετάλλευση. Η ρίζα του προβλήματος βρίσκεται στο τυπικό πρόγραμμα κλήσης Android. παρόλο που η Google επιδιορθώνει το πρόβλημα πριν από μήνες, αυτή η επιδιόρθωση μπορεί να μην έχει καταλήξει στις τρέχουσες συσκευές Android και πολλοί δεν θα το λάβουν ποτέ.

Υπάρχει λόγος ανησυχίας, αλλά όχι πανικός. Δείτε πώς λειτουργεί το exploit και μερικές συμβουλές για το πώς οι χρήστες Android μπορούν να προστατευτούν.

Προτεινόμενα βίντεο

Τι είναι το USSD;

Η νέα εκμετάλλευση Android βασίζεται σε ένα πρωτόκολλο ενσωματωμένο στα περισσότερα τηλέφωνα που ονομάζεται USSD ή Unstructured Supplementary Service Data. Σκεφτείτε το USSD λίγο σαν πρωτόκολλο ανταλλαγής μηνυμάτων κειμένου, αλλά αντί να χρησιμοποιείται για τη μετάδοση σύντομων μηνυμάτων μεταξύ χρήστες τηλεφώνων, προορίζεται να επιτρέψει τόσο στους κατασκευαστές συσκευών όσο και στις εταιρείες κινητής τηλεφωνίας να δημιουργήσουν πρόσθετες υπηρεσίες για τα τηλέφωνά τους και δίκτυο. Όπως τα μηνύματα κειμένου, τα μηνύματα USSD είναι σύντομα (έως 182 χαρακτήρες), αλλά σε αντίθεση με τα μηνύματα κειμένου, μπορούν πραγματικά να ανοίξουν ένα αμφίδρομο δίκτυο σύνδεση μεταξύ μιας συσκευής και ενός τερματικού δικτύου, ώστε να ανταποκρίνονται περισσότερο από τα μηνύματα SMS και να μπορούν να χρησιμοποιηθούν για διαδραστικά σε πραγματικό χρόνο Υπηρεσίες.

Σχετίζεται με

- Πώς να αποκτήσετε επιλογές προγραμματιστή στο τηλέφωνό σας Android

- Πώς να ενεργοποιήσετε και να απενεργοποιήσετε την ασφαλή λειτουργία στο τηλέφωνό σας Android

- Πώς να χρησιμοποιήσετε το ChatGPT στο iPhone και το τηλέφωνό σας Android

Οι άνθρωποι που βασίζονται σε προπληρωμένες τηλεφωνικές υπηρεσίες έχουν πιθανώς χρησιμοποιήσει τις υπηρεσίες USSD για να ελέγξουν το υπόλοιπο προπληρωμένου υπολοίπου τους. Για παράδειγμα, οι προπληρωμένοι χρήστες της T-Mobile καλούν #999# για να δεις την ισορροπία τους. Αυτό είναι USSD. Ωστόσο, το USSD μπορεί να υποστηρίξει πιο εξελιγμένες εφαρμογές, όπως υπηρεσίες πληρωμών μέσω κινητού τηλεφώνου — στην πραγματικότητα, αυτός είναι ένας λόγος Ορισμένες αναπτυσσόμενες χώρες είναι πιο μακριά από τις πληρωμές μέσω κινητού τηλεφώνου από τη Βόρεια Αμερική και την Ευρώπη. Άλλες υπηρεσίες έχουν δημιουργήσει λειτουργίες κοινωνικής δικτύωσης για το Twitter, το Facebook και άλλες υπηρεσίες κοινωνικής δικτύωσης, αν και αυτές εμφανίζονται συνήθως μόνο σε τηλέφωνα με δυνατότητες στις αναδυόμενες αγορές.

Το USSD εφαρμόζεται σε τηλέφωνα GSM (οι τυπικοί χρήστες από παρόχους όπως η AT&T και η T-Mobile), αλλά αυτό ισχύει δεν σημαίνει ότι δεν είστε έτοιμοι εάν χρησιμοποιείτε ένα τηλέφωνο με έναν χειριστή CDMA όπως η Verizon ή η Sprint. Πολλοί κωδικοί USSD ενεργοποιούν ενέργειες στην τοπική συσκευή και κάνουν δεν απαιτούν έναν πάροχο κινητής τηλεφωνίας που υποστηρίζει USSD. Πολλά τηλέφωνα που έχουν κατασκευαστεί για δίκτυα CDMA θα ανταποκρίνονται σε αυτούς τους κωδικούς.

Το USSD είναι, εξ ορισμού, μη δομημένο, πράγμα που σημαίνει ότι τα τηλέφωνα δεν υποστηρίζουν τα ίδια σύνολα κωδικών USSD. Διαφορετικοί κατασκευαστές και πάροχοι κινητής τηλεφωνίας ακολούθησαν σε μεγάλο βαθμό τα δικά τους ένστικτα σχετικά με τον τρόπο με τον οποίο αναπτύσσουν δυνατότητες και υπηρεσίες USSD. Ένας κωδικός USSD που κάνει ένα πράγμα σε ένα τηλέφωνο Nokia μπορεί να κάνει κάτι εντελώς άλλο σε ένα τηλέφωνο LG — ή τίποτα απολύτως. Ωστόσο, ένας συνήθως χρησιμοποιούμενος κώδικας είναι *#06#, το οποίο συχνά εμφανίζει τον μοναδικό αριθμό IMEI (International Mobile Equipment Identity) μιας συσκευής.

Τηλ: μου μια ιστορία

Το USSD δεν είναι κάτι καινούργιο και δεν αποτελεί νέα απειλή για το Android. Αυτό που έδειξε ο Ravi Borgaonkar ήταν ένας εκπληκτικά απλός συνδυασμός κωδικών USSD με το πρωτόκολλο URL "tel:". Έχετε δει πρωτόκολλα URL σε πράγματα όπως συνδέσμους Ιστού και διευθύνσεις ηλεκτρονικού ταχυδρομείου — αυτά είναι http: και mailto:, αντίστοιχα. Ωστόσο, υπάρχουν εκατοντάδες άλλα πρωτόκολλα URL.

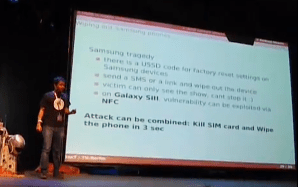

ο tel: Το πρωτόκολλο επιτρέπει στους χρήστες να καλούν έναν αριθμό τηλεφώνου από ένα πρόγραμμα περιήγησης Ιστού: τηλ: 555-1212 θα πρέπει να συνδέσει τους περισσότερους Αμερικανούς σε εθνική βοήθεια καταλόγου, για παράδειγμα. Η επίδειξη του Borgaonkar συνδύασε το tel: Σχήμα URL με έναν συγκεκριμένο κωδικό USSD που — το μαντέψατε — μπορεί να πραγματοποιήσει επαναφορά εργοστασιακών ρυθμίσεων ορισμένων συσκευών Android. Ο Borgaonkar ονόμασε αυτήν την επαναφορά εργοστασιακών ρυθμίσεων του USSD «τραγωδία της Samsung», εν μέρει επειδή η εφαρμογή της εντολής wipe από τη Samsung δεν περιλαμβάνει αλληλεπίδραση με τον χρήστη. Ορισμένες άλλες συσκευές έχουν παρόμοιες εντολές επαναφοράς εργοστασιακών ρυθμίσεων, αλλά τουλάχιστον απαιτούν μη αυτόματη επιβεβαίωση από τον χρήστη.

Θεωρητικά, το μόνο που χρειάζεται να κάνει ένας εισβολέας είναι να ενσωματώσει μια κακόβουλη διεύθυνση URL σε έναν ιστότοπο και οποιαδήποτε ευάλωτη συσκευή που φορτώνει αυτήν τη σελίδα θα επαναφέρεται στις εργοστασιακές προεπιλογές. (Σε ορισμένες περιπτώσεις, αυτό περιλαμβάνει ακόμη και το σκούπισμα της κάρτας SIM.)

Είναι δελεαστικό να πιστεύουμε ότι αυτό είναι απλώς μια ευπάθεια με το ενσωματωμένο πρόγραμμα περιήγησης ενός τηλεφώνου, αλλά στην περίπτωση του Android είναι πραγματικά στο προεπιλεγμένο πρόγραμμα κλήσης Android: Ο Borgaonkar έδειξε επίσης τρόπους εκτέλεσης της επαναφοράς USSD χρησιμοποιώντας κωδικούς QR, μηνύματα SMS WAP Push και (στην περίπτωση του Galaxy S III) ακόμη και μέσω NFC. Δεν χρειάζεται να εμπλακείτε ένα πρόγραμμα περιήγησης. Οποιαδήποτε εφαρμογή που μπορεί να καλέσει έναν αριθμό σε ένα τηλέφωνο Android μπορεί ενδεχομένως να ενεργοποιήσει μια εντολή USSD.

Δεν είναι το τέλος του κόσμου;

Η ευπάθεια μπορεί να φαίνεται αρκετά τρομερή, αλλά ο Hendrik Pilz και ο Andreas Marx σε ανεξάρτητη γερμανική εταιρεία ασφαλείας AV-TEST Σημειώστε ότι η ευπάθεια πιθανότατα δεν είναι πολύ ελκυστική για τους εγκληματίες του κυβερνοχώρου.

«Πιστεύουμε ότι η πλειονότητα των συγγραφέων κακόβουλου λογισμικού μπορεί να μην ενδιαφέρεται να εκμεταλλευτεί την ευπάθεια, καθώς δεν θα έχει νόημα να σκουπίσετε ένα τηλέφωνο ή να κλειδώσετε τους χρήστες», ανέφεραν σε μια δήλωση μέσω email. «Το κακόβουλο λογισμικό προσπαθεί να παραμείνει σιωπηλό στο σύστημά σας, έτσι ώστε η κινητή συσκευή σας να μπορεί να χρησιμοποιηθεί για κάποιου είδους κακόβουλες, πιθανώς εγκληματικές δραστηριότητες. Αυτό θα λειτουργήσει μόνο με συστήματα που λειτουργούν και λειτουργούν."

Είναι το τηλέφωνό σας ευάλωτο;

Μέχρι στιγμής, μόνο επιλεγμένα τηλέφωνα Samsung έχουν αποδειχθεί ότι διαθέτουν κωδικό USSD που εκτελεί επαναφορά εργοστασιακών ρυθμίσεων. Ωστόσο, αυτό δεν σημαίνει τηλέφωνα από άλλους προμηθευτές όχι έχουν παρόμοιους κωδικούς που θα μπορούσαν να χρησιμοποιήσουν οι εισβολείς για να σκουπίσουν τηλέφωνα, να προκαλέσουν απώλεια δεδομένων ή ενδεχομένως ακόμη και να εγγράψουν χρήστες για ακριβές υπηρεσίες. Αυτό, άλλωστε, είναι το αγαπημένο χόμπι των δημιουργών κακόβουλου λογισμικού Android.

Δυστυχώς, δεν υπάρχει σίγουρος τρόπος για να προσδιοριστεί εάν ένα τηλέφωνο Android είναι ευάλωτο σε επίθεση που βασίζεται σε USSD, αλλά οι χρήστες μπορώ ελέγξτε εάν οι τηλεφωνητές τους είναι ευάλωτοι.

Οι ακόλουθες συσκευές έχουν επιβεβαιωθεί ότι είναι ευάλωτες στην κλήση κωδικών USSD από μια ιστοσελίδα:

- HTC Desire HD

- HTC Desire Z

- HTC Legend

- HTC One W

- HTC One X

- HTC Sensation (XE) (με Android 4.0.3)

- Huawei Ideos

- Motorola Atrix 4G

- Motorola Milestone

- Motorola Razr (με Android 2.3.6)

- Samsung Galaxy Ace, Beam και S Advance

- Samsung Galaxy S2

- Samsung Galaxy S3 (με Android 4.0.4)

Και πάλι, αυτό συμβαίνει δεν σημαίνει ότι όλες αυτές οι συσκευές μπορούν να σκουπιστούν μέσω USSD. Μέχρι στιγμής, μόνο επιλεγμένα τηλέφωνα Samsung έχουν επιβεβαιωθεί ότι μπορούν να διαγραφούν μέσω εντολής USSD. Πολλές άλλες συσκευές μπορούν να καλούν εντολές USSD — και υπάρχουν ακόμη αναφορές ότι ορισμένες συσκευές που εκτελούν το Symbian και το λειτουργικό σύστημα bada της Samsung θα καλούν εντολές USSD χρησιμοποιώντας tel: διευθύνσεις URL.

Η Borgaonkar πρόσφερε μια δοκιμαστική σελίδα που χρησιμοποιεί ένα iframe για να προσπαθήσει να πείσει ένα πρόγραμμα περιήγησης να καλέσει έναν κωδικό USSD — σε αυτήν την περίπτωση, το *#06# που εμφανίζει α τον αριθμό IMEI της συσκευής:

http://www.isk.kth.se/~rbbo/testussd.html

Ο αυτοχαρακτηρισμένος geek Dylan Reeve δημιούργησε επίσης μια γρήγορη δοκιμαστική σελίδα που μπορεί να αποκαλύψει εάν το πρόγραμμα κλήσης Android επεξεργάζεται κωδικούς USSD, χρησιμοποιώντας τους ίδιους *#06# Κωδικός USSD:

http://dylanreeve.com/phone.php

Ωστόσο, ο κ. Reeve δεν είναι ειδικός σε θέματα ασφάλειας κινητών και, αν κάποιος ήταν εισβολέας που θέλει να εκμεταλλευτεί αυτήν την ευπάθεια, η πειρατεία σε οποιαδήποτε από αυτές τις δοκιμαστικές σελίδες θα ήταν ένας πολύ καλός τρόπος για να προκαλέσει κάποιο χάος.

Πώς να προστατεύσετε τον εαυτό σας

Εάν έχετε τηλέφωνο Samsung — Η Samsung έχει ήδη κυκλοφορήσει μια ενημέρωση υλικολογισμικού που διορθώνει την ευπάθεια. Δεδομένου ότι επιλεγμένα τηλέφωνα Samsung είναι προς το παρόν οι μόνες συσκευές που είναι γνωστό ότι είναι ευαίσθητες σε σκούπισμα, συνιστούμε ανεπιφύλακτα στους κατόχους της Samsung να εφαρμόσουν την ενημέρωση.

Ενημέρωση Android — Μέχρι στιγμής, δεν υπάρχουν ενδείξεις ότι οι συσκευές με Android 4.1 Jelly Bean είναι ευαίσθητες στην ευπάθεια USSD. Εάν το Jelly Bean έχει γίνει διαθέσιμο για τη συσκευή σας και έχετε αναβάλει την ενημέρωσή σας, τώρα θα ήταν καλή στιγμή. Δυστυχώς, η διαθεσιμότητα του Jelly Bean σε υποστηριζόμενες συσκευές είναι σε μεγάλο βαθμό στη διακριτική ευχέρεια των εταιρειών κινητής τηλεφωνίας και οι πάροχοι κινητής τηλεφωνίας είναι εμφανώς αργοί όσον αφορά την πιστοποίηση νέου λογισμικού για τα δίκτυά τους. Πολλές συσκευές που είναι ευάλωτες σε πιθανές επιθέσεις USSD δεν θα μπορούν ποτέ να αναβαθμιστούν σε Jelly Bean.

Χρησιμοποιήστε ένα εναλλακτικό dialer — Η ανοιχτή πλατφόρμα του Android μπορεί να προσφέρει μια λύση: Αντί να βασίζονται στον ενσωματωμένο πρόγραμμα κλήσης του Android, οι χρήστες Android μπορούν να εγκαταστήσουν ένα πρόγραμμα κλήσης τρίτου κατασκευαστή που δεν επιτρέπει τις εντολές USSD να περάσουν. Αγαπημένο είναι το δωρεάν DialerOne, το οποίο λειτουργεί με Android 2.0 και νεότερες εκδόσεις.

Αποκλεισμός τηλ: URL — Μια άλλη προσέγγιση είναι ο αποκλεισμός της επεξεργασίας tel: διευθύνσεις URL. Ο Joerg Voss προσφέρει το δωρεάν NoTelURL που ουσιαστικά παρουσιάζεται ως dialer: εάν οι χρήστες συναντήσουν α tel: URL (είτε μέσω προγράμματος περιήγησης είτε μέσω σάρωσης κωδικού) θα τους προσφερθεί μια επιλογή από προγράμματα κλήσης αντί να υποβληθεί σε άμεση επεξεργασία.

Δημιουργήστε αντίγραφα ασφαλείας του τηλεφώνου σας — Πρέπει να είναι αυτονόητο, αλλά δημιουργείτε αντίγραφα ασφαλείας του τηλεφώνου σας Android (και όλων των επαφών, των φωτογραφιών, των πολυμέσων και των δεδομένων σας) τακτικά, έτσι δεν είναι; Είτε δημιουργείτε αντίγραφα ασφαλείας σε έναν τοπικό υπολογιστή, σε μια υπηρεσία που βασίζεται σε σύννεφο ή χρησιμοποιώντας κάποιο άλλο σχήμα, αποθηκεύοντας τακτικά τα δεδομένα σε μια ασφαλή τοποθεσία είναι η καλύτερη προστασία σε περίπτωση που το τηλέφωνό σας σκουπιστεί — για να μην αναφέρουμε χαθεί ή κλεμμένο.

Συστάσεις των συντακτών

- Πώς να εκτυπώσετε από το Android smartphone ή tablet σας

- Πώς να βρείτε αρχεία που έχετε κατεβάσει στο smartphone σας iPhone ή Android

- Πώς να βρείτε το χαμένο σας τηλέφωνο (συμβουλές για iPhone και Android)

- Πώς να κατεβάσετε το Android 14 στο τηλέφωνό σας αυτήν τη στιγμή

- Πώς να προσθέσετε το Dynamic Island του iPhone στο τηλέφωνό σας Android