Bill Roberson/Digital Trends

(usikker er en ugentlig klumme, der dykker ned i det hurtigt eskalerende emne cybersikkerhed.

Anbefalede videoer

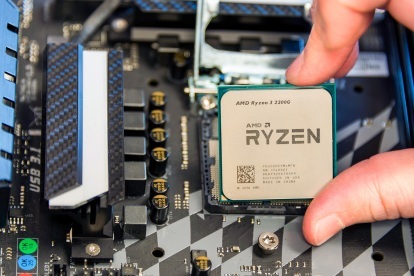

Tirsdag den 13. marts, vagtfirmaet CTS Labs annoncerede opdagelsen af 13 fejl i AMDs Ryzen- og Epyc-processorer. Problemerne spænder over fire klasser af sårbarheder, der omfatter flere store problemer, såsom en hardware-bagdør ind Ryzens chipsæt og fejl, der fuldstændigt kan kompromittere AMD's Secure Processor, en chip, der formodes at fungere som en “sikker verden” hvor følsomme opgaver kan holdes uden for malwares rækkevidde.

Manglen på enighed betyder, at der ikke er nogen måde at vide, hvornår den næste fejl bliver afsløret, hvem den kommer fra, eller hvordan den vil blive rapporteret.

Denne åbenbaring kommer blot måneder efter afsløringen af nedsmeltningen og Spectre fejl, der påvirkede chips fra AMD, Intel, Qualcomm og andre. AMD, hvis chips blev kompromitteret af nogle Spectre-fejl, kom relativt uskadt ud af fiaskoen. Entusiaster fokuserede deres vrede på Intel. Selvom en

håndfuld gruppesøgsmål blev indgivet mod AMD, er de ingenting sammenlignet med skare af advokater sat mod Intel. Sammenlignet med Intel virkede AMD det smarte, sikre valg.Det gjorde tirsdagens meddelelse om fejl i AMD-hardwaren endnu mere eksplosiv. Twitter-storme brød ud, da sikkerhedsforskere og pc-entusiaster skændtes om gyldigheden af resultaterne. Alligevel blev oplysningerne fra CTS Labs uafhængigt verificeret af et andet firma, Trail of Bits, grundlagt i 2012. Alvoren af problemerne kan diskuteres, men de eksisterer, og de kompromitterer, hvad nogle pc-brugere var kommet til at se som den sidste sikre havn.

Afsløringens vilde vesten

Indholdet af CTS Labs' forskning ville under alle omstændigheder have genereret overskrifter, men afsløringens slagkraft blev forstærket af dens overraskelse. AMD fik tilsyneladende mindre end 24 timer til at svare, før CTS Labs blev offentliggjort, og CTS Labs har ikke offentliggjort alle tekniske detaljer, i stedet for at vælge kun at dele dem med AMD, Microsoft, HP, Dell og flere andre store virksomheder.

Mange sikkerhedsforskere græd grimt. De fleste fejl bliver afsløret til virksomheder tidligere sammen med en tidsramme for at reagere. Meltdown and Spectre blev for eksempel afsløret til Intel, AMD og ARM den 1. juni 2017 af Googles Project Zero hold. En indledende periode på 90 dage til at løse problemerne blev senere forlænget til 180 dage, men endte før tidsplanen, da Registeret offentliggjorde sin første historie på Intels processorfejl. CTS Labs beslutning om ikke at tilbyde forudgående offentliggørelse har forårsaget spekulationer om, at det havde en anden, mere ondsindet motiv.

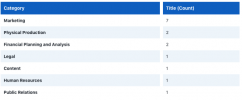

Oversigt over AMD-fejl

CTS Labs forsvarede sig i et brev fra Ilia Luk-Zilberman, virksomhedens CTO, offentliggjort på hjemmesiden AMDflaws.com. Luk-Zilberman tager et problem med konceptet om forudgående offentliggørelse og siger "det er op til leverandøren, om den vil advare kunder, at der er et problem.” Det er derfor, du sjældent hører om en sikkerhedsbrist, før måneder efter det var afdækket.

Værre, siger Luk-Zilberman, fremtvinger det et spil med brinkmanship mellem forskeren og virksomheden. Virksomheden reagerer muligvis ikke. Sker det, står forskeren over for et dystert valg; tie stille og håbe, at ingen andre finder fejlen, eller gå offentligt ud med detaljerne om en fejl, der ikke har nogen tilgængelig patch. Samarbejde er målet, men indsatsen for både forsker og virksomhed fremmer defensivitet. Spørgsmålet om, hvad der er ordentligt, professionelt og etisk, falder ofte sammen i smålig tribalisme.

Hvor er bunden?

Branchestandarden for afsløring af en fejl eksisterer ikke, og i dens fravær hersker kaos. Selv dem, der tror på offentliggørelse, er ikke enige om detaljer, såsom hvor lang tid en virksomhed skal have til at svare. Manglen på enighed betyder, at der ikke er nogen måde at vide, hvornår den næste store fejl bliver afsløret, hvem den kommer fra, eller hvordan den vil blive rapporteret.

Det er som at spænde en redningsvest på, når et skib synker i koldt vand. Nok er vesten en god idé, men den er ikke nok til at redde dig længere.

Cybersikkerhed er et rod, og det er et rod, der har taget sit præg på hver enkelt af os. Selvom de er alarmerende, vil de nye fejl i AMD-processorer - som Meltdown, Spectre, Heartbleed og så mange andre før - snart blive glemt. De skal blive glemt.

Når alt kommer til alt, hvilket andet valg har vi? Computere og smartphones er blevet obligatoriske for deltagelse i det moderne samfund. Selv dem, der ikke ejer dem, skal bruge tjenester, der er afhængige af dem.

Hvert stykke software og hardware, vi bruger, er tilsyneladende fyldt med kritiske fejl. Alligevel, medmindre du beslutter dig for at opgive samfundet og bygge en hytte i skoven, skal du bruge dem.

Normalt vil jeg gerne have, at denne klumme slutter med praktiske råd. Brug stærke adgangskoder. Klik ikke på links, der lover gratis iPads. Den slags. Sådanne råd er stadig sande, men det føles som at spænde en redningsvest på, når et skib synker i kolde arktiske farvande. Jo da. Redningsvesten er en god idé. Du er mere sikker med det end uden - men det er ikke nok til at redde dig længere.

Redaktørens anbefalinger

- AMD Ryzen Master har en fejl, der kan lade nogen tage fuld kontrol over din pc

- AMD har netop lækket fire af sine egne kommende Ryzen 7000 CPU'er

- AMD har lige vundet kernekrigene, og den har stadig et trumfkort i ærmet