Изследователите на киберсигурността са открили нова уязвимост на нулевия ден, която се е появила в сървърите за електронна поща на Microsoft Exchange и вече е била използвана от лоши актьори.

Все още неназованата уязвимост е описана подробно от доставчик на киберсигурност GTSC, въпреки че все още се събира информация за експлойта. Смята се за уязвимост от „нулев ден“ поради факта, че публичният достъп до пропуска е бил явен, преди да може да бъде предоставена корекция.

Препоръчани видеоклипове

🚨 Има съобщения, че съществува нов нулев ден в Microsoft Exchange и се използва активно в дивата природа 🚨

Мога да потвърдя, че значителен брой сървъри на Exchange са били подложени на заден ход – включително honeypot.

Темата за проследяване на проблема е следната:

— Кевин Бомонт (@GossiTheDog) 29 септември 2022 г

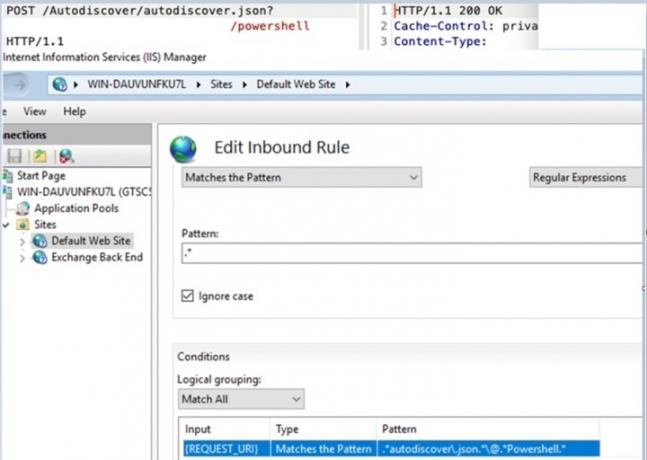

Новината за уязвимостта беше изпратена за първи път на Microsoft чрез неговата програма Zero Day Initiative миналия четвъртък, 29 септември, като се описва подробно, че подвизите на злонамереният софтуер CVE-2022-41040 и CVE-2022-41082 „може да позволи на атакуващия да извърши отдалечено изпълнение на код на засегнатите сървъри на Microsoft Exchange“, според да се

Trend Micro.Microsoft заяви в петък, че „работи по ускорен график“, за да се справи с уязвимостта от нулевия ден и да създаде кръпка. Въпреки това, изследователят Кевин Бомонт потвърди в Twitter, че пропускът е бил използван от злонамерени играчи, за да получат достъп до задните части на няколко сървъра на Exchange.

Тъй като експлоатацията вече е в дивата природа, има достатъчно възможности за бизнеса и държавните организации да бъдат атакувани от лоши актьори. Това се дължи на факта, че сървърите на Exchange разчитат на интернет и прекъсването на връзките би прекъснало производителност за много организации, Травис Смит, вицепрезидент по изследването на заплахите от зловреден софтуер в Qualys, каза протокол.

Въпреки че не са известни подробности за това как точно работят зловредният софтуер CVE-2022-41040 и CVE-2022-41082, няколко изследователи отбелязаха прилики с други уязвимости. Те включват недостатъка на Apache Log4j и уязвимостта „ProxyShell“, като и двете имат общо дистанционно изпълнение на код. Всъщност няколко изследователи сбъркал новата уязвимост за ProxyShell, докато не стане ясно, че старият пропуск е актуален във всички негови кръпки. Това изясни, че CVE-2022-41040 и CVE-2022-41082 са напълно нови, невиждани досега уязвимости.

„Ако това е вярно, това, което ви казва, е, че дори някои от практиките и процедурите за сигурност, които се използват днес, не отговарят на изискванията. Те се връщат към присъщите уязвимости в кода и софтуера, които са в основата на това ИТ екосистема,” Роджър Креси, бивш член на киберсигурността и борбата с тероризма за Белите къщи на Клинтън и Буш, каза DigitalTrends.

„Ако имате господстваща позиция на пазара, тогава ще се окажете винаги, когато има експлоатация според вас решихте, но се оказва, че има други, свързани с него, които изскачат, когато най-малко очаквате то. И борсата не е точно пример за това, което бих нарекъл сигурно, сигурно предложение“, добави той.

Злонамереният софтуер и уязвимостите от нулевия ден са доста постоянна реалност за всички технологични компании. Въпреки това, Microsoft усъвършенства способността си да идентифицира и отстранява проблеми и да предоставя корекции за уязвимости след атака.

Според Каталог на уязвимостите на CISA, Microsoft Systems е била обект на 238 пропуска в киберсигурността от началото на годината, което представлява 30% от всички открити уязвимости. Тези атаки включват тези срещу други големи технологични марки, включително Apple iOS, Google Chrome, Adobe Systems и Linux, сред много други.

„Има много технологични ИТ компании, които имат нула дни, които са открити и експлоатирани от противници. Проблемът е, че Microsoft е толкова успешна в доминирането на пазара, че когато техните са открити уязвимости, каскадното въздействие, което има по отношение на мащаб и обхват е невероятно голям. И така, когато Microsoft кихне, светът на критичната инфраструктура настива лошо и това изглежда е повтарящ се процес тук“, каза Креси.

Една такава уязвимост от нулевия ден, която беше разрешено по-рано тази година беше Follina (CVE-2022-30190), която предостави на хакерите достъп до Microsoft Support Diagnostic Tool (MSDT). Този инструмент обикновено се свързва с Microsoft Office и Microsoft Word. Хакери бяха способни да го експлоатират за да получат достъп до задната част на компютъра, давайки им разрешение за инсталиране на програми, създаване на нови потребителски акаунти и манипулиране на данни на устройство.

Ранните сметки за съществуването на уязвимостта бяха отстранени със заобиколни решения. Microsoft обаче се намеси с постоянна софтуерна корекция, след като хакерите започнаха да използват информацията, която събраха, за да се насочат към тибетската диаспора и САЩ и ЕС. правителствени агенции.

Препоръки на редакторите

- Актуализирайте Windows сега — Microsoft току-що поправи няколко опасни експлойта

- Google Chrome оглавява този списък с най-уязвимите браузъри

- Ето защо трябва да актуализирате своя Google Chrome точно сега

- Тази уязвимост позволи на хакерите да получат достъп до всеки аспект на вашия Mac

- Microsoft Edge е засегнат от същата сериозна грешка в сигурността, която измъчва Chrome

Надградете начина си на животDigital Trends помага на читателите да следят забързания свят на технологиите с всички най-нови новини, забавни ревюта на продукти, проницателни редакционни статии и единствени по рода си кратки погледи.