اكتشف باحثو الأمن السيبراني ثغرة أمنية جديدة ظهرت في خوادم البريد الإلكتروني الخاصة بشركة Microsoft Exchange وتم استغلالها بالفعل من قبل جهات فاعلة سيئة.

تم تفصيل الثغرة الأمنية التي لم يتم تسميتها بعد بواسطة بائع الأمن السيبراني GTSC، على الرغم من أن المعلومات حول الاستغلال لا تزال قيد التجميع. وتعتبر ثغرة "يوم الصفر" نظرًا لأن وصول الجمهور إلى الثغرة كان واضحًا قبل إتاحة التصحيح.

مقاطع الفيديو الموصى بها

🚨 هناك تقارير تشير إلى وجود يوم صفر جديد في Microsoft Exchange، ويتم استغلاله بشكل نشط 🚨

أستطيع أن أؤكد أن عددًا كبيرًا من خوادم Exchange قد تم اختراقها – بما في ذلك مصيدة الجذب.

يتبع الموضوع لتتبع المشكلة:

– كيفن بومونت (@GossiTheDog) 29 سبتمبر 2022

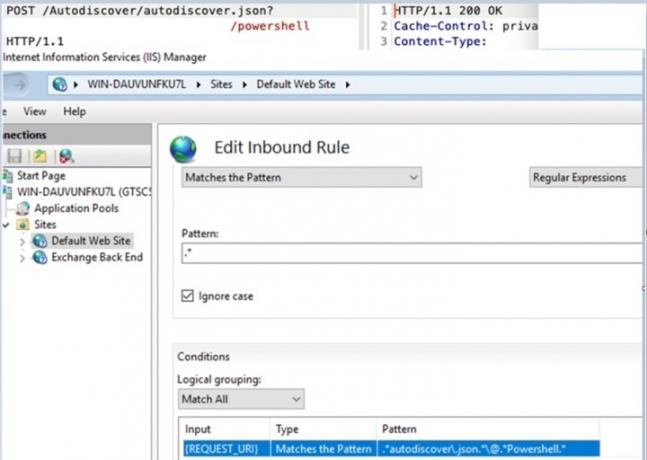

تم تقديم أخبار الثغرة الأمنية لأول مرة إلى Microsoft من خلال برنامج مبادرة Zero Day يوم الخميس الماضي 29 سبتمبر، والتي توضح بالتفصيل أن ثغرات البرمجيات الخبيثة CVE-2022-41040 وCVE-2022-41082 "يمكن أن تسمح للمهاجم بالقدرة على تنفيذ التعليمات البرمجية عن بعد على خوادم Microsoft Exchange المتأثرة"، وفقًا ل تريند مايكرو.

صرحت Microsoft يوم الجمعة بأنها "تعمل على جدول زمني سريع" لمعالجة ثغرة اليوم صفر وإنشاء تصحيح. ومع ذلك، أكد الباحث كيفن بومونت على تويتر أن الخلل قد تم استخدامه من قبل لاعبين سيئين للوصول إلى النهايات الخلفية للعديد من خوادم Exchange.

ومع انتشار الاستغلال بالفعل، هناك فرص كبيرة لتعرض الشركات والهيئات الحكومية للهجوم من قبل جهات فاعلة سيئة. ويرجع ذلك إلى حقيقة أن خوادم Exchange تعتمد على الإنترنت وسيؤدي قطع الاتصالات إلى قطعها الإنتاجية للعديد من المؤسسات، ترافيس سميث، نائب رئيس أبحاث تهديدات البرامج الضارة في Qualys، أخبر بروتوكول.

في حين أن التفاصيل الدقيقة لكيفية عمل البرامج الضارة CVE-2022-41040 وCVE-2022-41082 غير معروفة، إلا أن العديد من الباحثين لاحظوا أوجه تشابه مع نقاط الضعف الأخرى. وتشمل هذه العيوب ثغرة Apache Log4j وثغرة ProxyShell، وكلاهما يشترك في تنفيذ التعليمات البرمجية عن بعد. في الواقع، العديد من الباحثين أخطأت في الثغرة الأمنية الجديدة لـ ProxyShell حتى تم توضيح أن الخلل القديم كان محدثًا على جميع تصحيحاته. وقد أوضح هذا أن CVE-2022-41040 وCVE-2022-41082 هما ثغرات جديدة تمامًا ولم يتم رؤيتها من قبل.

"إذا كان هذا صحيحًا، فإن ما يخبرك به هو أنه حتى بعض الممارسات والإجراءات الأمنية المستخدمة اليوم غير كافية. يعودون إلى نقاط الضعف المتأصلة في التعليمات البرمجية والبرمجيات التي تعتبر أساسية لذلك النظام البيئي لتكنولوجيا المعلومات،" روجر كريسي، وقال عضو سابق في الأمن السيبراني ومكافحة الإرهاب في البيت الأبيض في عهد كلينتون وبوش، لـ DigitalTrends.

"إذا كان لديك مركز مهيمن في السوق، فسينتهي بك الأمر كلما كان هناك استغلال تعتقده لقد قمت بحلها ولكن اتضح أن هناك مشكلات أخرى مرتبطة بها تظهر عندما لا تتوقعها هو - هي. وأضاف أن التبادل ليس بالضبط النموذج المثالي لما يمكن أن أسميه عرضًا آمنًا ومأمونًا.

تعد البرامج الضارة ونقاط الضعف في يوم الصفر حقيقة ثابتة إلى حد ما لجميع شركات التكنولوجيا. ومع ذلك، فقد قامت Microsoft بتحسين قدرتها على تحديد المشكلات ومعالجتها، وإتاحة تصحيح نقاط الضعف في أعقاب الهجوم.

بحسب ال كتالوج نقاط الضعف CISAتعرضت أنظمة مايكروسوفت لـ 238 عيبًا في مجال الأمن السيبراني منذ بداية العام، وهو ما يمثل 30% من جميع الثغرات المكتشفة. وتشمل هذه الهجمات تلك التي تستهدف علامات تجارية تكنولوجية كبرى أخرى بما في ذلك Apple iOS وGoogle Chrome وAdobe Systems وLinux وغيرها الكثير.

"هناك الكثير من شركات تكنولوجيا المعلومات التي لديها صفر يوم يتم اكتشافه واستغلاله من قبل الخصوم. المشكلة هي أن مايكروسوفت نجحت في السيطرة على السوق لدرجة أنه عندما كانت يتم اكتشاف نقاط الضعف، ويكون التأثير المتتالي لها من حيث الحجم ومدى الوصول كبيرة بشكل لا يصدق. وقال كريسي: "وهكذا عندما تعطس مايكروسوفت، يصاب عالم البنية التحتية الحيوية بنزلة برد ويبدو أن هذه عملية متكررة هنا".

إحدى نقاط الضعف في يوم الصفر تلك تم حلها في وقت سابق من هذا العام، كان Follina (CVE-2022-30190)، الذي منح المتسللين إمكانية الوصول إلى أداة تشخيص دعم Microsoft (MSDT). ترتبط هذه الأداة عادةً بـ Microsoft Office وMicrosoft Word. كان المتسللون قادرة على استغلالها للوصول إلى الواجهة الخلفية لجهاز الكمبيوتر، ومنحهم الإذن بتثبيت البرامج، وإنشاء حسابات مستخدمين جديدة، ومعالجة البيانات الموجودة على الجهاز.

تمت معالجة الحسابات المبكرة لوجود الثغرة الأمنية من خلال الحلول البديلة. ومع ذلك، تدخلت مايكروسوفت بإصلاح دائم للبرامج بمجرد أن بدأ المتسللون في استخدام المعلومات التي جمعوها لاستهداف الشتات التبتي والولايات المتحدة والاتحاد الأوروبي. وكالات الحكومة.

توصيات المحررين

- قم بتحديث Windows الآن - قامت Microsoft للتو بإصلاح العديد من عمليات الاستغلال الخطيرة

- يتصدر Google Chrome قائمة المتصفحات الأكثر ضعفًا

- لهذا السبب تحتاج إلى تحديث Google Chrome الخاص بك الآن

- سمحت هذه الثغرة الأمنية للمتسللين بالوصول إلى كل جانب من جوانب جهاز Mac الخاص بك

- يتعرض Microsoft Edge لنفس الخطأ الأمني الخطير الذي ابتلي به Chrome

ترقية نمط حياتكتساعد الاتجاهات الرقمية القراء على متابعة عالم التكنولوجيا سريع الخطى من خلال أحدث الأخبار ومراجعات المنتجات الممتعة والمقالات الافتتاحية الثاقبة ونظرات خاطفة فريدة من نوعها.