Вчора екосистема Android отримала потрясіння, коли стало відомо, що прості посилання — те, що ви можете просто відкрити в Інтернеті — можуть ініціювати повне видалення деяких пристроїв Android. Дослідник Раві Боргаонкар розкрив експлойт, і (звичайно) пристроєм, який привернув усю увагу, став найбільш продаваний Samsung Galaxy S III. У Samsung є вже випустив патч для уразливості. Але виявилося, що багато інших телефонів Android, очевидно, вразливі до того ж експлойту. Корінь проблеми полягає в стандартному номеронабирачі Android; незважаючи на те, що Google виправив проблему кілька місяців тому, це виправлення, можливо, не дійшло до поточних пристроїв Android, і багато хто ніколи не отримає його.

Є привід для занепокоєння, але не для відвертої паніки. Ось як працює експлойт і кілька порад щодо того, як користувачі Android можуть захистити себе.

Рекомендовані відео

Що таке USSD?

Новий експлойт Android покладається на протокол, вбудований у більшість телефонів під назвою USSD, або неструктуровані додаткові сервісні дані. Подумайте про USSD як про протокол обміну текстовими повідомленнями, але замість того, щоб використовувати його для передачі коротких повідомлень між користувачам телефонів, він має на меті дозволити виробникам пристроїв і операторам мобільного зв’язку створювати додаткові служби для своїх телефонів і мережі. Як і текстові повідомлення, USSD-повідомлення короткі (до 182 символів), але на відміну від текстових повідомлень, вони фактично можуть відкрити двосторонню мережу з’єднання між пристроєм і кінцевою точкою мережі, тож вони швидше реагують, ніж SMS-повідомлення, і їх можна використовувати для інтерактивного спілкування в реальному часі послуги.

Пов'язані

- Як отримати параметри розробника на телефоні Android

- Як увімкнути та вимкнути безпечний режим на телефоні Android

- Як використовувати ChatGPT на телефоні iPhone і Android

Люди, які покладаються на передоплачені телефонні послуги, ймовірно, користувалися послугами USSD, щоб перевірити залишок передплаченого балансу. Наприклад, телефонують користувачі T-Mobile з передоплатою #999# щоб побачити їх баланс. Це USSD. Однак USSD може підтримувати складніші програми, такі як сервіси мобільних платежів — насправді це одна з причин деякі країни, що розвиваються, йдуть далі за мобільними платежами, ніж Північна Америка та Європа. Інші служби мають вбудовані функції соціальних мереж для Twitter, Facebook та інших служб соціальних мереж, хоча вони, як правило, доступні лише на функціональних телефонах на ринках, що розвиваються.

USSD реалізовано в телефонах GSM (стандартні користувачі таких операторів, як AT&T і T-Mobile), але це ні означає, що ви зняли трубку, якщо використовуєте телефон із оператором CDMA, таким як Verizon або Sprint. Багато кодів USSD ініціюють дії на локальному пристрої та виконуються ні потрібен мобільний оператор, який підтримує USSD. Багато телефонів, створених для мереж CDMA, реагуватимуть на ці коди.

USSD за визначенням є неструктурованим, що означає, що телефони не підтримують однакові набори кодів USSD. Різні виробники та оператори мобільного зв’язку здебільшого керувалися власною інтуїцією, розробляючи функції та послуги USSD. Код USSD, який виконує одну дію на телефоні Nokia, може робити щось зовсім інше на телефоні LG — або взагалі нічого. Однак є один код, який часто використовується *#06#, який часто відображає унікальний номер IMEI (міжнародний ідентифікатор мобільного обладнання) пристрою.

Тел: мені розповідь

USSD не є чимось новим і не є новою загрозою для Android. Раві Боргаонкар продемонстрував неймовірно просте поєднання кодів USSD із протоколом URL-адреси «tel:». Ви бачили URL-протоколи в таких речах, як веб-посилання та адреси електронної пошти – це так http: і mailto:, відповідно. Однак існують сотні інших протоколів URL-адрес.

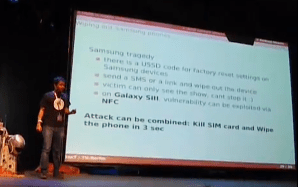

The tel: протокол дозволяє користувачам набирати номер телефону з веб-браузера: тел.: 555-1212 має підключити більшість американців до загальнонаціональної служби довідників, наприклад. Демонстрація Borgaonkar поєднала в собі tel: Схема URL-адреси з певним кодом USSD, який, як ви вже здогадалися, може скинути деякі пристрої Android до заводських налаштувань. Боргаонкар назвав це скидання USSD до заводських налаштувань «трагедією Samsung», частково через те, що реалізація Samsung команди стирання не передбачає жодної взаємодії з користувачем. Деякі інші пристрої мають подібні команди відновлення заводських налаштувань, але принаймні вимагають ручного підтвердження від користувача.

Теоретично все, що зловмиснику потрібно зробити, це вставити шкідливу URL-адресу на веб-сайт, і будь-який вразливий пристрій, який завантажить цю сторінку, буде скинуто до заводських налаштувань. (У деяких випадках це навіть включає знищення SIM-карти.)

Спокусливо подумати, що це просто уразливість вбудованого браузера телефону, але у випадку з Android це справді в стандартному номеронабирачі Android: Borgaonkar також продемонстрував способи скидання USSD за допомогою QR-кодів, WAP Push SMS-повідомлень і (у випадку Galaxy S III) навіть через NFC. Немає необхідності залучати браузер. Будь-яка програма, яка може набрати номер на телефоні Android, потенційно може активувати команду USSD.

Чи не кінець світу?

Уразливість може здатися досить страшною, але Хендрік Пільц і Андреас Маркс з незалежної німецької охоронної фірми АВ-ТЕСТ зауважте, що вразливість, ймовірно, не дуже приваблива для кіберзлочинців.

«Ми вважаємо, що більшість розробників зловмисного програмного забезпечення можуть бути не зацікавлені в використанні вразливості, оскільки не буде сенсу стирати телефон або блокувати користувачів», — йдеться в заяві, надісланій електронною поштою. «Зловмисне програмне забезпечення намагається мовчати у вашій системі, тому ваш мобільний пристрій може бути використаний для якоїсь зловмисної, можливо, злочинної діяльності. Це працюватиме лише з запущеними та робочими системами».

Ваш телефон вразливий?

Наразі було продемонстровано, що лише деякі телефони Samsung мають код USSD, який виконує скидання до заводських налаштувань. Однак це не означає телефони інших виробників не робіть мають схожі коди, які зловмисники можуть використовувати для видалення телефонів, спричинення втрати даних або потенційно навіть реєстрації користувачів для отримання дорогих послуг. Зрештою, це улюблена розвага авторів шкідливих програм для Android.

На жаль, немає надійного способу визначити, чи телефон Android вразливий до атак на основі USSD, але користувачі може перевірити, чи їхні програми дозвону вразливі.

Було підтверджено, що такі пристрої вразливі до набору кодів USSD із веб-сторінки:

- HTC Desire HD

- HTC Desire Z

- HTC Legend

- HTC One W

- HTC One X

- HTC Sensation (XE) (під керуванням Android 4.0.3)

- Huawei Ideos

- Motorola Atrix 4G

- Motorola Milestone

- Motorola Razr (під керуванням Android 2.3.6)

- Samsung Galaxy Ace, Beam і S Advance

- Samsung Galaxy S2

- Samsung Galaxy S3 (під керуванням Android 4.0.4)

Знову ж таки, це робить ні означає, що всі ці пристрої можна стерти через USSD. Наразі було підтверджено, що лише деякі телефони Samsung можна стирати за допомогою команди USSD. Багато інших пристроїв можуть набирати USSD-команди — і навіть є повідомлення, що деякі пристрої під керуванням Symbian і операційної системи bada від Samsung набиратимуть USSD-команди за допомогою tel: URL-адреси.

Borgaonkar запропонував тестову сторінку, яка використовує iframe, щоб спробувати переконати браузер набрати код USSD — у цьому випадку *#06# який відображає a номер IMEI пристрою:

http://www.isk.kth.se/~rbbo/testussd.html

Ділан Рів, який себе назвав гіком, також створив швидку тестову сторінку, яка може виявити, чи обробляє ваш телефонний номер Android коди USSD, використовуючи ті самі *#06# USSD код:

http://dylanreeve.com/phone.php

Однак пан Рів не є експертом із безпеки мобільних пристроїв, і, якби хтось був зловмисником, який хоче використати цю вразливість, злом будь-якої з цих тестових сторінок був би чудовим способом спричинити хаос.

Як захистити себе

Якщо у вас телефон Samsung — Samsung уже випустила оновлення мікропрограми, яке виправляє вразливість. З огляду на те, що вибрані телефони Samsung наразі є єдиними пристроями, чутливими до стирання, ми настійно рекомендуємо власникам Samsung застосувати оновлення.

Оновіть Android — Наразі немає ознак того, що пристрої під керуванням Android 4.1 Jelly Bean чутливі до вразливості USSD. Якщо Jelly Bean став доступним для вашого пристрою, а ви відкладали оновлення, зараз саме час. На жаль, доступність Jelly Bean на підтримуваних пристроях здебільшого залежить від операторів, а оператори мобільного зв’язку, як відомо, повільно сертифікують нове програмне забезпечення для своїх мереж. Багато пристроїв, уразливих до можливих USSD-атак, ніколи не можна буде оновити до Jelly Bean.

Використовуйте альтернативний номеронабирач — Відкрита платформа Android може запропонувати обхідний шлях: замість того, щоб покладатися на вбудований номеронабирач Android, користувачі Android можуть встановити сторонній номеронабирач, який не пропускає USSD-команди. Улюблене безкоштовне DialerOne, який працює з Android 2.0 і новіших версій.

Блокувати tel: URL-адреси — Інший підхід — блокувати обробку tel: URL-адреси. Йорг Восс пропонує безкоштовно NoTelURL який по суті представляє собою номеронабирач: якщо користувачі стикаються з a tel: URL-адресу (через браузер чи сканування коду) їм буде запропоновано вибір програм набору номерів замість негайної обробки.

Резервне копіювання телефону — Само собою зрозуміло, але ви регулярно створюєте резервні копії свого телефону Android (і всіх своїх контактів, фотографій, медіа та даних), чи не так? Незалежно від того, чи ви виконуєте резервне копіювання на локальний ПК, у хмарну службу чи використовуєте іншу схему, регулярно зберігаючи даних у безпечне місце є найкращим захистом у випадку, якщо ваш телефон буде стерто, не кажучи вже про втрату або вкрадені.

Рекомендації редакції

- Як друкувати зі смартфона або планшета Android

- Як знайти завантажені файли на смартфоні iPhone або Android

- Як знайти загублений телефон (поради для iPhone та Android)

- Як завантажити Android 14 на телефон прямо зараз

- Як додати динамічний острів iPhone на свій телефон Android