นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้ค้นพบช่องโหว่แบบ Zero-day ใหม่ที่เกิดขึ้นในเซิร์ฟเวอร์อีเมล Exchange ของ Microsoft และถูกผู้ไม่ประสงค์ดีใช้ประโยชน์แล้ว

ช่องโหว่ที่ยังไม่มีการระบุชื่อได้รับรายละเอียดโดย ผู้จำหน่ายระบบรักษาความปลอดภัยทางไซเบอร์ GTSCแม้ว่าข้อมูลเกี่ยวกับการหาประโยชน์ดังกล่าวยังคงถูกรวบรวมอยู่ก็ตาม ช่องโหว่ดังกล่าวถือเป็นช่องโหว่แบบ “ซีโรเดย์” เนื่องจากมีการเปิดเผยการเข้าถึงข้อบกพร่องของสาธารณะก่อนที่จะมีการเผยแพร่แพตช์

วิดีโอแนะนำ

🚨 มีรายงานว่ามี Zero Day ใหม่อยู่ใน Microsoft Exchange และกำลังถูกนำไปใช้ประโยชน์อย่างแข็งขันในป่า 🚨

ฉันสามารถยืนยันได้ว่าเซิร์ฟเวอร์ Exchange จำนวนมากถูกแบ็คดอร์ – รวมถึง honeypot ด้วย

หัวข้อเพื่อติดตามปัญหาดังต่อไปนี้:

— เควิน โบมอนต์ (@GossiTheDog) 29 กันยายน 2022

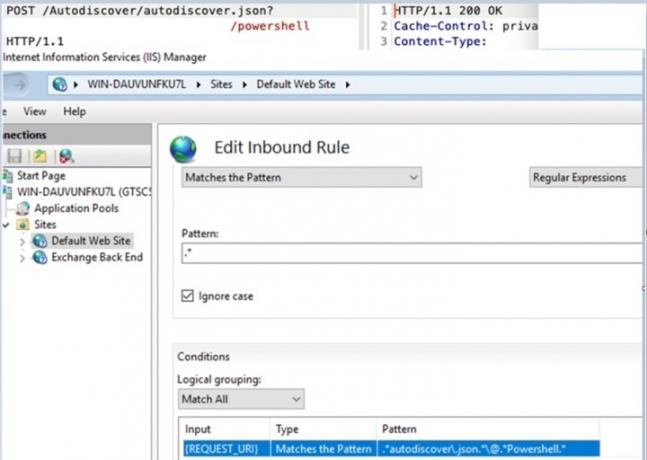

ข่าวช่องโหว่ดังกล่าวถูกส่งไปยัง Microsoft เป็นครั้งแรกผ่านโปรแกรม Zero Day Initiative เมื่อวันพฤหัสบดีที่ 29 กันยายนที่ผ่านมา โดยมีรายละเอียดว่าช่องโหว่ของ มัลแวร์ CVE-2022-41040 และ CVE-2022-41082 “อาจทำให้ผู้โจมตีสามารถดำเนินการประมวลผลโค้ดระยะไกลบนเซิร์ฟเวอร์ Microsoft Exchange ที่ได้รับผลกระทบ” ตาม ถึง เทรนด์ไมโคร.

Microsoft ระบุเมื่อวันศุกร์ว่า "กำลังดำเนินการตามไทม์ไลน์แบบเร่งด่วน" เพื่อแก้ไขช่องโหว่แบบ Zero-day และสร้างแพตช์ อย่างไรก็ตาม นักวิจัย Kevin Beaumont ยืนยันบน Twitter ว่าข้อบกพร่องดังกล่าวถูกใช้โดยผู้เล่นที่ชั่วร้ายเพื่อเข้าถึงส่วนหลังของเซิร์ฟเวอร์ Exchange หลายแห่ง

ด้วยการแสวงหาผลประโยชน์ที่เกิดขึ้นอย่างแพร่หลาย จึงมีโอกาสมากมายสำหรับธุรกิจและหน่วยงานภาครัฐที่จะถูกโจมตีโดยผู้ไม่ประสงค์ดี นี่เป็นเพราะความจริงที่ว่าเซิร์ฟเวอร์ Exchange พึ่งพาอินเทอร์เน็ตและการเชื่อมต่อที่ถูกตัดจะขาดไป ประสิทธิภาพการทำงานสำหรับหลายองค์กร Travis Smith รองประธานฝ่ายวิจัยภัยคุกคามมัลแวร์ที่ Qualys บอก มาตรการ.

แม้จะไม่ทราบรายละเอียดแน่ชัดว่ามัลแวร์ CVE-2022-41040 และ CVE-2022-41082 ทำงานอย่างไรนั้นยังไม่ทราบแน่ชัด นักวิจัยหลายคนตั้งข้อสังเกตถึงความคล้ายคลึงกับช่องโหว่อื่นๆ ซึ่งรวมถึงข้อบกพร่อง Apache Log4j และช่องโหว่ “ProxyShell” ซึ่งทั้งสองอย่างนี้มีการเรียกใช้โค้ดจากระยะไกลเหมือนกัน ที่จริงแล้วนักวิจัยหลายคน เข้าใจผิดถึงช่องโหว่ใหม่ สำหรับ ProxyShell จนกว่าจะเป็นที่แน่ชัดว่าข้อบกพร่องเก่านั้นได้รับการอัปเดตในแพตช์ทั้งหมดแล้ว สิ่งนี้ทำให้ชัดเจนว่า CVE-2022-41040 และ CVE-2022-41082 เป็นช่องโหว่ใหม่ที่ไม่เคยพบเห็นมาก่อน

“ถ้าเป็นเช่นนั้นจริง สิ่งที่บอกคุณก็คือแม้แต่แนวทางปฏิบัติและขั้นตอนด้านความปลอดภัยบางอย่างที่ใช้อยู่ในปัจจุบันก็ยังไม่เพียงพอ พวกเขากลับไปสู่ช่องโหว่โดยธรรมชาติในโค้ดและซอฟต์แวร์ที่เป็นพื้นฐานของสิ่งนี้ ระบบนิเวศไอที” Roger Cressey อดีตสมาชิกฝ่ายความปลอดภัยทางไซเบอร์และการต่อต้านการก่อการร้ายของทำเนียบขาวของคลินตันและบุช กล่าวกับ DigitalTrends

“หากคุณมีตำแหน่งที่โดดเด่นในตลาด คุณจะจบลงเมื่อใดก็ตามที่คุณคิดว่ามีการเอารัดเอาเปรียบ คุณได้แก้ไขแล้ว แต่กลับกลายเป็นว่ามีอย่างอื่นที่เกี่ยวข้องซึ่งปรากฏขึ้นเมื่อคุณคาดหวังน้อยที่สุด มัน. และการแลกเปลี่ยนก็ไม่ใช่สิ่งโปสเตอร์สำหรับสิ่งที่ฉันเรียกว่าเป็นข้อเสนอที่ปลอดภัย” เขากล่าวเสริม

มัลแวร์และช่องโหว่แบบ Zero-day เป็นความจริงที่ค่อนข้างสม่ำเสมอสำหรับบริษัทเทคโนโลยีทั้งหมด อย่างไรก็ตาม Microsoft ได้พัฒนาความสามารถในการระบุและแก้ไขปัญหาได้อย่างสมบูรณ์แบบ และจัดให้มีการแพตช์สำหรับช่องโหว่ภายหลังการโจมตี

ให้เป็นไปตาม แคตตาล็อกช่องโหว่ของ CISA, Microsoft Systems เผชิญกับข้อบกพร่องด้านความปลอดภัยทางไซเบอร์ 238 รายการนับตั้งแต่ต้นปี ซึ่งคิดเป็น 30% ของช่องโหว่ที่ค้นพบทั้งหมด การโจมตีเหล่านี้รวมถึงการโจมตีแบรนด์เทคโนโลยีหลักอื่นๆ เช่น Apple iOS, Google Chrome, Adobe Systems และ Linux และอื่นๆ อีกมากมาย

“มีบริษัทไอทีด้านเทคโนโลยีจำนวนมากที่มีเวลาเป็นศูนย์ซึ่งถูกค้นพบและถูกโจมตีโดยฝ่ายตรงข้าม ปัญหาคือ Microsoft ประสบความสำเร็จอย่างมากในการครองตลาดเมื่อครั้งนั้น มีการค้นพบช่องโหว่ ซึ่งมีผลกระทบแบบเรียงซ้อนในแง่ของขนาดและการเข้าถึง ใหญ่อย่างไม่น่าเชื่อ ดังนั้นเมื่อ Microsoft จาม โลกของโครงสร้างพื้นฐานที่สำคัญจะป่วยหนักและดูเหมือนว่าจะเป็นกระบวนการที่เกิดซ้ำที่นี่” Cressey กล่าว

ช่องโหว่แบบ Zero-day อย่างหนึ่งนั้น ได้รับการแก้ไขแล้ว เมื่อต้นปีที่ผ่านมาคือ Follina (CVE-2022-30190) ซึ่งให้แฮกเกอร์เข้าถึง Microsoft Support Diagnostic Tool (MSDT) เครื่องมือนี้มักเกี่ยวข้องกับ Microsoft Office และ Microsoft Word แฮกเกอร์เคยเป็น สามารถใช้ประโยชน์จากมันได้ เพื่อเข้าถึงส่วนหลังของคอมพิวเตอร์ ให้สิทธิ์ในการติดตั้งโปรแกรม สร้างบัญชีผู้ใช้ใหม่ และจัดการข้อมูลบนอุปกรณ์

เรื่องราวในช่วงแรกของการมีอยู่ของช่องโหว่ได้รับการแก้ไขด้วยวิธีแก้ไขปัญหาชั่วคราว อย่างไรก็ตาม Microsoft ได้เข้ามาแก้ไขซอฟต์แวร์อย่างถาวรเมื่อแฮกเกอร์เริ่มใช้ข้อมูลที่รวบรวมได้เพื่อกำหนดเป้าหมายไปยังชาวทิเบตพลัดถิ่น รวมถึงสหรัฐอเมริกาและสหภาพยุโรป เจ้าหน้าที่รัฐบาล.

คำแนะนำของบรรณาธิการ

- อัปเดต Windows ทันที — Microsoft เพิ่งแก้ไขช่องโหว่ที่เป็นอันตรายหลายประการ

- Google Chrome ติดอันดับเบราว์เซอร์ที่มีช่องโหว่มากที่สุด

- นี่คือเหตุผลที่คุณต้องอัปเดต Google Chrome ของคุณทันที

- ช่องโหว่นี้ทำให้แฮกเกอร์สามารถเข้าถึงทุกแง่มุมของ Mac ของคุณได้

- Microsoft Edge ประสบปัญหาด้านความปลอดภัยร้ายแรงแบบเดียวกับที่เกิดกับ Chrome

อัพเกรดไลฟ์สไตล์ของคุณDigital Trends ช่วยให้ผู้อ่านติดตามโลกแห่งเทคโนโลยีที่เปลี่ยนแปลงไปอย่างรวดเร็วด้วยข่าวสารล่าสุด รีวิวผลิตภัณฑ์สนุกๆ บทบรรณาธิการที่เจาะลึก และการแอบดูที่ไม่ซ้ำใคร