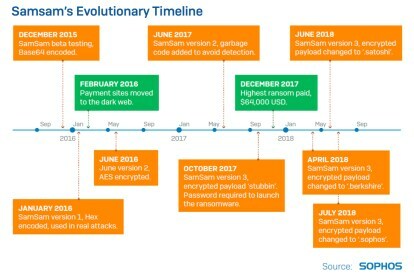

Säkerhetsföretaget Sophos rapporterar att SamSam ransomware har gjort mer ekonomisk skada än tidigare trott och genererat 5,9 miljoner dollar från offer sedan den ursprungligen dök upp i december 2015. Sophos säger att hackare använder SamSam i attacker ungefär en gång om dagen, men den typiska webbsurfaren kommer förmodligen aldrig att uppleva förödelsen med tanke på SamSams målgrupp.

Den enda uppgiften med ransomware är att hålla en PC som gisslan genom att kryptera dess data. Mot en avgift kommer hackare att släppa dessa uppgifter. Ransomware används vanligtvis i oriktade e-postspamkampanjer där mottagare klickar på en bilaga eller länk som installerar ransomware på sin dator. Dessa kampanjer riktar sig vanligtvis inte till specifika personer utan svämmar över hundratusentals individers inkorgar.

Rekommenderade videor

Enligt Sophos är SamSam annorlunda. Det används inte i en utbredd skräppostkampanj som försöker fånga potentiella offer. Istället bryter en enda hackare eller ett team av individer in i ett nätverk, skannar nätverket och kör sedan ransomware manuellt. De är skräddarsydda attacker för att maximera skadan och generera lösensummor med höga dollar.

"Det kanske mest iögonfallande är dock ny information om hur det sprider sig", rapporterar säkerhetsföretaget. "Till skillnad från WannaCry, som utnyttjade en mjukvarusårbarhet för att kopiera sig själv till nya maskiner, är SamSam faktiskt distribueras till datorer i offrets nätverk på samma sätt och med samma verktyg som legitim programvara applikationer.”

Ursprungligen trodde man att SamSam enbart användes för att enbart attackera sjukvård, myndigheter och utbildningsorganisationer. Men en djupare undersökning avslöjar att företag inom den privata sektorn faktiskt har tagit på sig bördan av attackerna men bara är ovilliga att träda fram för att avslöja sina tvångsbetalningar.

Som sagt, företag i den privata sektorn står för 50 procent av de kända attackerna följt av sjukvård (26 procent), statliga (13 procent) och utbildningsinstitutioner (11 procent).

Ett diagram som bifogas rapporten visar att 74 procent av offerorganisationerna som identifierats av Sophos bor i USA. Storbritannien ligger efter med åtta procent följt av Belgien, Kanada och Australien, medan andra länder som Danmark, Estland, Nederländerna och Indien är en procent. Det finns andra offer och länder som Sophos ännu inte har identifierat.

Hela problemet med ransomware verkar bero på svaga lösenord. Hackare får tillgång till nätverk genom Remote Access Protocol som vanligtvis tillåter chefer och arbetare att få åtkomst till nätverket på distans från en PC när de är hemma eller under en affärsresa. Hackare använder programvara för att gissa dessa svaga lösenord och infiltrera nätverket.

Men till skillnad från Vill gråta och Inte Petya, hackare släpper inte lös en mask som kryper genom nätverket och infekterar varje dator. Istället slår de kontinuerligt nätverkets försvar tills de tar sig runt vägspärrarna och hämtar åtkomsten de vill ha - eller startas från nätverket. Därifrån går de från PC till PC.

Om attacken lyckas väntar hackare för att se om offren betalar via en webbplats som publiceras på den mörka webben. Lösenpengarna har ökat över tiden, hävdar Sophos, till cirka 50 000 dollar. Oriktade ransomware-attacker som spamkampanjer genererar vanligtvis bara tresiffriga lösensummor.

Uppgradera din livsstilDigitala trender hjälper läsare att hålla koll på den snabba teknikvärlden med alla de senaste nyheterna, roliga produktrecensioner, insiktsfulla redaktioner och unika smygtittar.