De hästkapplöpning mellan AMD och Intel är kul att följa, men när det kommer till säkerhet är det mycket mer på spel än framerates i spel. Där skymtar en spöklik uppenbarelse som är lätt att glömma. Spekulativa avrättningsexploater som Spectre och dess varianter, samt ZombieLoad och ett antal andra sidokanalattacker är fortfarande lika skrämmande som någonsin.

Innehåll

- Kämpade från dag ett

- Priset på säkerhet

- Var inte rädd. Var hänsynsfull

Intel har sett huvuddelen av skulden för sårbarheten, men AMD-processorer är inte heller gratis. Långt ifrån.

Rekommenderade videor

Båda företagen har tvingats implementera förmildrande korrigeringar och hårdvarukorrigeringar för att se till att användarna förblir säkra från dessa potentiellt otäcka bedrifter. Men med allt som har gjorts, vilket är det säkrare och säkrare alternativet för 2019: Intel eller AMD?

Kämpade från dag ett

De allra första bedrifterna som avslöjades under det senaste och ett halvt smärtsamma året av buggavslöjanden var Spectre och dess variant, Meltdown. Men där mycket av AMD: s bakkatalog påverkades enbart av Spectre, var Intel-chips som släpptes så långt tillbaka som 2008 sårbara för båda. Andra bedrifter som skulle komma i dagen under månaderna som följde, inklusive Foreshadow, Lazy FPU, Spoiler och MDS, var alla genomförbara attackvektorer på Intel-processorer, men inte på AMD: er.

Till Intels förtjänst har det kämpat den goda kampen för sina användare sedan dessa bedrifter uppdagades och släppte mikrokodfixar och begränsningar genom programvarupartner som Apple och Microsoft, som till stor del gör dessa exploateringsvägar överflödig.

Förstå Spectre och Meltdown

Intel har också börjat implementera mycket mer permanenta hårdvarufixar till några av dessa exploateringar i sina senaste processorer. Dessa korrigeringar fungerar oberoende av mikrokod- och mjukvaruuppdateringar och gör utvalda processorer säkra och skyddade från just dessa attacker i kraft av sin design. Det här är produkter som inte har samma brister som tidigare processorer och representerar den bästa ansträngningen hittills för att stoppa attacker som Spectre i dess spår.

Intel började implementera hårdvarufixar i sina chips med lanseringen av åttonde generationens Whiskey Lake-U-processorer, inklusive Core i7-8665U, i7-8565U och i5-8365U, som är skyddade mot Meltdown, Foreshadow och RIDL tack vare hårdvara ändringar.

Det är tröstande att veta att Intel designar sina framtida produkter med säkerhet i åtanke.

Ytterligare korrigeringar kommer att komma ner i röret med den gradvisa spridningen av 10nm Ice Lake mobila processorer under resten av året.

I en diskussion med Digital Trends gjorde Intel klart att det inte finns någon väsentlig skillnad i säkerhet mellan mikrokod-/programvarufixarna och hårdvarubegränsningarna.

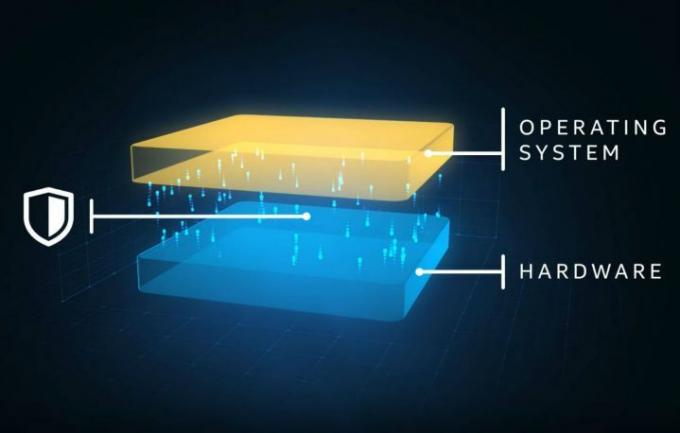

Men det är viktigt att notera att slutanvändaren inte behöver vidta några åtgärder för att skyddas av hårdvarufixar. Där operativsystem- eller programuppdateringar krävs finns det en chans att de inte installeras och det kan göra användarna sårbara.

Den enda strategi som Intel har formulerat driver problemet vidare till programvaran på ett sätt som mjukvaruutvecklarna inte är utrustade för att hantera.

Hårdvarufixar är en mycket mer permanent lösning på problemet och enligt Intel kommer "Framtida Intel-processorer att inkludera hårdvarubegränsningar som tar itu med kända sårbarheter." Det är tröstande att veta att Intel designar sina framtida produkter med säkerhet i åtanke, men dessa hårdvarufixar kommer inte att vara uttömmande.

Som Paul Kocher, senior teknikrådgivare på Rambus, sa till Digital Trends tidigare i år, "När du har att göra med den mest grundläggande varianten av Spectre, den enda strategi som Intel har artikulerat driver problemet vidare till programvaran på ett sätt som mjukvaruutvecklarna inte är utrustade med hantera […] Den föreslagna lösningen är allt du har en villkorlig gren, så en "om"-sats i ett program, som kan leda till problem om det var felaktigt förutspått. Du ska lägga en instruktion som heter "L Fence! i. Även med den nya designen måste insättningen av L Fence stoppa spekulationer från att förekomma och det har en inverkan på prestanda."

Även om det inte är lika påverkat som Intel, kommer AMD också med hårdvarufixar på sin nya generations hårdvara. Dess Ryzen 3000-processorer har alla hårdvarufixar för Spectre och Spectre V4, tillsammans med operativsystemskydd.

Priset på säkerhet

Hårdvarufixar är inte bara viktiga eftersom de ser till att alla med det chippet har samma rättelser ur lådan, men eftersom hårdvarufixar inte har samma prestandaförluster som en del av programvaran plåster. I vissa fall måste de effektivt stänga av viktiga funktioner för att skydda mot vissa attacker.

Även om det inte är direkt jämförbart med begränsningens effekter på Windows-datorer, har Phoronix genomfört omfattande tester om hur de har påverkat Linux-plattformen. Den noterar en märkbar nedgång i prestanda i en mängd olika tester. I de fall där hypertrådning stängdes av helt, vilket företag som Apple och Google rekommenderar, det var en genomsnittlig nedgång på 25 procent i övergripande prestanda.

AMD var inte immun mot prestandaförlust med mjukvarubegränsning på plats. Phoronix test noterade en minskning med några procent i de flesta fall, även om de vanligtvis var mycket mindre påverkande än Intels. Det var sant i den senaste testomgången med Ryzen 3000-processorer också, där Intel-chips startade snabbare i vissa fall men blev märkbart långsammare efter mildring.

När vi kontaktade Intel för att diskutera prestandaträffen från dess exploateringsbegränsningar, tonade det ner effekten och antydde att "Allmänt sett, medan prestandapåverkan har observerats på utvalda datacenterarbetsbelastningar, är effekten av dessa korrigeringar för den genomsnittliga konsumenten minimal."

Det pekade också på en rapport från säkerhetsbloggen, The Daily Swig, som samlade ett antal uttalanden om prestationsträffen från Spectre variant mitigations. Resultaten var mestadels positiva på Intel-fronten, med ett antal av Swigs källor som tydde på att effekten på slutanvändarna var minimal. Det visade dock att vissa tester i vissa fall, särskilt i datacenter och molnservrar, såg en effekt på 10-15 procent från korrigeringarna.

Den större oro är att enhetstillverkare inte kommer att implementera begränsningarna av rädsla för att deras enhet verkar mindre kapabel än konkurrenterna.

Lika mycket som det är en besvikelse att förlora prestanda på en processor, desto större oro är den enheten tillverkare kommer inte att implementera begränsningarna av rädsla för att deras enhet verkar mindre kapabel än konkurrens. Intel har gjort patchar till en valfri implementering för enhetstillverkare och slutanvändare. Det är något som Linux-skapare, Linus Torvalds, var starkt kritisk till i början av 2018.

När vi frågade Intel om denna praxis skulle fortsätta framåt, föreslog den att den inte skulle kräva säkerhetskorrigeringar för sina partners, men att "Som alltid uppmuntrar Intel alla datoranvändare att se till att de håller sina system uppdaterade, eftersom det är ett av de bästa sätten att stanna skyddad."

Att få någon att göra det, oavsett om det är en smartphone eller en bärbar dator, är något som många företag kämpar med, även om det är det ett av de viktigaste sätten att hålla dina enheter säkra från hackare och allmän skadlig programvara. Så det faktum att just dessa patchar kan orsaka prestandanedgångar gör det ännu svårare att sälja. Speciellt eftersom det finns väldigt lite bevis som tyder på att spekulativa avrättningsattacker faktiskt har ägt rum i det vilda.

I vår diskussion med Intel om ärendet tonade den återigen ned allvaret i dessa exploateringsvägar, och sa att "Exploatering av spekulativ avrättning Sidokanalssårbarheter utanför en laboratoriemiljö är extremt komplexa i förhållande till andra metoder som angripare har förfogande."

Det pekade också på en Virginia Tech-studie från 2019 som visade hur i genomsnitt bara 5,5 procent av upptäckta sårbarheter användes aktivt i naturen.

Var inte rädd. Var hänsynsfull

Så mycket Spectre och dess liknande är skrämmande, bör Intels påståenden dämpa den rädslan. Spectre är osannolikt att ha utnyttjats i det vilda, än så länge. Det är också troligt att alla som vill hacka just ditt system kommer att använda andra metoder innan de ens överväger en attackväg som Spectre och dess varianter. Det finns bara mycket enklare sätt att göra det på. Inte minst bara att ringa dig och försöka social ingenjör du att ge upp din privata information.

Men det betyder inte att vi inte bör ta hänsyn till vår oro för Spectre när det gäller att köpa ny hårdvara. Faktum kvarstår att Intels hårdvara är mer mottaglig än AMDs, helt enkelt för att det finns ett större antal potentiella exploateringsvägar på Intel-processorer och mer beroende av programvarukorrigeringar som kan ha varit eller inte genomförs.

Nyare hårdvara från båda företagen är säkrare och mindre påverkad av begränsningar än äldre chips. Du hittar fler hårdvarufixar i både de senaste Ryzen 3000-seriens processorer och Intels 9:e generations chips. Ice Lake lovar allt större antal korrigeringar och Intels ryktade Comet Lake S-chips 2020 kommer utan tvekan att innehålla ytterligare korrigeringar.

Om du är orolig för Spectre är det definitivt värt att överväga att uppgradera din processor till någon av de senaste generationernas chips från Intel och AMD. Om du är särskilt orolig eller inte vill oroa dig för programvarukorrigeringar, så påverkas AMD-processorer mindre av dessa attacker.

För tillfället är det osannolikt att det kommer att vara mycket av en verklig världspåverkan för den genomsnittliga personen när det kommer till dessa typer av buggar.

Det är också värt att påpeka att de flesta experter vi har pratat med tror att vi inte har sett den sista av dessa typer av bedrifter, med fler potentiellt på gång. Det vill säga tills Intel och dess samtida utvecklar en ny, förebyggande strategi — sidkanske som en säkra kärnan precis på tärningen. Dessa potentiella nya, oupptäckta exploateringar kan också leda till ytterligare prestandaförsämring på befintlig hårdvara.

Allt detta är bara spekulationer; kanske ett lämpligt sätt att se på framtiden för en spekulativ avrättningsbugg. För tillfället är det osannolikt att det kommer att vara mycket av en verklig världspåverkan för den genomsnittliga personen när det kommer till dessa typer av buggar. Men om du måste välja en vinnare när det gäller säkerhet och prestanda, går det inte att förneka att AMD-hårdvaran för närvarande har ledningen. Intels hårdvara är fortfarande bra på så många sätt, men det här är en där dess styrkor vänds mot den.

Redaktörens rekommendationer

- AMD: s kommande Ryzen 5 5600X3D kan helt avsätta Intel i budgetbyggen

- Asus kämpar för att rädda ansiktet efter en enorm AMD Ryzen-kontrovers

- Nvidias upprörande prisstrategi är exakt varför vi behöver AMD och Intel

- AMD förlorar AI-striden, och det är dags att det börjar oroa sig

- AMD: s Ryzen 9 7950X3D-prissättning håller pressen på Intel