Истраживачи сајбер безбедности открили су нову рањивост нултог дана која се појавила на Мицрософт Екцханге серверима е-поште и коју су лоши актери већ искористили.

Рањивост која тек треба да буде именована је детаљно описана од стране добављач сајбер безбедности ГТСЦ, иако се информације о експлоатацији и даље прикупљају. Сматра се рањивошћу „нултог дана“ због чињенице да је јавни приступ грешци био очигледан пре него што је закрпа могла да буде доступна.

Препоручени видео снимци

🚨 Појављују се извештаји да постоји нови нулти дан у Мицрософт Екцханге-у и да се активно експлоатише у дивљини 🚨

Могу да потврдим да је значајан број Екцханге сервера био затворен – укључујући и хонеипот.

Нит за праћење проблема следи:

— Кевин Беаумонт (@ГоссиТхеДог) 29. септембра 2022. године

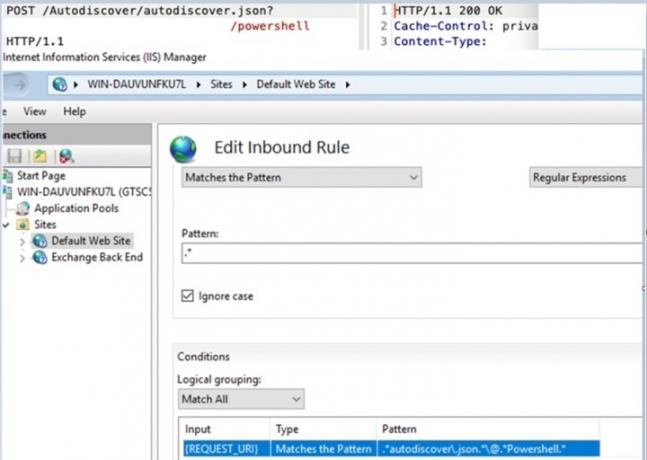

Вести о рањивости су први пут достављене Мицрософт-у кроз програм Зеро Даи Инитиативе прошлог четвртка, 29. септембра, са детаљима да су експлоатације злонамерни софтвер ЦВЕ-2022-41040 и ЦВЕ-2022-41082 „могао би дозволити нападачу могућност да изврши даљинско извршавање кода на погођеним серверима Мицрософт Екцханге-а,“ до

Тренд Мицро.Мицрософт је у петак изјавио да „ради на убрзаној временској линији“ да би се решила рањивост нултог дана и направила закрпа. Међутим, истраживач Кевин Беаумонт потврдио је на Твитеру да су ту грешку користили подли играчи да би добили приступ позадинским деловима неколико Екцханге сервера.

Са експлоатацијом која је већ у дивљини, постоје бројне могућности да предузећа и владина тела буду нападнута од стране лоших актера. То је због чињенице да се Екцханге сервери ослањају на интернет и да би прекид везе прекинут продуктивност за многе организације, Травис Смитх, потпредседник истраживања претњи од малвера у Куалису, рекао Протокол.

Иако детаљи о томе како тачно функционишу ЦВЕ-2022-41040 и ЦВЕ-2022-41082 малвер нису познати, неколико истраживача је приметило сличности са другим рањивостима. Ово укључује Апацхе Лог4ј недостатак и „ПрокиСхелл“ рањивост, којима је заједничко даљинско извршавање кода. У ствари, неколико истраживача погрешио нову рањивост за ПрокиСхелл све док није постало јасно да је стара мана ажурирана на свим њеним закрпама. Ово је јасно показало да су ЦВЕ-2022-41040 и ЦВЕ-2022-41082 потпуно нове, никада раније виђене рањивости.

„Ако је то тачно, оно што вам говори је да су чак и неке од безбедносних пракси и процедура које се користе данас недостатне. Они се враћају на инхерентне рањивости у коду и софтверу који су темељ за ово ИТ екосистем“, Роџер Креси, бивши члан одељења за сајбер безбедност и борбу против тероризма за Беле куће Клинтонове и Буша, рекао је за ДигиталТрендс.

„Ако имате доминантну позицију на тржишту, онда завршите кад год постоји експлоатација за коју мислите решили сте, али испоставило се да постоје и други повезани са тим који се појављују када најмање очекујете то. А размена није баш оно што бих назвао сигурном, сигурном понудом“, додао је он.

Малвер и рањивости нултог дана су прилично конзистентна реалност за све технолошке компаније. Међутим, Мицрософт је усавршио своју способност да идентификује и отклони проблеме и учини доступним закрпе за рањивости након напада.

Према ЦИСА каталог рањивости, Мицрософт Системс је од почетка године био изложен 238 недостатака у сајбер безбедности, што чини 30% свих откривених рањивости. Ови напади укључују оне против других великих технолошких брендова, укључујући Аппле иОС, Гоогле Цхроме, Адобе Системс и Линук, између многих других.

„Постоји много технолошких ИТ компанија које имају нула дана који су откривени и искоришћени од стране противника. Проблем је што је Мицрософт био толико успешан у доминацији на тржишту да када је њихов рањивости су откривене, каскадни утицај који има у смислу обима и досега је невероватно велики. И тако, када Мицрософт кихне, свет критичне инфраструктуре се јако прехлади и чини се да се то овде процес понавља“, рекао је Креси.

Једна таква рањивост нултог дана која било решено раније ове године био је Фоллина (ЦВЕ-2022-30190), који је хакерима омогућио приступ дијагностичком алату за подршку Мицрософт-а (МСДТ). Овај алат се обично повезује са Мицрософт Оффице-ом и Мицрософт Ворд-ом. Хакери су били у стању да га искористи да добију приступ позадини рачунара, дајући им дозволу да инсталирају програме, креирају нове корисничке налоге и манипулишу подацима на уређају.

Рани извештаји о постојању рањивости отклоњени су заобилазним решењима. Међутим, Мицрософт је ушао са трајном исправком софтвера када су хакери почели да користе информације које су прикупили да циљају тибетанску дијаспору и САД и ЕУ. владине агенције.

Препоруке уредника

- Ажурирајте Виндовс одмах — Мицрософт је управо поправио неколико опасних експлоатација

- Гоогле Цхроме је на врху ове листе најрањивијих прегледача

- Ево зашто морате одмах да ажурирате свој Гоогле Цхроме

- Ова рањивост је омогућила хакерима да приступе сваком аспекту вашег Мац-а

- Мицрософт Едге је погођен истом озбиљном безбедносном грешком која је мучила Цхроме

Надоградите свој животни стилДигитални трендови помажу читаоцима да прате убрзани свет технологије са свим најновијим вестима, забавним рецензијама производа, проницљивим уводницима и јединственим кратким прегледима.