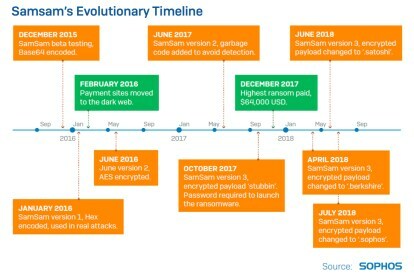

Varnostno podjetje Sophos poroča da je izsiljevalska programska oprema SamSam povzročila večjo finančno škodo, kot se je prej domnevalo, saj je žrtvam ustvarila 5,9 milijona dolarjev, odkar se je prvotno pojavila decembra 2015. Sophos pravi, da hekerji uporabljajo SamSam za napade približno enkrat na dan, vendar tipičen spletni deskar verjetno nikoli ne bo doživel takšnega uničenja glede na SamSamovo ciljno skupino.

Edina naloga izsiljevalske programske opreme je, da računalnik zadrži kot talca s šifriranjem njegovih podatkov. Za plačilo bodo hekerji izdali te podatke. Izsiljevalska programska oprema se običajno uporablja v neciljanih e-poštnih kampanjah z vsiljeno pošto, kjer prejemniki kliknejo priponko ali povezavo, ki namesti izsiljevalsko programsko opremo na njihov računalnik. Te akcije običajno ne ciljajo na določene ljudi, ampak preplavijo mape »Prejeto« na sto tisoče posameznikov.

Priporočeni videoposnetki

Po Sophosu je SamSam drugačen. Ne uporablja se v široko razširjeni kampanji z neželeno pošto, ki želi privabiti potencialne žrtve. Namesto tega en heker ali skupina posameznikov vdre v omrežje, pregleda omrežje in nato ročno zažene izsiljevalsko programsko opremo. So prilagojeni napadi za povečanje škode in ustvarjanje visokih odkupnin.

"Morda najbolj padejo v oči nove informacije o tem, kako se širi," poroča varnostno podjetje. »Za razliko od WannaCry, ki je izkoristil ranljivost programske opreme, da bi se kopiral na nove stroje, je SamSam dejansko nameščena v računalnike v omrežju žrtve na enak način in z enakimi orodji kot zakonita programska oprema aplikacije."

Prvotno je veljalo, da se SamSam uporablja samo za napad na zdravstvene, vladne in izobraževalne organizacije. Toda globlja preiskava razkrije, da so podjetja v zasebnem sektorju dejansko prevzela glavno breme napadov, vendar preprosto niso pripravljena razkriti svojih prisilnih plačil.

Kljub temu podjetja v zasebnem sektorju predstavljajo 50 odstotkov znanih napadov, sledijo zdravstvene ustanove (26 odstotkov), vladne ustanove (13 odstotkov) in izobraževalne ustanove (11 odstotkov).

Tabela, ki je priložena poročilu, kaže, da 74 odstotkov organizacij žrtev, ki jih je identificiral Sophos, prebivajo v Združenih državah. Združeno kraljestvo zaostaja z osmimi odstotki, sledijo Belgija, Kanada in Avstralija, druge države, kot so Danska, Estonija, Nizozemska in Indija, pa en odstotek. Obstajajo še druge žrtve in države, ki jih Sophos še ni identificiral.

Zdi se, da celotna težava z izsiljevalsko programsko opremo izvira iz šibkih gesel. Hekerji pridobijo dostop do omrežij prek protokola za oddaljeni dostop, ki vodstvenim delavcem običajno omogoča dostop do omrežja na daljavo iz osebnega računalnika, ko so doma ali med službenim potovanjem. Hekerji uporabljajo programsko opremo, da uganejo ta šibka gesla in se infiltrirajo v omrežje.

Ampak za razliko od WannaCry in NePetya, hekerji ne spustijo črva, ki se plazi po omrežju in okuži vsak računalnik. Namesto tega nenehno uničujejo obrambo omrežja, dokler ne zaobidejo cestnih zapor in pridobijo želenega dostopa - ali pa se zaženejo iz omrežja. Od tam se premikajo iz računalnika v računalnik.

Če je napad uspešen, hekerji počakajo, da vidijo, ali žrtve izvedejo plačilo prek spletnega mesta, objavljenega v temnem spletu. Odkupnine so se sčasoma povečale, trdi Sophos, na okoli 50.000 $. Neciljani napadi z izsiljevalsko programsko opremo, kot so kampanje z neželeno pošto, običajno ustvarijo le trimestne odkupnine.

Nadgradite svoj življenjski slogDigitalni trendi pomagajo bralcem slediti hitremu svetu tehnologije z vsemi najnovejšimi novicami, zabavnimi ocenami izdelkov, pronicljivimi uvodniki in enkratnimi vpogledi v vsebine.