Raziskovalci kibernetske varnosti so odkrili novo ranljivost zero-day, ki se je pojavila v Microsoftovih e-poštnih strežnikih Exchange in so jo slabi akterji že izkoristili.

Ranljivost, ki še ni imenovana, je podrobno opisal prodajalec kibernetske varnosti GTSC, čeprav se informacije o izkoriščanju še vedno zbirajo. Šteje se za ranljivost »ničelnega dne« zaradi dejstva, da je bil javni dostop do napake očiten, preden je bil popravek na voljo.

Priporočeni videoposnetki

🚨 Pojavljajo se poročila, da v Microsoft Exchange obstaja nov ničelni dan, ki se aktivno izkorišča v naravi 🚨

Lahko potrdim, da je bilo veliko število strežnikov Exchange zaprtih za zakulisje – vključno s honeypotom.

Nit za sledenje težave je naslednja:

— Kevin Beaumont (@GossiTheDog) 29. september 2022

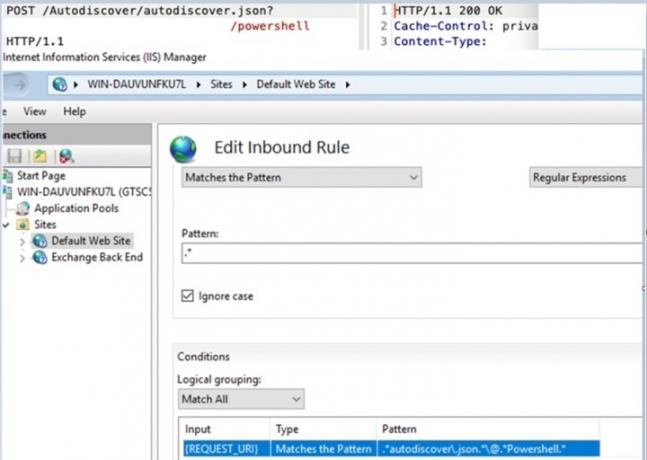

Novica o ranljivosti je bila prvič poslana Microsoftu prek njegovega programa Zero Day Initiative prejšnji četrtek, 29. septembra, s podrobnostmi, da so izkoriščanja zlonamerna programska oprema CVE-2022-41040 in CVE-2022-41082 "bi lahko napadalcu omogočila izvedbo oddaljenega izvajanja kode na prizadetih strežnikih Microsoft Exchange," do

Trend Micro.Microsoft je v petek izjavil, da "dela na pospešeni časovnici", da bi obravnaval ranljivost ničelnega dne in ustvaril popravek. Vendar je raziskovalec Kevin Beaumont na Twitterju potrdil, da so zlobni igralci uporabili napako za dostop do ozadja več strežnikov Exchange.

Ker je izkoriščanje že v divjini, obstaja veliko priložnosti za podjetja in vladne subjekte, da jih napadejo slabi akterji. To je posledica dejstva, da se strežniki Exchange zanašajo na internet in bi prekinitev povezav prekinila produktivnost za številne organizacije, Travis Smith, podpredsednik raziskave groženj zlonamerne programske opreme pri Qualys, povedal Protokol.

Medtem ko podrobnosti o tem, kako natančno delujeta zlonamerna programska oprema CVE-2022-41040 in CVE-2022-41082, niso znane, je več raziskovalcev opazilo podobnosti z drugimi ranljivostmi. Ti vključujejo napako Apache Log4j in ranljivost »ProxyShell«, ki jima je skupno oddaljeno izvajanje kode. Pravzaprav več raziskovalcev zamenjal novo ranljivost za ProxyShell, dokler ni postalo jasno, da je stara napaka posodobljena na vseh njegovih popravkih. To je jasno pokazalo, da sta CVE-2022-41040 in CVE-2022-41082 popolnoma novi, še nikoli prej videni ranljivosti.

»Če je to res, vam to pove, da so celo nekatere varnostne prakse in postopki, ki se uporabljajo danes, pomanjkljivi. Vrnejo se k inherentnim ranljivostim v kodi in programski opremi, ki so temelj tega IT ekosistem,« Roger Cressey, nekdanji član oddelka za kibernetsko varnost in boj proti terorizmu v Beli hiši Clinton in Bush, je povedal za DigitalTrends.

»Če imate prevladujoč položaj na trgu, potem na koncu pride do izkoriščanja, kot mislite ste rešili, vendar se je izkazalo, da so s tem povezani še drugi, ki se pojavijo, ko najmanj pričakujete to. In izmenjava ni ravno poster za to, čemur bi rekel varna, varna ponudba,« je dodal.

Zlonamerna programska oprema in ranljivosti ničelnega dne so dokaj dosledna realnost za vsa tehnološka podjetja. Vendar je Microsoft izpopolnil svojo sposobnost prepoznavanja in odpravljanja težav ter dal na voljo popravke za ranljivosti po napadu.

Glede na Katalog ranljivosti CISA, Microsoft Systems je bil od začetka leta izpostavljen 238 kibernetskim varnostnim pomanjkljivostim, kar predstavlja 30 % vseh odkritih ranljivosti. Ti napadi vključujejo napade na druge glavne tehnološke blagovne znamke, vključno z Apple iOS, Google Chrome, Adobe Systems in Linux, med mnogimi drugimi.

»Obstaja veliko tehnoloških IT podjetij, ki nimajo nič dni, ki jih odkrijejo in izkoriščajo nasprotniki. Težava je v tem, da je bil Microsoft tako uspešen pri prevladi na trgu, da ko je njihov odkrijejo ranljivosti, je kaskadni učinek, ki ga ima v smislu obsega in dosega neverjetno velik. In ko Microsoft kihne, se svet kritične infrastrukture hudo prehladi in zdi se, da se to pri nas ponavlja,« je dejal Cressey.

Ena taka ranljivost ničelnega dne, ki je bilo rešeno v začetku tega leta je bil Follina (CVE-2022-30190), ki je hekerjem omogočil dostop do Microsoftovega diagnostičnega orodja za podporo (MSDT). To orodje je običajno povezano z Microsoft Office in Microsoft Word. Hekerji so bili ga lahko izkoristijo da pridobijo dostop do ozadja računalnika in jim podelijo dovoljenje za namestitev programov, ustvarjanje novih uporabniških računov in manipuliranje s podatki v napravi.

Zgodnje navedbe o obstoju ranljivosti so bile odpravljene z rešitvami. Vendar je Microsoft posegel s trajnim popravkom programske opreme, ko so hekerji začeli uporabljati informacije, ki so jih zbrali, za ciljanje na tibetansko diasporo ter ZDA in EU. vladne agencije.

Priporočila urednikov

- Posodobite Windows zdaj — Microsoft je pravkar odpravil več nevarnih izkoriščanj

- Google Chrome je na vrhu seznama najbolj ranljivih brskalnikov

- Tukaj je razlog, zakaj morate takoj posodobiti Google Chrome

- Ta ranljivost je hekerjem omogočila dostop do vseh vidikov vašega računalnika Mac

- Microsoft Edge se sooča z enako resno varnostno napako, kot je pestila Chrome

Nadgradite svoj življenjski slogDigitalni trendi bralcem pomagajo slediti hitremu svetu tehnologije z vsemi najnovejšimi novicami, zabavnimi ocenami izdelkov, pronicljivimi uvodniki in enkratnimi vpogledi v vsebine.