Ekosystém Androidu sa včera otriasol odhalením, že jednoduché odkazy – niečo, čo môžete jednoducho otvoriť online – môžu spustiť úplné vymazanie niektorých zariadení so systémom Android. Výskumník Ravi Borgaonkar odhalil exploit a (samozrejme) zariadenie, ktoré upútalo všetku pozornosť, bol najpredávanejší Samsung Galaxy S III. Samsung má už vydal opravu na zraniteľnosť. Ukázalo sa však, že mnohé ďalšie telefóny s Androidom sú zjavne zraniteľné voči rovnakému zneužitiu. Koreň problému spočíva v štandardnom vytáčaní systému Android; aj keď spoločnosť Google opravila problém pred mesiacmi, táto oprava sa možno nedostala do súčasných zariadení so systémom Android a mnohé z nich ju nikdy nedostanú.

Je tu dôvod na obavy, ale nie vyslovenú paniku. Tu je návod, ako exploit funguje, a niekoľko tipov, ako sa môžu používatelia systému Android chrániť.

Odporúčané videá

čo je USSD?

Nový exploit pre Android sa spolieha na protokol zabudovaný do väčšiny telefónov nazývaný USSD alebo neštruktúrované doplnkové servisné údaje. Predstavte si USSD trochu ako protokol na odosielanie textových správ, ale namiesto toho, aby sa používal na prenos krátkych správ medzi nimi používateľom telefónov, má umožniť výrobcom zariadení aj mobilným operátorom vytvárať doplnkové služby pre ich telefóny a siete. Rovnako ako textové správy, správy USSD sú krátke (do 182 znakov), ale na rozdiel od textových správ môžu v skutočnosti otvoriť obojsmernú sieť spojenie medzi zariadením a koncovým bodom siete, takže reagujú lepšie ako správy SMS a možno ich použiť na interaktívne služby.

Súvisiace

- Ako získať možnosti pre vývojárov na telefóne s Androidom

- Ako zapnúť a vypnúť núdzový režim na telefóne s Androidom

- Ako používať ChatGPT na telefóne iPhone a Android

Ľudia, ktorí sa spoliehajú na predplatené telefónne služby, pravdepodobne použili služby USSD na kontrolu zostávajúceho predplateného zostatku. Napríklad používatelia predplatených služieb T-Mobile vytáčajú #999# vidieť ich rovnováhu. To je USSD. USSD však môže podporovať sofistikovanejšie aplikácie, ako sú mobilné platobné služby – v skutočnosti je to jeden dôvod niektoré rozvojové krajiny sú v oblasti mobilných platieb ďalej ako Severná Amerika a Európa. Iné služby vybudovali funkcie sociálnych sietí pre Twitter, Facebook a ďalšie služby sociálnych sietí, hoci tie sú zvyčajne viditeľné iba na bežných telefónoch na rozvíjajúcich sa trhoch.

USSD je implementovaný v telefónoch GSM (štandardných používateľov operátorov ako AT&T a T-Mobile), ale to nie Znamená to, že nemáte problém, ak používate telefón s operátorom CDMA, ako je Verizon alebo Sprint. Mnoho kódov USSD spúšťa akcie na lokálnom zariadení a robí ich nie vyžadujú mobilného operátora, ktorý podporuje USSD. Mnoho telefónov vytvorených pre siete CDMA bude reagovať na tieto kódy.

USSD je podľa definície neštruktúrovaný, čo znamená, že telefóny nepodporujú rovnaké sady kódov USSD. Rôzni výrobcovia a mobilní operátori sa vo veľkej miere riadili vlastným inštinktom pri vývoji funkcií a služieb USSD. USSD kód, ktorý robí jednu vec na telefóne Nokia, môže robiť niečo úplne iné na telefóne LG – alebo vôbec nič. Jeden bežne používaný kód však je *#06#, ktorý často zobrazuje jedinečné číslo IMEI (International Mobile Equipment Identity) zariadenia.

Tel: mne príbeh

USSD nie je nič nové a nie je to žiadna nová hrozba pre Android. Ravi Borgaonkar predviedol úžasne jednoduchú kombináciu kódov USSD s protokolom URL „tel:“. Protokoly URL ste videli vo veciach, ako sú webové odkazy a e-mailové adresy http: a mailto:, resp. Existujú však stovky ďalších protokolov URL.

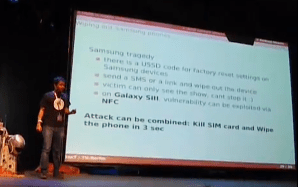

The tel: protokol umožňuje používateľom vytočiť telefónne číslo z webového prehliadača: tel: 555-1212 by mala pripojiť väčšinu Američanov napríklad k celoštátnej pomoci s adresármi. Borgaonkarova demonštrácia kombinovala tel: Schéma adresy URL s konkrétnym kódom USSD, ktorý – uhádli ste – môže vykonať obnovenie továrenských nastavení niektorých zariadení so systémom Android. Borgaonkar nazval tento továrenský reset USSD „tragédiou Samsungu“, čiastočne preto, že implementácia príkazu na vymazanie od spoločnosti Samsung nezahŕňa žiadnu interakciu používateľa. Niektoré ďalšie zariadenia majú podobné príkazy na obnovenie továrenských nastavení, ale vyžadujú si aspoň manuálne potvrdenie od používateľa.

Teoreticky všetko, čo by útočník musel urobiť, je vložiť škodlivú adresu URL na webovú stránku a každé zraniteľné zariadenie, ktoré načíta túto stránku, bude obnovené na predvolené výrobné nastavenia. (V niektorých prípadoch to zahŕňa aj vymazanie SIM karty.)

Je lákavé si myslieť, že ide len o zraniteľnosť vstavaného prehliadača telefónu, ale v prípade Androidu je to skutočne v predvolenom vytáčaní systému Android: Borgaonkar tiež predviedol spôsoby, ako vykonať reset USSD pomocou QR kódov, WAP Push SMS správ a (v prípade Galaxy S III) dokonca aj cez NFC. Nie je potrebné zapájať prehliadač. Akákoľvek aplikácia, ktorá dokáže vytočiť číslo na telefóne s Androidom, môže potenciálne spustiť príkaz USSD.

Nie je to koniec sveta?

Zraniteľnosť sa môže zdať dosť hrozná, ale Hendrik Pilz a Andreas Marx z nezávislej nemeckej bezpečnostnej firmy AV-TEST všimnite si, že táto zraniteľnosť pravdepodobne nie je pre kyberzločincov veľmi príťažlivá.

„Myslíme si, že väčšina autorov škodlivého softvéru nemusí mať záujem o zneužitie tejto zraniteľnosti, pretože nebude mať zmysel vymazať telefón alebo uzamknúť používateľov,“ uviedli vo vyhlásení e-mailom. „Malvér sa snaží vo vašom systéme mlčať, takže vaše mobilné zariadenie môže byť použité na nejaký druh škodlivých, prípadne kriminálnych aktivít. Toto bude fungovať len s bežiacimi a fungujúcimi systémami.“

Je váš telefón zraniteľný?

Doteraz bolo preukázané, že iba vybrané telefóny Samsung majú kód USSD, ktorý vykonáva obnovenie továrenských nastavení. To však neznamená, že telefóny od iných predajcov nie majú podobné kódy, ktoré by útočníci mohli použiť na vymazanie telefónov, spôsobenie straty údajov alebo potenciálne dokonca prihlásenie používateľov do drahých služieb. To je napokon obľúbená zábava autorov škodlivého softvéru pre Android.

Bohužiaľ, neexistuje žiadny spoľahlivý spôsob, ako určiť, či je telefón s Androidom zraniteľný voči útoku založenému na USSD, ale používatelia môcť skontrolujte, či sú ich dialery zraniteľné.

Nasledujúce zariadenia boli potvrdené ako zraniteľné voči vytáčaniu USSD kódov z webovej stránky:

- HTC Desire HD

- HTC Desire Z

- HTC Legend

- HTC One W

- HTC One X

- HTC Sensation (XE) (so systémom Android 4.0.3)

- Huawei Ideos

- Motorola Atrix 4G

- Motorola Milestone

- Motorola Razr (so systémom Android 2.3.6)

- Samsung Galaxy Ace, Beam a S Advance

- Samsung Galaxy S2

- Samsung Galaxy S3 (so systémom Android 4.0.4)

Opäť platí, že áno nie znamená, že všetky tieto zariadenia je možné vymazať cez USSD. Doposiaľ boli potvrdené len vybrané telefóny Samsung, ktoré sa dajú vymazať príkazom USSD. Mnoho iných zariadení môže vytáčať príkazy USSD – a dokonca existujú správy, že niektoré zariadenia so systémom Symbian a operačným systémom bada od Samsungu vytáčajú príkazy USSD pomocou tel: URL.

Borgaonkar ponúkol testovaciu stránku, ktorá používa iframe, aby sa pokúsila presvedčiť prehliadač, aby vytočil kód USSD – v tomto prípade *#06# ktorý zobrazuje a číslo IMEI zariadenia:

http://www.isk.kth.se/~rbbo/testussd.html

Samozvaný geek Dylan Reeve tiež zostavil rýchlu testovaciu stránku, ktorá dokáže odhaliť, či váš vytáčací program Android spracováva kódy USSD pomocou rovnakého *#06# USSD kód:

http://dylanreeve.com/phone.php

Pán Reeve však nie je odborníkom na mobilnú bezpečnosť, a ak by bol niekto útočník, ktorý sa snaží zneužiť túto zraniteľnosť, hacknutie ktorejkoľvek z týchto testovacích stránok by bol skvelý spôsob, ako spôsobiť chaos.

Ako sa chrániť

Ak máte telefón Samsung — Spoločnosť Samsung už vydala aktualizáciu firmvéru, ktorá opravuje túto chybu zabezpečenia. Vzhľadom na to, že vybrané telefóny Samsung sú v súčasnosti jediné zariadenia, o ktorých je známe, že sú náchylné na vymazanie, vlastníkom Samsungu dôrazne odporúčame použiť aktualizáciu.

Aktualizujte Android — Zatiaľ neexistujú žiadne náznaky, že by zariadenia so systémom Android 4.1 Jelly Bean boli náchylné na zraniteľnosť USSD. Ak je Jelly Bean sprístupnený pre vaše zariadenie a vy ste svoju aktualizáciu odkladali, teraz je ten správny čas. Bohužiaľ, dostupnosť Jelly Bean na podporovaných zariadeniach je do značnej miery na uvážení operátorov a mobilní operátori sú notoricky pomalí pri certifikácii nového softvéru pre svoje siete. Mnoho zariadení náchylných na možné útoky USSD nebude nikdy možné upgradovať na Jelly Bean.

Použite alternatívny číselník — Otvorená platforma Androidu môže ponúknuť riešenie: Namiesto spoliehania sa na vstavaný vytáčací program Android si môžu používatelia Androidu nainštalovať vytáčací program tretej strany, ktorý neumožňuje prejsť príkazmi USSD. Obľúbená je bezplatná DialerOne, ktorý funguje s Androidom 2.0 a novším.

Blokovať tel: URL — Ďalším prístupom je blokovanie spracovania tel: URL. Joerg Voss ponúka zadarmo NoTelURL ktorý v podstate predstavuje dialer: ak používatelia narazia na a tel: URL (či už cez prehliadač alebo naskenovanie kódu) im bude ponúknutý výber dialerov namiesto toho, aby boli okamžite spracované.

Zálohujte si telefón — Malo by to byť samozrejmé, ale svoj telefón s Androidom (a všetky svoje kontakty, fotografie, médiá a údaje) pravidelne zálohujete, však? Či už zálohujete do lokálneho počítača, do cloudovej služby alebo pomocou inej schémy, pravidelne ukladáte svoje dát na bezpečné miesto je najlepšou ochranou v prípade vymazania vášho telefónu – nehovoriac o strate alebo strate ukradnutý.

Odporúčania redaktorov

- Ako tlačiť zo smartfónu alebo tabletu so systémom Android

- Ako nájsť stiahnuté súbory na vašom iPhone alebo smartfóne s Androidom

- Ako nájsť stratený telefón (tipy pre iPhone a Android)

- Ako si teraz stiahnuť Android 14 do telefónu

- Ako pridať dynamický ostrov iPhone do telefónu s Androidom