Výskumníci v oblasti kybernetickej bezpečnosti objavili novú zraniteľnosť zero-day, ktorá sa objavila na e-mailových serveroch Microsoft Exchange a už bola zneužitá zlými hráčmi.

Zatiaľ nepomenovanú zraniteľnosť podrobne popísal dodávateľ kybernetickej bezpečnosti GTSC, hoci informácie o exploite sa stále zhromažďujú. Považuje sa to za zraniteľnosť „nultého dňa“ vzhľadom na skutočnosť, že verejný prístup k chybe bol zrejmý ešte pred sprístupnením opravy.

Odporúčané videá

🚨 Objavujú sa správy, že v Microsoft Exchange existuje nový nultý deň, ktorý sa aktívne využíva vo voľnej prírode 🚨

Môžem potvrdiť, že značné množstvo serverov Exchange bolo uzavretých zadnými vrátkami – vrátane honeypotu.

Vlákno na sledovanie problému je nasledovné:

— Kevin Beaumont (@GossiTheDog) 29. septembra 2022

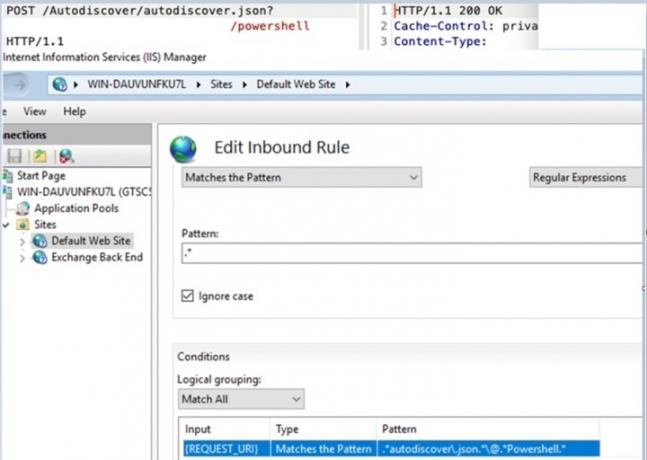

Správy o zraniteľnosti boli prvýkrát odoslané spoločnosti Microsoft prostredníctvom programu Zero Day Initiative minulý štvrtok 29. septembra, v ktorom sa podrobne uvádza, že malvér CVE-2022-41040 a CVE-2022-41082 „by mohol umožniť útočníkovi vykonávať vzdialené spustenie kódu na postihnutých serveroch Microsoft Exchange,“ tvrdí do

Trend Micro.Microsoft v piatok uviedol, že „pracuje na zrýchlenej časovej osi“ na vyriešenie zraniteľnosti zero-day a vytvorenie opravy. Výskumník Kevin Beaumont však na Twitteri potvrdil, že túto chybu využili hanební hráči na získanie prístupu k zadným koncom niekoľkých serverov Exchange.

Vzhľadom na to, že vykorisťovanie je už vo voľnej prírode, existuje dostatok príležitostí pre podniky a vládne subjekty, aby boli napadnuté zlými aktérmi. Dôvodom je skutočnosť, že servery Exchange sa spoliehajú na internet a prerušenie pripojenia by sa prerušilo produktivity mnohých organizácií, Travis Smith, viceprezident výskumu malvérových hrozieb v Qualys, povedal Protokol.

Zatiaľ čo podrobnosti o tom, ako presne malvér CVE-2022-41040 a CVE-2022-41082 funguje, nie sú známe, niekoľko výskumníkov zaznamenalo podobnosti s inými zraniteľnosťami. Medzi ne patrí chyba Apache Log4j a zraniteľnosť „ProxyShell“, ktoré majú spoločné vzdialené spúšťanie kódu. V skutočnosti niekoľko výskumníkov si pomýlil novú zraniteľnosť pre ProxyShell, kým nebolo jasné, že stará chyba je aktuálna na všetkých jej patchoch. Tým bolo jasné, že CVE-2022-41040 a CVE-2022-41082 sú úplne nové, doteraz nevidené zraniteľnosti.

„Ak je to pravda, hovorí vám to, že dokonca aj niektoré bezpečnostné praktiky a postupy, ktoré sa dnes používajú, sú nedostatočné. Dostanú sa späť k inherentným zraniteľnostiam v kóde a softvéri, ktoré sú základom tohto IT ekosystém,“ Roger Cressey, bývalý člen oddelenia kybernetickej bezpečnosti a boja proti terorizmu v Bielom dome Clintona a Busha, povedal pre DigitalTrends.

„Ak máte dominantné postavenie na trhu, skončíte vždy, keď si myslíte, že dôjde k vykorisťovaniu ste vyriešili, ale ukázalo sa, že sú s tým spojené aj iné, ktoré sa objavia, keď to najmenej čakáte to. A výmena nie je práve to, čo by som nazval bezpečnou, bezpečnou ponukou,“ dodal.

Malvér a zero-day zraniteľnosti sú pomerne konzistentnou realitou pre všetky technologické spoločnosti. Microsoft však zdokonalil svoju schopnosť identifikovať a odstraňovať problémy a sprístupniť opravy zraniteľných miest po útoku.

Podľa Katalóg zraniteľností CISA, Microsoft Systems je od začiatku roka vystavený 238 nedostatkom kybernetickej bezpečnosti, čo predstavuje 30 % všetkých objavených zraniteľností. Tieto útoky zahŕňajú útoky proti iným významným technologickým značkám vrátane Apple iOS, Google Chrome, Adobe Systems a Linux, medzi mnohými ďalšími.

„Existuje veľa technologických IT spoločností, ktoré majú nula dní, ktoré sú objavené a sú využívané protivníkmi. Problém je v tom, že Microsoft bol taký úspešný v ovládnutí trhu, že keď ich zraniteľné miesta, kaskádový dopad, ktorý to má z hľadiska rozsahu a dosahu, je neuveriteľne veľký. A tak, keď Microsoft kýchne, svet kritickej infraštruktúry prechladne a zdá sa, že sa to tu opakuje,“ povedal Cressey.

Jedna taká zraniteľnosť zero-day, ktorá bol vyriešený začiatkom tohto roka to bola spoločnosť Follina (CVE-2022-30190), ktorá hackerom poskytla prístup k nástroju Microsoft Support Diagnostic Tool (MSDT). Tento nástroj sa bežne spája s balíkmi Microsoft Office a Microsoft Word. Hackeri boli schopný to zneužiť získať prístup k zadnej časti počítača a udeliť im povolenie na inštaláciu programov, vytváranie nových používateľských účtov a manipuláciu s údajmi na zariadení.

Prvé správy o existencii zraniteľnosti boli opravené pomocou riešení. Microsoft však zasiahol s trvalou opravou softvéru, keď hackeri začali používať informácie, ktoré zhromaždili, na zameranie sa na tibetskú diaspóru a USA a EÚ. vládne agentúry.

Odporúčania redaktorov

- Aktualizujte Windows teraz – Microsoft práve opravil niekoľko nebezpečných exploitov

- Google Chrome je na čele tohto zoznamu najzraniteľnejších prehliadačov

- Tu je dôvod, prečo musíte aktualizovať svoj prehliadač Google Chrome práve teraz

- Táto zraniteľnosť umožnila hackerom prístup ku všetkým aspektom vášho Macu

- Microsoft Edge dostal rovnakú závažnú bezpečnostnú chybu, ktorá sužovala Chrome

Zlepšite svoj životný štýlDigitálne trendy pomáhajú čitateľom mať prehľad o rýchlo sa rozvíjajúcom svete technológií so všetkými najnovšími správami, zábavnými recenziami produktov, užitočnými úvodníkmi a jedinečnými ukážkami.