Lazarus, un grup de hackeri sponsorizat de stat cu sediul în Coreea de Nord, utilizează acum software open-source și creează locuri de muncă false pentru a răspândi programe malware, spune Microsoft.

Cunoscutul grup de hackeri vizează multe sectoare cheie ale industriei, cum ar fi tehnologia, media divertisment și apărare și folosește multe tipuri diferite de software pentru a le realiza atacuri.

Data viitoare când primești un mesaj pe LinkedIn, ar trebui să fii atent. Microsoft avertizează că grupul de amenințări din Coreea de Nord a folosit în mod activ software open-source infectat cu troieni pentru a ataca profesioniștii din industrie. Microsoft a stabilit că aceste atacuri de inginerie socială au început la sfârșitul lunii aprilie și au continuat cel puțin până la jumătatea lunii septembrie.

Legate de

- Acest defect Bing a permis hackerilor să schimbe rezultatele căutării și să vă fure fișierele

- Rangurile hackerilor explodează - iată cum vă puteți proteja

- Acest nou instrument periculos de hacker face phishingul îngrijorător de ușor

Lazarus, denumit și ZINC, Labyrinth Chollima și Black Artemis, este un grup de hacking militar sponsorizat de stat din Coreea de Nord. Se spune că este activ din 2009 și de atunci este responsabil pentru o varietate de atacuri mari, inclusiv phishing, campanii de ransomware și multe altele.

Videoclipuri recomandate

Grupul a creat profiluri false de recrutare LinkedIn și a abordat candidații potriviți cu oferte de locuri de muncă la companii legitime, existente. „Țintele au primit informații adaptate profesiei sau experienței lor și au fost încurajați să aplice pentru o poziție deschisă la una dintre mai multe companii legitime”, a spus Microsoft.

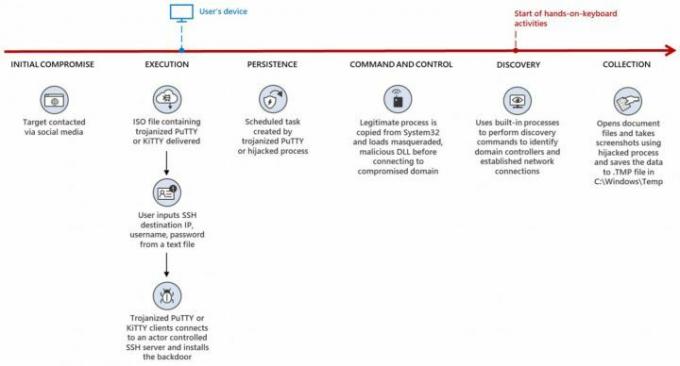

Odată ce victimele au fost convinse să mute conversația de pe LinkedIn pe WhatsApp, care oferă comunicare criptată, hackerii au trecut la pasul următor. În timpul conversației WhatsApp, țintele au primit software infectat care i-a permis lui Lazarus să implementeze programe malware în sistemele lor.

Scopul final al hackerilor a fost să poată fura informații sensibile sau să obțină acces la rețele valoroase. Pe lângă malware - care a fost găsit în programe precum PuTTY, KiTTY, TightVNC, muPDF/Subliminal Recording și Sumatra PDF Reader - atacurile au fost bine concepute și pe partea socială a lucrurilor, cu profiluri LinkedIn și companii alese pentru a se potrivi cu cele ale victimei. profesie.

După cum a menționat Bleeping Computer, ZINC a efectuat, de asemenea, atacuri similare folosind persoane false din rețelele sociale pentru a distribui malware. Anterior, viza în principal cercetătorii de securitate; de data aceasta, atacurile au o gamă mai largă.

Aceste atacuri par a fi o continuare a Operațiunii Dream Job. Campania, activă din 2020, s-a concentrat pe ținte din sectoarele de apărare și aerospațial din SUA și le-a atras cu oferte interesante de muncă, toate cu scopul de a desfășura spionaj cibernetic. Lazăr a fost și el observat care vizează lucrătorii criptomonede și schimburi criptografice în trecut.

Cum să te protejezi de aceste atacuri? Încercați să vă păstrați conversațiile LinkedIn pe platformă, dacă este posibil. Nu acceptați fișiere de la persoane pe care nu le cunoașteți și asigurați-vă că le utilizați software antivirus bun. În cele din urmă, nu vă fie teamă să contactați compania și să verificați dacă persoana care încearcă să vă trimită fișiere chiar funcționează acolo.

Recomandările editorilor

- Hackerii chinezi vizează infrastructura critică din SUA, avertizează Microsoft

- Hackerii au furat 1,5 milioane de dolari folosind datele cărților de credit cumpărate de pe dark web

- Încălcarea datelor Microsoft a expus date sensibile ale a 65.000 de companii

- Noua metodă de phishing arată exact ca cea reală, dar vă fură parolele

- Atenție: Hackerii folosesc o înșelătorie inteligentă de publicitate malware Microsoft Edge

Îmbunătățește-ți stilul de viațăDigital Trends îi ajută pe cititori să țină cont de lumea rapidă a tehnologiei cu toate cele mai recente știri, recenzii distractive despre produse, editoriale perspicace și anticipări unice.