Cercetătorii în domeniul securității cibernetice au descoperit o nouă vulnerabilitate zero-day care a apărut în serverele de e-mail Microsoft Exchange și a fost deja exploatată de actori răi.

Vulnerabilitatea care urmează să fie numită a fost detaliată de furnizor de securitate cibernetică GTSC, deși informații despre exploit sunt încă în curs de colectare. Este considerată o vulnerabilitate de „zi zero”, datorită faptului că accesul public la defecțiune era evident înainte ca un patch să poată fi pus la dispoziție.

Videoclipuri recomandate

🚨 Există rapoarte care spun că există o nouă zi zero în Microsoft Exchange și este exploatată activ în sălbăticie 🚨

Pot confirma că un număr semnificativ de servere Exchange au fost închise - inclusiv un honeypot.

Problema firului de urmărire este următoarea:

– Kevin Beaumont (@GossiTheDog) 29 septembrie 2022

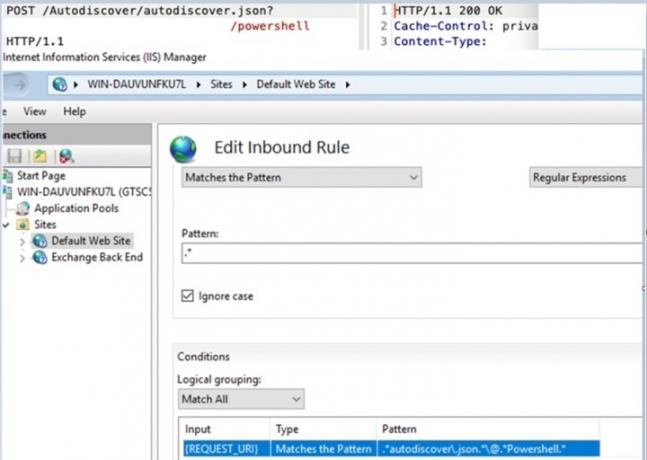

Știrile despre vulnerabilitate au fost trimise pentru prima dată la Microsoft prin programul său Zero Day Initiative joia trecută, 29 septembrie, detaliând că exploatările malware CVE-2022-41040 și CVE-2022-41082 „ar putea permite unui atacator capacitatea de a executa execuție de cod de la distanță pe serverele Microsoft Exchange afectate”, potrivit la

Trend Micro.Microsoft a declarat vineri că „lucrează la o cronologie accelerată” pentru a aborda vulnerabilitatea zero-day și pentru a crea un patch. Cu toate acestea, cercetătorul Kevin Beaumont a confirmat pe Twitter că defectul a fost folosit de jucători nefericiți pentru a obține acces la back-end-urile mai multor servere Exchange.

Cu exploatarea deja în sălbăticie, există oportunități ample pentru ca întreprinderile și entitățile guvernamentale să fie atacate de actori răi. Acest lucru se datorează faptului că serverele Exchange se bazează pe internet și tăierea conexiunilor ar întrerupe productivitate pentru multe organizații, Travis Smith, vicepreședinte pentru cercetarea amenințărilor malware la Qualys, spuse Protocol.

Deși nu se cunosc detalii despre modul exact în care funcționează malware-ul CVE-2022-41040 și CVE-2022-41082, mai mulți cercetători au observat asemănări cu alte vulnerabilități. Acestea includ defectul Apache Log4j și vulnerabilitatea „ProxyShell”, care ambele au execuția codului de la distanță în comun. De fapt, mai mulți cercetători a greșit noua vulnerabilitate pentru ProxyShell până când s-a clarificat că vechiul defect era actualizat pe toate patch-urile sale. Acest lucru a arătat clar că CVE-2022-41040 și CVE-2022-41082 sunt vulnerabilități complet noi, nemaivăzute până acum.

„Dacă este adevărat, ceea ce vă spune este că chiar și unele dintre practicile și procedurile de securitate care sunt utilizate astăzi sunt insuficiente. Ei revin la vulnerabilitățile inerente codului și software-ului care stau la baza acestui lucru ecosistem IT”, Roger Cressey, fost membru al securității cibernetice și al combaterii terorismului pentru Casele Albe Clinton și Bush, a declarat pentru DigitalTrends.

„Dacă ai o poziție dominantă pe piață, atunci ajungi oricând crezi că există o exploatare ai rezolvat, dar se dovedește că există și altele asociate care apar atunci când te aștepți mai puțin aceasta. Iar schimbul nu este tocmai afișul pentru ceea ce aș numi o ofertă sigură, sigură”, a adăugat el.

Malware și vulnerabilități zero-day sunt o realitate destul de consistentă pentru toate companiile de tehnologie. Cu toate acestea, Microsoft și-a perfecționat capacitatea de a identifica și remedia problemele și de a pune la dispoziție corecții pentru vulnerabilități în urma unui atac.

In conformitate cu Catalogul vulnerabilităților CISA, Microsoft Systems a fost supusă la 238 de deficiențe de securitate cibernetică de la începutul anului, ceea ce reprezintă 30% din toate vulnerabilitățile descoperite. Aceste atacuri le includ pe cele împotriva altor mărci majore de tehnologie, inclusiv Apple iOS, Google Chrome, Adobe Systems și Linux, printre multe altele.

„Există o mulțime de companii IT tehnologice care au zero zile care sunt descoperite și exploatate de adversari. Problema este că Microsoft a reușit atât de mult să domine piața încât atunci când au sunt descoperite vulnerabilități, impactul în cascadă pe care îl are în ceea ce privește amploarea și acoperirea este incredibil de mare. Și astfel, atunci când Microsoft strănută, lumea infrastructurii critice se răcește și acesta pare să fie un proces care se repetă aici”, a spus Cressey.

O astfel de vulnerabilitate zero-day care a fost rezolvată la începutul acestui an a fost Follina (CVE-2022-30190), care a oferit hackerilor acces la Instrumentul de diagnosticare de asistență Microsoft (MSDT). Acest instrument este asociat în mod obișnuit cu Microsoft Office și Microsoft Word. Hackerii erau capabil să-l exploateze pentru a obține acces la back-end-ul unui computer, acordându-le permisiunea de a instala programe, de a crea conturi de utilizator noi și de a manipula datele de pe un dispozitiv.

Primele relatări despre existența vulnerabilității au fost remediate cu soluții alternative. Cu toate acestea, Microsoft a intervenit cu o remediere permanentă a software-ului odată ce hackerii au început să folosească informațiile pe care le-au adunat pentru a viza diaspora tibetană și SUA și U.E. agentii guvernamentale.

Recomandările editorilor

- Actualizați Windows acum - Microsoft tocmai a remediat câteva exploit-uri periculoase

- Google Chrome se află în fruntea acestei liste a celor mai vulnerabile browsere

- Iată de ce trebuie să vă actualizați Google Chrome chiar acum

- Această vulnerabilitate a permis hackerilor să acceseze fiecare aspect al Mac-ului tău

- Microsoft Edge este lovit de aceeași eroare de securitate gravă care a afectat Chrome

Îmbunătățește-ți stilul de viațăDigital Trends îi ajută pe cititori să țină cont de lumea rapidă a tehnologiei cu toate cele mai recente știri, recenzii distractive despre produse, editoriale perspicace și anticipări unice.