O ecossistema Android sofreu um abalo ontem com a revelação de que links simples – algo que você pode simplesmente abrir online – poderiam desencadear uma limpeza completa de alguns dispositivos Android. O pesquisador Ravi Borgaonkar revelou a exploração e (é claro) o dispositivo que chamou toda a atenção foi o Samsung Galaxy S III mais vendido. Samsung tem já emitiu um patch para a vulnerabilidade. Mas acontece que muitos outros telefones Android são aparentemente vulneráveis à mesma exploração. A raiz do problema está no discador padrão do Android; embora o Google tenha corrigido o problema meses atrás, essa correção pode não ter chegado aos dispositivos Android atuais e muitos nunca a receberão.

Há motivos para preocupação, mas não pânico total. Veja como funciona a exploração e algumas dicas sobre como os usuários do Android podem se proteger.

Vídeos recomendados

O que é USSD?

A nova exploração do Android depende de um protocolo integrado à maioria dos telefones chamado USSD, ou Unstructured Supplementary Service Data. Pense no USSD como um protocolo de mensagens de texto, mas em vez de ser usado para transmitir mensagens curtas entre usuários de telefone, o objetivo é permitir que fabricantes de dispositivos e operadoras de celular criem serviços complementares para seus telefones e rede. Assim como as mensagens de texto, as mensagens USSD são curtas (até 182 caracteres), mas, diferentemente das mensagens de texto, podem realmente abrir uma rede bidirecional conexão entre um dispositivo e um terminal de rede, para que sejam mais responsivos do que mensagens SMS e possam ser usados para interações interativas em tempo real Serviços.

Relacionado

- Como obter opções de desenvolvedor em seu telefone Android

- Como ativar e desativar o modo de segurança em seu telefone Android

- Como usar ChatGPT em seu iPhone e telefone Android

Pessoas que dependem de serviços telefônicos pré-pagos provavelmente usaram os serviços USSD para verificar o saldo pré-pago restante. Por exemplo, os usuários pré-pagos da T-Mobile discam #999# para ver seu equilíbrio. Isso é USSD. No entanto, o USSD pode suportar aplicações mais sofisticadas, como serviços de pagamento móvel – na verdade, esse é um dos motivos alguns países em desenvolvimento estão mais adiantados com pagamentos móveis do que a América do Norte e a Europa. Outros serviços criaram funções de redes sociais para Twitter, Facebook e outros serviços de redes sociais, embora normalmente só sejam vistos em feature phones em mercados emergentes.

O USSD é implementado em telefones GSM (os usuários padrão de operadoras como AT&T e T-Mobile), mas isso não acontece. não significa que você está fora do gancho se usar um telefone com uma operadora CDMA como Verizon ou Sprint. Muitos códigos USSD acionam ações no dispositivo local e não não requer uma operadora móvel que suporte USSD. Muitos telefones desenvolvidos para redes CDMA responderão a esses códigos.

USSD é, por definição, não estruturado, o que significa que os telefones não suportam os mesmos conjuntos de códigos USSD. Diferentes fabricantes e operadoras móveis seguiram em grande parte seus próprios instintos sobre como desenvolvem recursos e serviços USSD. Um código USSD que faz uma coisa em um telefone Nokia pode fazer algo totalmente diferente em um telefone LG – ou nada. No entanto, um código comumente usado é *#06#, que geralmente exibe o número IMEI (Identidade Internacional de Equipamento Móvel) exclusivo de um dispositivo.

Tel: uma história para mim

USSD não é novidade e não é uma nova ameaça ao Android. O que Ravi Borgaonkar demonstrou foi uma combinação incrivelmente simples de códigos USSD com o protocolo URL “tel:”. Você já viu protocolos de URL em links da Web e endereços de e-mail. http: e mailto:, respectivamente. No entanto, existem centenas de outros protocolos de URL.

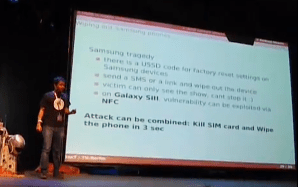

O tel: protocolo permite que os usuários disquem um número de telefone a partir de um navegador da Web: telefone: 555-1212 deveria conectar a maioria dos americanos à assistência a diretórios nacionais, por exemplo. A manifestação de Borgaonkar combinou o tel: Esquema de URL com um código USSD específico que – você adivinhou – pode realizar uma redefinição de fábrica de alguns dispositivos Android. Borgaonkar apelidou esse USSD de redefinição de fábrica de “tragédia da Samsung”, em parte porque a implementação de seu comando de limpeza pela Samsung não envolve interação do usuário. Alguns outros dispositivos possuem comandos de redefinição de fábrica semelhantes, mas exigem pelo menos confirmação manual do usuário.

Em teoria, tudo o que um invasor precisaria fazer seria incorporar uma URL maliciosa em um site, e qualquer dispositivo vulnerável que carregasse essa página seria redefinido para os padrões de fábrica. (Em alguns casos, isso inclui até mesmo a eliminação do cartão SIM.)

É tentador pensar que isso é apenas uma vulnerabilidade do navegador integrado do telefone, mas no caso do Android está realmente no discador padrão do Android: Borgaonkar também demonstrou maneiras de executar a redefinição de USSD usando QR Codes, mensagens WAP Push SMS e (no caso do Galaxy S III) até mesmo via NFC. Não há necessidade de envolver um navegador. Qualquer aplicativo que possa discar um número em um telefone Android pode acionar um comando USSD.

Não é o fim do mundo?

A vulnerabilidade pode parecer terrível, mas Hendrik Pilz e Andreas Marx, da empresa de segurança alemã independente TESTE AV observe que a vulnerabilidade provavelmente não é muito atraente para os cibercriminosos.

“Achamos que a maioria dos criadores de malware pode não estar interessada em explorar a vulnerabilidade, já que não fará sentido limpar um telefone ou bloquear usuários”, disseram eles em comunicado por e-mail. “O malware tenta permanecer silencioso em seu sistema, para que seu dispositivo móvel possa ser usado para algum tipo de atividade maliciosa, possivelmente criminosa. Isso só funcionará com sistemas em execução e funcionando.”

Seu telefone está vulnerável?

Até agora, foi demonstrado que apenas telefones Samsung selecionados possuem um código USSD que executa uma redefinição de fábrica. No entanto, isso não significa telefones de outros fornecedores não têm códigos semelhantes que os invasores podem usar para limpar telefones, causar perda de dados ou até mesmo inscrever usuários em serviços caros. Afinal, esse é o passatempo favorito dos autores de malware para Android.

Infelizmente, não há uma maneira infalível de determinar se um telefone Android é vulnerável a um ataque baseado em USSD, mas os usuários pode verifique se seus discadores são vulneráveis.

Os seguintes dispositivos foram confirmados como vulneráveis à discagem de códigos USSD de uma página da Web:

- HTC Desejo HD

- HTC Desire Z

- Lenda HTC

- HTC One W

- HTC One X

- Sensação HTC (XE) (executando Android 4.0.3)

- Ideos Huawei

- Motorola Atrix 4G

- Marco Motorola

- Motorola Razr (executando Android 2.3.6)

- Samsung Galaxy Ace, Beam e S Advance

- Samsung Galaxy s2

- Samsung Galaxy S3 (executando Android 4.0.4)

Novamente, isso faz não significa que todos esses dispositivos podem ser apagados via USSD. Até agora, apenas alguns telefones Samsung selecionados podem ser apagados por meio de um comando USSD. Muitos outros dispositivos podem discar comandos USSD – e há até relatos de que alguns dispositivos rodando Symbian e o sistema operacional bada da Samsung discarão comandos USSD usando tel: URLs.

Borgaonkar ofereceu uma página de teste que usa um iframe para tentar convencer um navegador a discar um código USSD — neste caso, o *#06# que exibe um número IMEI do dispositivo:

http://www.isk.kth.se/~rbbo/testussd.html

O autodenominado geek Dylan Reeve também elaborou uma página de teste rápido que pode revelar se o seu discador Android processa códigos USSD, usando o mesmo *#06# Código USSD:

http://dylanreeve.com/phone.php

No entanto, Reeve não é um especialista em segurança móvel e, se alguém fosse um invasor procurando explorar essa vulnerabilidade, hackear qualquer uma dessas páginas de teste seria uma ótima maneira de causar algum caos.

Como se proteger

Se você tem um telefone Samsung — A Samsung já lançou uma atualização de firmware que corrige a vulnerabilidade. Dado que os telefones Samsung selecionados são atualmente os únicos dispositivos suscetíveis a limpeza, recomendamos fortemente que os proprietários de Samsung apliquem a atualização.

Atualizar Android — Até o momento, não há indicações de que dispositivos com Android 4.1 Jelly Bean sejam suscetíveis à vulnerabilidade USSD. Se o Jelly Bean foi disponibilizado para o seu dispositivo e você está adiando a atualização, agora seria um bom momento. Infelizmente, a disponibilidade do Jelly Bean em dispositivos suportados fica em grande parte a critério das operadoras, e as operadoras móveis são notoriamente lentas na certificação de novos softwares para suas redes. Muitos dispositivos vulneráveis a possíveis ataques USSD nunca poderão ser atualizados para Jelly Bean.

Use um discador alternativo – A plataforma aberta do Android pode oferecer uma solução alternativa: em vez de depender do discador integrado do Android, os usuários do Android podem instalar um discador de terceiros que não permite a passagem de comandos USSD. Um favorito é o grátis DialerOne, que funciona com Android 2.0 e mais recente.

Bloquear telefone: URLs — Outra abordagem é bloquear o processamento de tel: URLs. Joerg Voss está oferecendo gratuitamente NãoTelURL que essencialmente se apresenta como um discador: se os usuários encontrarem um tel: URL (seja por meio de um navegador ou digitalizando um código), eles terão uma opção de discadores em vez de processá-los imediatamente.

Faça backup do seu telefone - Nem é preciso dizer, mas você faz backup do seu telefone Android (e de todos os seus contatos, fotos, mídia e dados) regularmente, não é? Quer você faça backup em um PC local, em um serviço baseado em nuvem ou usando algum outro esquema, salvando regularmente seus dados para um local seguro é a melhor proteção caso seu telefone seja apagado - sem mencionar perda ou roubado.

Recomendações dos Editores

- Como imprimir do seu smartphone ou tablet Android

- Como encontrar arquivos baixados em seu iPhone ou smartphone Android

- Como encontrar seu telefone perdido (dicas para iPhone e Android)

- Como baixar o Android 14 no seu telefone agora mesmo

- Como adicionar a Ilha Dinâmica do iPhone ao seu telefone Android