(em) Seguro é uma coluna semanal que se aprofunda no tópico em rápida escalada da segurança cibernética.

Conteúdo

- Esgueirando-se onde ninguém estava olhando

- Protegendo suas impressoras

Quanto mais conectados nossos dispositivos ficam, mais proteção eles precisam. Mas isso não significa que um dispositivo precise ser “inteligente” para ser hackeado.

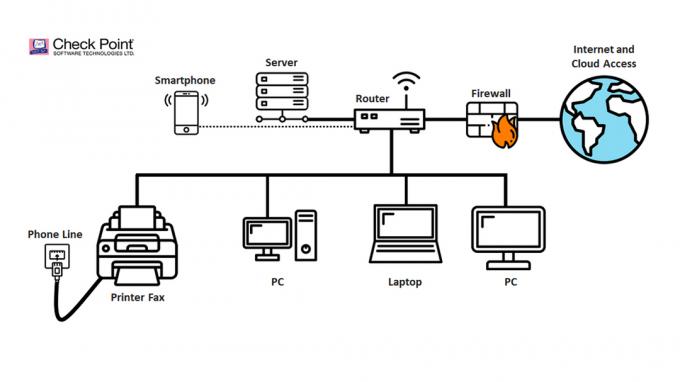

A equipe da Check Point Research mostrou recentemente como a função de fax de uma impressora HP da década de 1990 poderia ser usada para se infiltrar na segurança da rede. Foi uma demonstração inovadora, revelando o quão vulnerável a tecnologia mais antiga pode ser a ataques. Você pode pensar que aquela impressora antiga que você tem no canto do seu escritório é inofensiva, mas, como mostra esta pesquisa, ela pode oferecer um backdoor para sua rede – e para todos os dispositivos conectados a ela.

Relacionado

- A versão do Chrome sobre o Nvidia DLSS está prestes a ser lançada, mas você ainda não pode usá-la

- Agora você pode usar o adesivo Add Yours no Reels para Facebook e Instagram

- Como sua casa inteligente pode melhorar sua festa de fim de ano

Esgueirando-se onde ninguém estava olhando

Pesquisa de ponto de verificação subiu ao palco em Def Con, a maior conferência de hackers do mundo, para demonstrar o que eles chamaram de “faxploit” em máquinas multifuncionais de impressora e fax.

A função de fax da sua antiga impressora de escritório não pode mais ser usada, mas se um número de fax pessoal ou empresarial for divulgado em cartões de visita ou sites, todo o sistema estará em risco. Utilizando apenas esse número, os pesquisadores obtiveram acesso a toda a rede associada, incluindo todos os computadores e dados conectados a ela.

O processo foi surpreendentemente simples. O hacker estabelece conexão com a impressora, implementa um script de exploração e envia um fax malicioso diretamente para a impressora. Isso lhe dá controle total.

“… As impressoras são dispositivos comuns e altamente prevalentes que estão sendo universalmente ignorados quando se trata de segurança cibernética”

Depois que o hacker tiver acesso a uma rede, ele poderá usá-la como ponto de apoio para atingir outras máquinas. Na demonstração, o hacker instalou um malware chamado o EternalBlue NSA explorar em um PC direcionado conectado à rede. O malware extraiu um documento específico do computador e o imprimiu em uma máquina de fax remota.

Outras vulnerabilidades observadas pela Check Point Research incluem “alteração do conteúdo do fax” e “envio de uma cópia de cada fax que um cliente envia para seu cliente”. banco." Embora esses riscos específicos do fax possam não parecer assustadores, sempre que um hacker obtém acesso a uma rede e aos computadores conectados, os dados ficam disponíveis. agarra. O fax é frequentemente usado para documentos confidenciais e importantes, e a capacidade de alterar um fax certamente pode atrair hackers que desejam ganhar dinheiro.

Mas o que torna as impressoras tão vulneráveis? Conversamos com o CEO da Symphion, Jim LaRoe, que sabe em primeira mão o que torna esta pesquisa tão problemática.

Hackeando o Fax – Novas Pesquisas Inovadoras em Cibernética

“A razão pela qual [o faxploit] chamou a atenção das pessoas é porque as impressoras são comuns e altamente prevalentes dispositivos que são universalmente ignorados quando se trata de segurança cibernética”, disse LaRoe à Digital Trends. “Impressoras são servidores que transmitem, usam e armazenam informações confidenciais (e valiosas), que fornecem acesso a outros ativos digitais valiosos dentro das empresas.”

Embora algumas impressoras tenham vários servidores e discos rígidos integrados, elas não são tratadas com a mesma atenção que outros dispositivos. Desktops e notebooks são bloqueados pelos departamentos de TI, enquanto as impressoras muitas vezes passam despercebidas e se tornam um problema de segurança.

“Os bandidos seguem os objetos de valor e não podem roubar joias ou dinheiro através de uma impressora.”

“Um servidor típico está dentro do data center da empresa, em uma rede altamente monitorada, controlada e protegida, e é monitorado sob o olhar atento de um administrador de sistema treinado”, disse LaRoe. “Por outro lado, na maioria das vezes as impressoras não estão em uma rede separada e, mesmo que estejam, não são gerenciadas por questões de segurança e segurança. muitas vezes andam sobre rodas no meio de escritórios, ou digamos, em uma sala de emergência, com acesso físico (e muitas vezes digital) a todos."

O faxploit não é a única vulnerabilidade recente encontrada em impressoras. Há apenas alguns meses, a HP lançou um programa de recompensas por bugs especificamente para a segurança da impressora, desencadeada por Relatório “State of Bug Bounty” de 2018 da BugCrowd. O relatório mostrou que as vulnerabilidades de impressão aumentaram 21% no ano passado.

LaRoe explicou que as impressoras são frequentemente implantadas em redes com “senhas de administrador padrão e 40-60 portas abertas”, o que as torna relativamente fáceis de comprometer.

Claramente, a segurança da impressora ainda tem um longo caminho a percorrer.

Protegendo suas impressoras

Embora tudo isso se aplique tanto a residências pessoais quanto a organizações de grande escala, LaRoe nos lembrou que há muito menos incentivo para um hacker realizar algo como um faxploit em uma impressora doméstica.

“Como todos sabemos, para os bandidos, [faxploit] é agora uma receita publicada para inventar coisas ruins.”

“Muitos desses vetores de ameaças são apresentados em casa, mas, diferentemente das empresas, a maioria das residências não tem alta valorizam ativos digitais para alguém roubar ou negar serviço ou ransomware para computadores”, disse LaRoe. “Os bandidos seguem os objetos de valor e não podem roubar joias ou dinheiro através de uma impressora.”

No entanto, LaRoe disse que a prevalência de dispositivos de Internet das coisas em casa dá ainda mais poder a um ponto de entrada indireto como a impressora. Quanto mais dispositivos conectados estiverem trancados atrás de um único cadeado, maior será a recompensa para um hacker quebrá-lo.

Quando se trata do faxploit em si, felizmente ainda é teórico. Os hackers ainda não foram pegos usando essa tática, e a Check Point Research trabalhou com a HP para desenvolver um patch para sua exploração. No entanto, LaRoe acredita que esta é apenas a ponta do iceberg, como evidenciado pelas páginas e mais páginas de “hacks para impressoras” disponíveis no Google. Algumas são maneiras de obter mais cores da sua impressora. Outros estão mais próximos de algo que você veria na Def Con.

“Como todos sabemos, para os bandidos, agora é uma receita publicada para inventar coisas ruins”, disse LaRoe, referindo-se ao faxploit.

Existem soluções, é claro, como a que LaRoe tem no Sinfião, que envolve vigilância e monitoramento práticos dos ativos de impressão de uma empresa. A Check Point Research sugere segmentar sua impressora em uma rede separada como uma estratégia importante para bloquear o acesso ao resto da sua rede. Mas para a pessoa comum, táticas simples como alterar a senha padrão da impressora em rede e instalar o firmware mais recente são sempre recomendadas.

O faxploit não exige que todas as pessoas vendam seu aparelho de fax antigo; você deve pelo menos olhar para seu aparelho de fax antigo com suspeita.

Recomendações dos Editores

- Hackers estão usando um novo truque tortuoso para infectar seus dispositivos

- Este dongle pode trazer uma conexão Wi-Fi 6 super rápida ao seu computador antigo

- Hackers agora podem assumir o controle do seu computador através do Microsoft Word

- Seus filhos estão escolhendo videogames em vez de lição de casa? A tecnologia doméstica inteligente pode ajudar

- Sua conta de luz vai disparar neste verão. A tecnologia doméstica inteligente pode ajudar.