Embora a Internet tenha expandido drasticamente a capacidade de compartilhar conhecimento, ela também tornou as questões de privacidade mais complicadas. Muitas pessoas estão justificadamente preocupadas com o roubo ou visualização de suas informações pessoais, incluindo registros bancários, informações de cartão de crédito e navegador ou histórico de login.

Conteúdo

- Por que o Tor existe?

- Como o Tor tem a resposta para navegação segura

- Quem usa o Tor e por quê?

- Como usar o Tor: como obtê-lo

- Como usar o Tor: um rápido tour pelo software

- Explorando a deep web

- Quais são as limitações, perigos e segurança geral do Tor?

Se você procura mais privacidade durante a navegação, o Tor é uma boa maneira de fazer isso, pois é um software que permite aos usuários navegar na web anonimamente. Deve-se notar que o Tor pode ser usado para acessar sites ilegais conteúdo na dark webe Tendências Digitais não tolera ou encoraja este comportamento.

Vídeos recomendados

Por que o Tor existe?

Nesse clima de coleta de dados e preocupações com a privacidade, o navegador Tor tornou-se objeto de discussão e notoriedade. Como muitos fenômenos underground na internet, é pouco compreendido e envolto no tipo de misticismo tecnológico que as pessoas costumam atribuir a coisas como

hacking ou bitcoin.Inicialmente desenvolvido pelo Laboratório de Pesquisa Naval dos EUA na década de 1990, os roteadores de cebola recebem seu nome da técnica de camada de cebola que oculta informações sobre a atividade e localização do usuário. Talvez ironicamente, a organização recebeu a maior parte de seu financiamento de filiais dos Estados Unidos. governo estadual por anos, que ainda vê o Tor como uma ferramenta para promover a democracia em regiões autoritárias estados.

Para entender como o Tor pode proteger a identidade de um usuário enquanto ele navega na Internet, precisamos discutir a Internet. Em sua forma mais básica, é uma série de conexões entre computadores em grandes distâncias. Alguns PCs armazenam os dados armazenados na Internet, incluindo páginas da Web como o Google, conhecidas como servidores. Um dispositivo usado para acessar essas informações, como um Smartphone ou PC, é conhecido como cliente. As linhas de transmissão que conectam clientes a servidores vêm em diversas formas, sejam cabos de fibra ótica ou Wi-Fi, mas são todas conexões. Com o invenção do wifi, internet via satélite e pontos de acesso portáteis, a internet está mais acessível e mais vulnerável do que nunca.

Os dados podem ser interceptados ou espionados de várias maneiras, especialmente se as redes não estiverem usando criptografia adequada ou tiverem baixado malware acidentalmente. No lado do chapéu branco, indivíduos e organizações (incluindo governos, ISPs policiais e empresas de mídia social) podem acessar dados da Internet para monitorar quem está realizando atividades ilegais - ou para coletar dados valiosos sobre comportamentos e ações do usuário que podem ser analisados ou vendido.

Um número crescente de soluções aborda essas questões de privacidade, como VPNs ou Redes Privadas Virtuais. Tor é outra solução baseada em navegador que muitos usam.

Como o Tor tem a resposta para navegação segura

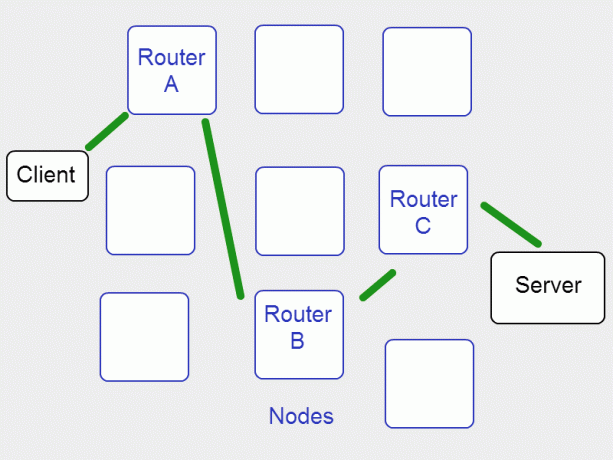

Há dois aspectos críticos do roteamento de cebola. Primeiro, a rede Tor é composta por voluntários que usam seus computadores como nós. Durante a navegação normal, as informações viajam pela Internet em pacotes. Quando um usuário do Tor visita um site, no entanto, seus pacotes não se movem diretamente para esse servidor. Em vez disso, o Tor cria um caminho através de nós atribuídos aleatoriamente que o pacote seguirá antes de chegar ao servidor.

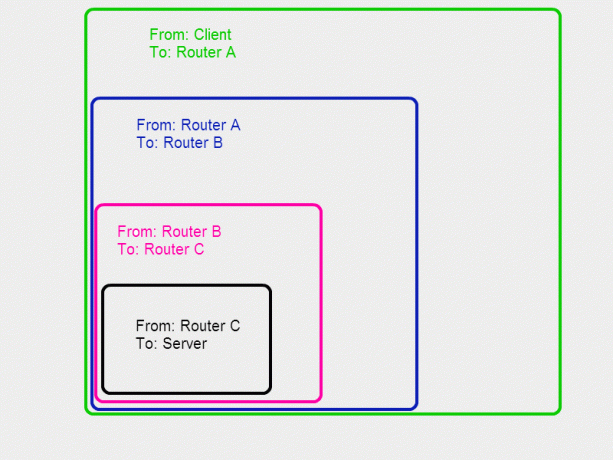

O outro aspecto importante do roteamento cebola é como os pacotes são construídos. Normalmente, os pacotes incluem o endereço do remetente e o destino, como correio tradicional. Ao usar o Tor, os pacotes são agrupados em camadas sucessivas como uma boneca aninhada.

Quando o usuário envia o pacote, a camada superior diz para ele ir para o Roteador A, a primeira parada do circuito. Quando está lá, o roteador A retira a primeira camada. A próxima camada instrui o Roteador A a enviar o pacote ao Roteador B.

O roteador A não sabe o destino final, apenas que o pacote veio do usuário e foi para B. O Roteador B remove a próxima camada, passando-a pela linha para o Roteador C, e esse processo continua até que a mensagem chegue ao seu destino.

A cada parada, o nó sabe apenas o último local em que o pacote esteve e o próximo local em que estará. Nenhum nó registra o caminho completo dos dados e ninguém que observasse a mensagem sairia, supondo que seus três primeiros servidores estejam configurados corretamente.

Quem usa o Tor e por quê?

O anonimato é o pão com manteiga do Tor e, como tal, provavelmente é impossível obter uma visão precisa de sua base de usuários. Tendências específicas tornam-se aparentes, no entanto, e alguns defensores do Tor são especialmente sinceros sobre suas razões para usar o serviço.

O Tor se tornou popular entre jornalistas e ativistas em países que impõem restrições à internet e à expressão de seus cidadãos. Para os denunciantes, o Tor fornece um meio seguro para vazar informações aos jornalistas.

Você pode não saber, mas quando Edward Snowden divulgou informações sobre o programa PRISM da NSA para organizações de notícias, ele o fez via Tor. No entanto, não é preciso ser um ativista, lutador pela liberdade ou criminoso para apreciar o Tor. Muitos acadêmicos e cidadãos comuns endossam o Tor como uma ferramenta para manter viva a privacidade e a liberdade de expressão na era digital. Agências como a CIA também estão ativos no Tor para facilitar o recebimento de dicas e informações.

Apesar das boas intenções do Projeto Tor, Tor desenvolveu uma má reputação na grande imprensa, e não sem motivo. Quando você tem um navegador de privacidade gratuito que é facilmente distribuído e oferece aos usuários suporte e fóruns da comunidade, não é surpresa que algumas dessas comunidades se formem em torno de assuntos. Tor luta contra essa conotação com Webinários do PrivChat de alguns de seus usuários populares em direitos humanos e pressiona pela democracia, bem como guias para aqueles que operam sob governos hostis para ajudá-los a permanecer seguros.

Como usar o Tor: como obtê-lo

De acordo com os objetivos ideológicos do Projeto Tor, o Tor é gratuito e está disponível na maioria das plataformas, incluindo Linux. Basta baixar e instalar o navegador no site do Projeto Tor, que é uma versão modificada do Firefox disponível para Windows, macOS, Linux e Android.

Os usuários devem observar que, embora o navegador Tor esteja pré-configurado para funcionar corretamente, os usuários em redes com firewalls ou outros sistemas de segurança podem enfrentar dificuldades. Além disso, ser descuidado ao navegar ainda pode comprometer o anonimato. site do Tor tem uma lista de coisas para evitar fazer enquanto estiver usando o navegador.

Como usar o Tor: um rápido tour pelo software

Depois de baixar e instalar o Navegador Tor, você precisará saber como navegar nele. Siga estas etapas para um tour rápido pelo navegador Tor:

Passo 1: Abra o navegador Tor no seu PC.

Passo 2: No Conectar ao Tor tela que aparece, você pode ir em frente e conectar-se ao Tor selecionando Conectar ou reserve um tempo para configurar sua conexão escolhendo o Configurar conexão opção. Para o propósito deste guia, vamos apenas escolher Conectar.

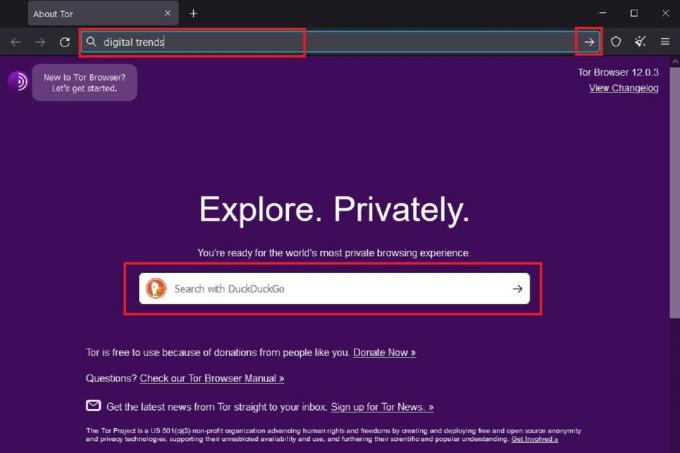

Etapa 3: Pode levar alguns minutos para se conectar, mas assim que estiver conectado ao Tor, você verá uma tela de boas-vindas que apresenta uma barra de pesquisa do mecanismo de pesquisa DuckDuckGo em destaque. Você pode usar esta barra de pesquisa ou aquela na parte superior da janela do navegador Tor para realizar uma pesquisa na web mais privada. Para fazer isso na barra de endereço na parte superior da tela, basta digitar os termos da pesquisa e pressionar o botão Digitar tecla do teclado ou selecione a Seta direita ícone na barra de endereço. Você deve então ser apresentado a uma página de resultados de pesquisa do DuckDuckGo.

Passo 4: Se você já usou o Firefox antes, o navegador Tor parecerá familiar para você:

- Você ainda selecionará o Estrela ícone para marcar uma página da web.

- Você ainda usará a barra de endereço na parte superior da janela para realizar pesquisas na web e digitar endereços da web ou cebola para determinados sites. E você selecionará o Sinal de mais ícone para abrir novas abas.

- O Três linhas horizontais ícone do menu ainda abrirá um menu maior de recursos e configurações para o seu navegador, mas também conterá alguns novos recursos específicos do Tor, como Nova identidade e Novo circuito Tor para este site. Analisaremos esses e outros novos recursos nas etapas a seguir.

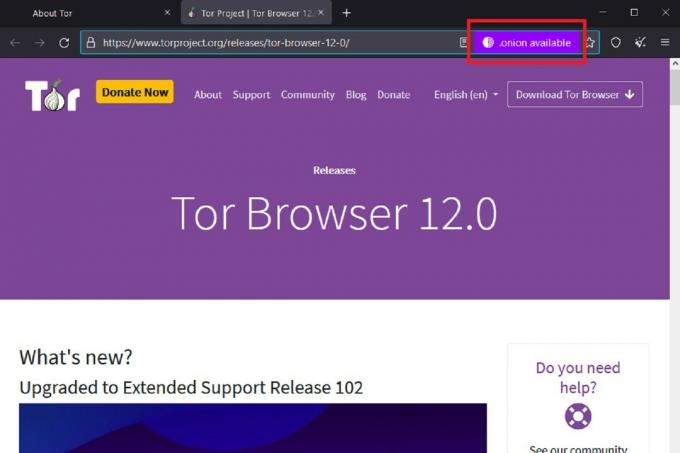

Passo 5: Alguns sites são serviços de cebola, o que significa que você só pode acessar esses sites por meio da rede Tor. Para chegar a esses sites de serviço de cebola, você geralmente precisa digitar o endereço de cebola na barra de endereço na parte superior da janela do navegador Tor. Esse endereço geralmente tem 56 caracteres e termina com “.onion”. Alguns sites regulares também oferecem uma versão de serviço de cebola de seu site. Se o fizerem, o Tor geralmente mostrará um ícone roxo “.onion available” na barra de endereço. Você pode selecionar isso para abrir a versão do serviço onion de um site.

Passo 6: Existem dois ícones no canto superior direito do navegador Tor, localizados entre o ícone do menu e o ícone do marcador de estrela: um ícone de escudo e um ícone de vassoura. Se você selecionar o Escudo ícone, você pode escolher o nível de segurança de sua experiência de navegação. O Vassoura ícone indica o Nova identidade recurso que permite aos usuários iniciar uma sessão completamente nova e limpar todos os vestígios da sessão antiga/atual fechando todas as janelas e guias e excluindo todas as informações privadas, como o histórico de navegação. O navegador Tor basicamente reinicia.

Passo 7: Se você selecionar o Três linhas horizontais ícone do menu, um menu suspenso aparecerá. Nesse menu, ao lado Nova identidade, você também pode selecionar Novo circuito Tor para este site. Um circuito é essencialmente o caminho necessário para conectar um usuário a um site via Tor. Se você estiver com problemas para se conectar a um site, reinicie a guia e tente carregar o site com um novo circuito para estabelecer uma conexão bem-sucedida. Você pode fazer isso selecionando o Novo circuito Tor para este site opção. Suas informações privadas não são excluídas com este recurso.

Explorando a deep web

O Tor é valioso como uma ferramenta para proteger a privacidade do usuário, mas essa não é sua única função útil. O outro uso mais infame do Tor é como um portal para a deep web, a grande porção da web que não é indexada pelos mecanismos de busca. Outro termo popular, teia escura, geralmente se refere a todas as atividades ilegais ou problemáticas que podem acontecer na deep web, mas os dois não são necessariamente intercambiáveis, e os usuários podem vasculhar a deep web sem intenção nefasta.

O Tor permite que páginas da web, como clientes, protejam seu anonimato configurando um servidor para se conectar com clientes em um relé Tor entre eles. O servidor não precisa fornecer o endereço IP e o usuário não precisa dele, em vez disso, usa um endereço de cebola, um código de 56 caracteres que os clientes inserem no lugar de uma URL tradicional.

As páginas ocultas da rede Tor compreendem uma das darknets mais famosas, que são redes acessíveis apenas por meio de um determinado software ou autorização. Uma frase como “darknet” evoca imagens de negociações obscuras e não sem motivo. Alguns dos sites ocultos mais notáveis traficam bens e serviços ilegais, como o Silk Road, que era uma darknet popular do mercado negro fechada pelo FBI em 2013.

Quais são as limitações, perigos e segurança geral do Tor?

Embora o Tor seja útil para navegar na web anonimamente, não é isento de problemas. Naturalmente, isso chamou a atenção de organizações governamentais como a NSA e o FBI, que consideram o Tor um alvo de particular interesse.

Embora a rede Tor seja protegida contra análise de tráfego, o Tor é uma versão modificada do Firefox e é vulnerável a ataques e explorações como qualquer outro navegador. Ao infectar o computador de alguém com malware, os governos e os cibercriminosos podem rastrear as atividades do navegador, registrar pressionamentos de tecla, copie imagens de webcam e vigilância e até acesse e controle remotamente dispositivos.

Não há como estar completamente seguro na internet, e o Tor não muda isso. Tomando precauções razoáveis, é possível minimizar os riscos de navegar com o Tor, como usar o Site do TorCheck para verificar se sua conexão com o Tor é segura. Você também pode incorporar um rede privada virtual ou VPN para fornecer segurança adicional para suas atividades digitais.

Uma ressalva importante a ser lembrada é que, como o Tor é um software gratuito e de código aberto, ele não é capaz de proteger nenhuma informação pessoal que você escolha inserir em um formulário. Como sempre, você precisa usar o bom senso ao navegar na internet e compartilhar informações.

Lembre-se também de que os usuários podem precisar desabilitar certos scripts e plugins, portanto, talvez você não consiga executar tudo o que deseja no Tor. E se você está pensando em usar o Tor para baixar torrents, pense novamente. Torrent é um processo de compartilhamento de arquivos que depende do protocolo P2P. Os usuários baixam bits de um arquivo de outros e compartilham os bits que adquiriram com usuários que estão baixando o mesmo arquivo. Esse protocolo torna seu endereço IP visível para os usuários com quem você compartilha arquivos, tornando o roteamento de cebola inútil.

Se você decidir visitar os servidores ocultos ou anônimos do Tor, fique atento aos sites que você visita. Embora muitas páginas tendam a ser socialmente aceitáveis ou, no mínimo, legais, como sites para denunciantes ou trocas de Bitcoin, alguns dos outros sites são paraísos para perturbadores e até criminosos comportamento.