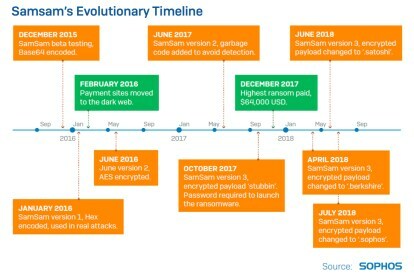

– podaje firma ochroniarska Sophos że ransomware SamSam wyrządził więcej szkód finansowych, niż wcześniej sądzono, generując od ofiar 5,9 miliona dolarów od czasu jego pierwotnego pojawienia się w grudniu 2015 r. Sophos twierdzi, że hakerzy wykorzystują SamSam do ataków mniej więcej raz dziennie, ale typowy internauta prawdopodobnie nigdy nie doświadczy takich zniszczeń, biorąc pod uwagę docelową grupę odbiorców SamSam.

Jedynym zadaniem oprogramowania ransomware jest przetrzymywanie komputera jako zakładnika poprzez szyfrowanie jego danych. Za opłatą hakerzy udostępnią te dane. Oprogramowanie ransomware jest zwykle wykorzystywane w nieukierunkowanych kampaniach spamowych e-maili, w których odbiorcy klikają załącznik lub link instalujący oprogramowanie ransomware na ich komputerze. Kampanie te zazwyczaj nie są kierowane do konkretnych osób, ale zalewają skrzynki odbiorcze setek tysięcy osób.

Polecane filmy

Zdaniem Sophosa SamSam jest inny. Nie jest używany w szeroko zakrojonej kampanii spamowej, której celem jest przyciągnięcie potencjalnych ofiar. Zamiast tego pojedynczy haker lub zespół osób włamuje się do sieci, skanuje sieć, a następnie ręcznie uruchamia oprogramowanie ransomware. Są to ataki dostosowane do indywidualnych potrzeb, mające na celu maksymalizację szkód i generowanie wysokich okupów.

„Być może najbardziej przyciągają uwagę nowe informacje o sposobie rozprzestrzeniania się wirusa” – podaje firma ochroniarska. „W przeciwieństwie do WannaCry, który wykorzystał lukę w oprogramowaniu, aby skopiować się na nowe maszyny, SamSam jest w rzeczywistości instalowane na komputerach w sieci ofiary w ten sam sposób i przy użyciu tych samych narzędzi, co legalne oprogramowanie Aplikacje."

Pierwotnie uważano, że SamSam jest używany wyłącznie do ataków na organizacje związane z opieką zdrowotną, rządem i edukacją. Jednak głębsze dochodzenie ujawnia, że firmy z sektora prywatnego w rzeczywistości przyjęły na siebie ciężar ataków, ale po prostu nie chcą ujawnić swoich wymuszonych płatności.

To powiedziawszy, przedsiębiorstwa z sektora prywatnego odpowiadają za 50 procent znanych ataków, a następnie na instytucje opieki zdrowotnej (26 procent), instytucje rządowe (13 procent) i instytucje edukacyjne (11 procent).

Wykres dołączony do raportu pokazuje, że 74 procent organizacji ofiar zidentyfikowanych przez Sophos ma siedziby na terenie Stanów Zjednoczonych. Wielka Brytania pozostaje w tyle z 8%, za nią plasują się Belgia, Kanada i Australia, podczas gdy inne kraje, takie jak Dania, Estonia, Holandia i Indie, mają 1%. Są inne ofiary i kraje, których Sophos jeszcze nie zidentyfikował.

Wydaje się, że cały problem oprogramowania ransomware wynika ze słabych haseł. Hakerzy uzyskują dostęp do sieci za pośrednictwem protokołu Remote Access Protocol, który zazwyczaj umożliwia kadrze kierowniczej i pracownikom zdalny dostęp do sieci z komputera PC w domu lub podczas podróży służbowej. Hakerzy używają oprogramowania do odgadywania słabych haseł i infiltrowania sieci.

Ale w przeciwieństwie Chcę płakać I NiePetyahakerzy nie uwalniają robaka, który pełza po sieci i infekuje każdy komputer. Zamiast tego nieustannie niszczą zabezpieczenia sieci, dopóki nie ominą przeszkód i nie odzyskają żądanego dostępu — lub nie zostaną wystartowani z sieci. Stamtąd przenoszą się z komputera na komputer.

Jeśli atak się powiedzie, hakerzy czekają, aby sprawdzić, czy ofiary dokonają płatności za pośrednictwem strony internetowej opublikowanej w ciemnej sieci. Jak twierdzi Sophos, okupy z biegiem czasu wzrosły do około 50 000 dolarów. Nieukierunkowane ataki oprogramowania ransomware, takie jak kampanie spamowe, zazwyczaj generują jedynie trzycyfrowe okupy.

Ulepsz swój styl życiaDigital Trends pomaga czytelnikom śledzić szybko rozwijający się świat technologii dzięki najnowszym wiadomościom, zabawnym recenzjom produktów, wnikliwym artykułom redakcyjnym i jedynym w swoim rodzaju zajawkom.