Google udostępnia usługę Bezpieczne przeglądanie od około czterech lat, a jej celem jest zapewnienie usługi otwartej aplikacje do przeglądania sieci Web mogą sprawdzać, czy dana witryna nie jest podejrzana o hostowanie złośliwego oprogramowania lub phishingu oszustwa. Teraz Google opublikował analizę (PDF) ponad 160 milionów stron internetowych w ponad 8 milionach witryn w celu wyszukania trendów w dystrybucji złośliwego oprogramowania — i stwierdza, że podczas inżynierii społecznej sztuczki odgrywają niewielką rolę, a exploity wtyczek i przeglądarek są nadal powszechne, dystrybutorzy złośliwego oprogramowania coraz częściej sięgają po fałszowanie adresów IP w nadziei uniknięcia wykrycie.

Ogólnie rzecz biorąc, Google stwierdza, że dystrybutorzy złośliwego oprogramowania polegają na wykorzystywaniu luki w przeglądarce lub wtyczce w celu instalowania złośliwego oprogramowania na komputerach użytkowników systemy w tak zwanych atakach typu drive-by: zazwyczaj wystarczy, że użytkownicy załadują witrynę internetową ze złośliwym kodem, a ich systemy zostaną skompromitowany. W ramach inicjatywy Google Bezpieczne przeglądanie zautomatyzowano narzędzia, które skanują witryny w poszukiwaniu prób wykorzystania exploitów i dodają je do swojej bazy danych zawierającej podejrzane i niebezpieczne witryny, jeśli zostaną znalezione.

Polecane filmy

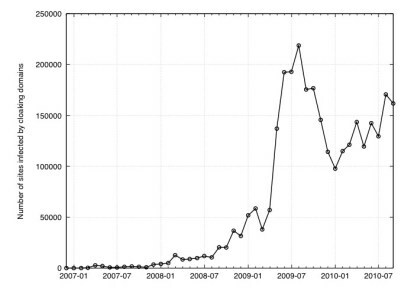

Jednak autorzy złośliwego oprogramowania coraz częściej uciekają się do fałszowania adresów IP, aby uniknąć wykrycia. W tym przypadku technika ta nie polega na stosowaniu sztuczek z routerami, aby sprawić, że ruch z jednego źródła będzie wyglądał, jakby pochodził z innego; zamiast tego dystrybutorzy złośliwego oprogramowania próbują wykryć połączenia z ankiety Google Bezpieczne przeglądanie (i podobnych usług) i udostępniają tym usługom całkowicie bezpieczne, nieszkodliwe strony internetowe... zachowując swój paskudny ładunek dla odwiedzających, których uważają za prawdziwych użytkownicy.

„Koncepcja maskowania jest prosta: dostarczaj łagodną treść systemom wykrywania, ale złośliwą treść zwykłym osobom odwiedzającym strony internetowe” – napisali Lucas Ballard i Niels Provos na blogu Google Online Security. „Na przestrzeni lat zaobserwowaliśmy, że coraz więcej złośliwych witryn wykorzystuje maskowanie adresów IP”.

Google podkreśla, że stale dostosowuje swoje skanery do „najnowocześniejszego wykrywania złośliwego oprogramowania”, aby kompensować maskowanie adresów IP technik, ale zauważa, że dystrybutorzy złośliwego oprogramowania i służby bezpieczeństwa zawsze będą wzięły udział w wyścigu zbrojeń… przy czym najczęściej starają się o to specjaliści od bezpieczeństwa pobawić się w nadrabianie zaległości.

Google zauważa również, że z kilkoma wyjątkami luki w przeglądarkach i wtyczkach wykorzystywane przez dystrybutorów złośliwego oprogramowania są wykorzystywane tylko przez stosunkowo krótki okres czasu: gdy tylko zostanie odkryta nowa luka w zabezpieczeniach lub załatana stara, autorzy szkodliwego oprogramowania szybko przechodzą do kolejnej wykorzystać.

Google zauważa również, że podczas namawiania ludzi do instalowania złośliwego oprogramowania wykorzystuje się inżynierię społeczną – zwykle nakłanianie ludzi do pobrania niebezpiecznego oprogramowania obiecywanie wtyczki lub pakietu antywirusowego — jest to wciąż powszechne i coraz częstsze zjawisko — jest stosowane jedynie przez około dwa procent witryn dystrybuujących złośliwe oprogramowanie.

Zalecenia redaktorów

- Chrome ma problem z bezpieczeństwem — oto jak Google go rozwiązuje

- Dlaczego Google ogranicza dostęp do sieci niektórym swoim pracownikom?

- Właśnie udostępniliśmy to ważne narzędzie zabezpieczające Gmaila całkowicie za darmo

- Główne służby podatkowe wysyłają Twoje dane do Meta i Google

- Połowa rozszerzeń Google Chrome może zbierać Twoje dane osobowe

Ulepsz swój styl życiaDigital Trends pomaga czytelnikom śledzić szybko rozwijający się świat technologii dzięki najnowszym wiadomościom, zabawnym recenzjom produktów, wnikliwym artykułom redakcyjnym i jedynym w swoim rodzaju zajawkom.