Badacze zajmujący się cyberbezpieczeństwem odkryli nową lukę typu zero-day, która pojawiła się na serwerach poczty e-mail Microsoft Exchange i została już wykorzystana przez nieuczciwych aktorów.

Nienazwana jeszcze luka została szczegółowo opisana przez: dostawca cyberbezpieczeństwa GTSC, chociaż informacje na temat exploita są nadal zbierane. Uważa się ją za lukę typu „zero-day” ze względu na fakt, że publiczny dostęp do luki był widoczny przed udostępnieniem łatki.

Polecane filmy

🚨 Pojawiają się doniesienia, że w Microsoft Exchange istnieje nowy dzień zerowy, który jest aktywnie wykorzystywany na wolności 🚨

Mogę potwierdzić, że znaczna liczba serwerów Exchange została wyposażona w backdoory – w tym Honeypot.

Temat do śledzenia problemu jest następujący:

— Kevin Beaumont (@GossiTheDog) 29 września 2022 r

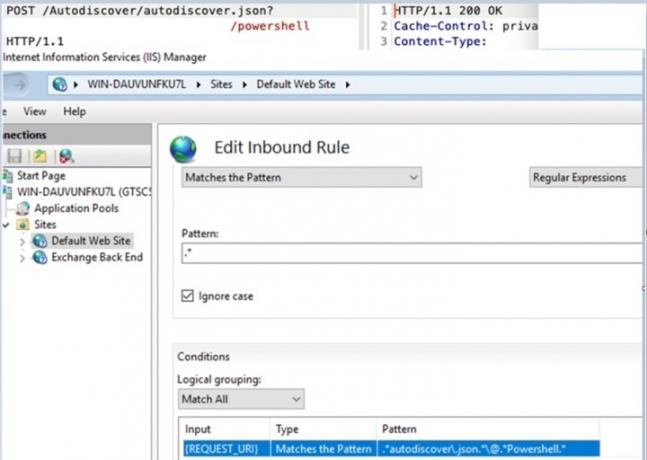

Wiadomość o luce została po raz pierwszy przesłana firmie Microsoft za pośrednictwem programu inicjatywy Zero Day Initiative w ubiegły czwartek, 29 września, szczegółowo opisując, że exploity Według nich złośliwe oprogramowanie CVE-2022-41040 i CVE-2022-41082 „może umożliwić osobie atakującej zdalne wykonanie kodu na zagrożonych serwerach Microsoft Exchange”. Do

Trend Mikro.W piątek Microsoft oświadczył, że „pracuje nad przyspieszonym harmonogramem”, aby usunąć lukę dnia zerowego i stworzyć łatkę. Jednak badacz Kevin Beaumont potwierdził na Twitterze, że luka została wykorzystana przez nikczemnych graczy w celu uzyskania dostępu do zaplecza kilku serwerów Exchange.

Ponieważ eksploatacja jest już powszechna, istnieje wiele możliwości, aby przedsiębiorstwa i podmioty rządowe zostały zaatakowane przez złe podmioty. Wynika to z faktu, że serwery Exchange korzystają z Internetu, a zerwanie połączeń spowodowałoby zerwanie produktywność wielu organizacji, Travis Smith, wiceprezes ds. badań zagrożeń złośliwym oprogramowaniem w Qualys, powiedział Protokół.

Chociaż szczegółowe informacje na temat działania szkodliwego oprogramowania CVE-2022-41040 i CVE-2022-41082 nie są znane, kilku badaczy zauważyło podobieństwa do innych luk. Należą do nich usterka Apache Log4j i luka w zabezpieczeniach „ProxyShell”, które mają wspólne zdalne wykonanie kodu. W rzeczywistości kilku badaczy pomylił nową lukę dla ProxyShell, dopóki nie stało się jasne, że stara usterka jest aktualna we wszystkich swoich łatkach. Dzięki temu stało się jasne, że luki CVE-2022-41040 i CVE-2022-41082 to zupełnie nowe, nigdy wcześniej nie widziane luki.

„Jeśli to prawda, oznacza to, że nawet niektóre praktyki i procedury bezpieczeństwa, które są obecnie stosowane, są niewystarczające. Wracają do nieodłącznych luk w kodzie i oprogramowaniu, które są tego podstawą Ekosystem IT”, Roger Cressey, były członek działu cyberbezpieczeństwa i walki z terroryzmem w Białych Domach Clintonów i Busha, powiedział DigitalTrends.

„Jeśli masz dominującą pozycję na rynku, kończysz, gdy myślisz, że dochodzi do wyzysku rozwiązałeś, ale okazuje się, że są z nim powiązane inne, które pojawiają się w najmniej oczekiwanym momencie To. A wymiana nie jest idealnym przykładem tego, co nazwałbym bezpieczną ofertą” – dodał.

Złośliwe oprogramowanie i luki typu zero-day to dość stała rzeczywistość wszystkich firm technologicznych. Jednakże firma Microsoft udoskonaliła swoją zdolność do identyfikowania i naprawiania problemów oraz udostępniania łatania luk w zabezpieczeniach po ataku.

Według Katalog podatności CISAOd początku roku w Microsoft Systems stwierdzono 238 luk w cyberbezpieczeństwie, co stanowi 30% wszystkich wykrytych luk. Ataki te obejmują między innymi ataki na inne główne marki technologiczne, w tym Apple iOS, Google Chrome, Adobe Systems i Linux.

„Istnieje wiele firm technologicznych z branży IT, które mają zero dni, a które są wykrywane i wykorzystywane przez przeciwników. Problem w tym, że Microsoft odniósł taki sukces w dominacji na rynku, że kiedy ich wykryte zostaną słabe punkty, ma to kaskadowy wpływ pod względem skali i zasięgu niesamowicie duży. Dlatego kiedy Microsoft kichnie, świat infrastruktury krytycznej łapie poważne przeziębienie, a tutaj wydaje się, że jest to proces powtarzający się” – stwierdził Cressey.

Jedna z takich luk typu zero-day, która został rozwiązany na początku tego roku była to aplikacja Follina (CVE-2022-30190), która zapewniła hakerom dostęp do narzędzia diagnostycznego pomocy technicznej firmy Microsoft (MSDT). To narzędzie jest powszechnie kojarzone z pakietem Microsoft Office i Microsoft Word. Hakerzy byli w stanie go wykorzystać aby uzyskać dostęp do zaplecza komputera, udzielić mu pozwolenia na instalowanie programów, tworzenie nowych kont użytkowników i manipulowanie danymi na urządzeniu.

Wczesne doniesienia o istnieniu luki zostały usunięte za pomocą obejść. Jednak Microsoft wkroczył ze stałą poprawką oprogramowania, gdy hakerzy zaczęli wykorzystywać zebrane informacje do atakowania diaspory tybetańskiej oraz Stanów Zjednoczonych i UE. agencje rządowe.

Zalecenia redaktorów

- Zaktualizuj system Windows teraz — Microsoft właśnie naprawił kilka niebezpiecznych exploitów

- Google Chrome znajduje się na szczycie listy najbardziej podatnych na ataki przeglądarek

- Oto dlaczego musisz teraz zaktualizować swoją przeglądarkę Google Chrome

- Ta luka umożliwiła hakerom dostęp do każdego aspektu komputera Mac

- Microsoft Edge zostaje dotknięty tym samym poważnym błędem bezpieczeństwa, który nękał Chrome

Ulepsz swój styl życiaDigital Trends pomaga czytelnikom śledzić szybko rozwijający się świat technologii dzięki najnowszym wiadomościom, zabawnym recenzjom produktów, wnikliwym artykułom redakcyjnym i jedynym w swoim rodzaju zajawkom.