Chociaż Internet znacznie rozszerzył możliwości dzielenia się wiedzą, skomplikował również kwestie prywatności. Wiele osób słusznie obawia się kradzieży lub przeglądania ich danych osobowych, w tym wyciągów bankowych, informacji o karcie kredytowej oraz historii przeglądarki lub logowania.

Zawartość

- Dlaczego Tor istnieje?

- Jak Tor ma odpowiedź na bezpieczne przeglądanie

- Kto używa Tora i dlaczego?

- Jak korzystać z Tora: jak go zdobyć

- Jak korzystać z Tora: krótki przewodnik po oprogramowaniu

- Eksploracja głębokiej sieci

- Jakie są ograniczenia, zagrożenia i ogólne bezpieczeństwo Tora?

Jeśli szukasz większej prywatności podczas przeglądania, Tor jest dobrym sposobem na to, ponieważ jest to oprogramowanie, które pozwala użytkownikom anonimowo przeglądać sieć. Należy zauważyć, że Tor może być używany do uzyskiwania dostępu nielegalnego treści w ciemnej siecii Trendy cyfrowe nie toleruje ani nie zachęca do takiego zachowania.

Polecane filmy

Dlaczego Tor istnieje?

W tym klimacie gromadzenia danych i obaw o prywatność przeglądarka Tor stała się przedmiotem dyskusji i rozgłosu. Podobnie jak wiele podziemnych zjawisk w Internecie, jest słabo rozumiany i owiany rodzajem technologicznego mistycyzmu, który ludzie często przypisują rzeczom takim jak

hakowanie lub Bitcoin.Routery cebulowe, pierwotnie opracowane przez US Naval Research Lab w latach 90., swoją nazwę zawdzięczają cebulopodobnej technice warstwowania, która ukrywa informacje o aktywności i lokalizacji użytkownika. Być może, jak na ironię, organizacja otrzymywała większość funduszy z oddziałów Stanów Zjednoczonych rząd Stanów Zjednoczonych od lat, który wciąż postrzega Tora jako narzędzie do wspierania demokracji w autorytarnych krajach stany.

Aby zrozumieć, w jaki sposób Tor może chronić tożsamość użytkownika podczas przeglądania Internetu, musimy omówić internet. W najprostszym przypadku jest to seria połączeń między komputerami na duże odległości. Niektóre komputery przechowują dane przechowywane w Internecie, w tym strony internetowe, takie jak Google, które są znane jako serwery. Urządzenie używane do uzyskiwania dostępu do tych informacji, takie jak smartfon lub PC, jest znany jako klient. Linie transmisyjne, które łączą klientów z serwerami, mają różne formy, czy to kable światłowodowe, czy Wi-Fi, ale wszystkie są połączeniami. z wynalezienie Wi-Fi, internet satelitarny i przenośne hotspoty, internet jest zarówno bardziej dostępny, jak i bardziej podatny na ataki niż kiedykolwiek wcześniej.

Dane mogą zostać przechwycone lub szpiegowane na coraz więcej różnych sposobów, zwłaszcza jeśli sieci nie stosują odpowiedniego szyfrowania lub przypadkowo pobrało złośliwe oprogramowanie. Dostęp do białych kapeluszy mają osoby i organizacje (w tym rządy, dostawcy usług internetowych organów ścigania i firmy z branży mediów społecznościowych). danych internetowych w celu monitorowania, kto wykonuje nielegalne działania — lub w celu gromadzenia cennych danych na temat zachowań i działań użytkowników, które można analizować lub sprzedane.

Rosnąca liczba rozwiązań rozwiązuje te problemy związane z prywatnością, takich jak VPN lub wirtualne sieci prywatne. Tor to kolejne rozwiązanie oparte na przeglądarce, z którego korzysta wiele osób.

Jak Tor ma odpowiedź na bezpieczne przeglądanie

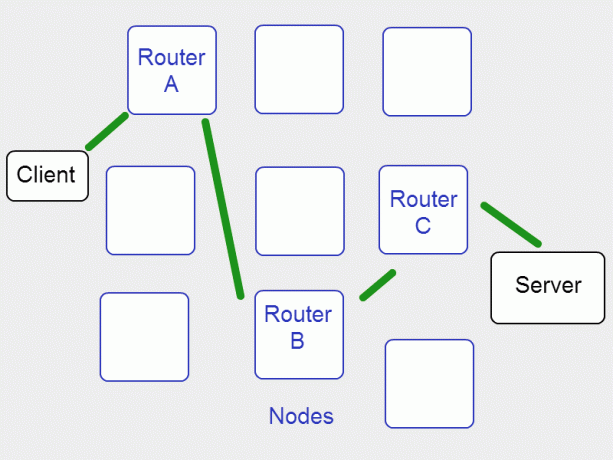

Istnieją dwa krytyczne aspekty trasowania cebuli. Po pierwsze, sieć Tor składa się z ochotników, którzy używają swoich komputerów jako węzłów. Podczas normalnego przeglądania informacje przesyłane są przez Internet w pakietach. Jednak gdy użytkownik Tora odwiedza witrynę, jego pakiety nie są przenoszone bezpośrednio na ten serwer. Zamiast tego Tor tworzy ścieżkę przez losowo przydzielone węzły, którymi pakiet będzie podążał, zanim dotrze do serwera.

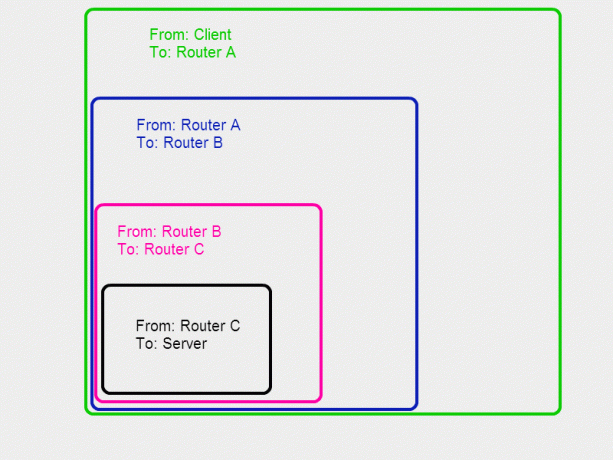

Innym ważnym aspektem routingu cebulowego jest sposób konstruowania pakietów. Zazwyczaj pakiety zawierają adres nadawcy i miejsce docelowe, tak jak w przypadku poczty tradycyjnej. Podczas korzystania z Tora pakiety są zamiast tego zawijane w kolejne warstwy, jak zagnieżdżona lalka.

Kiedy użytkownik wysyła pakiet, górna warstwa nakazuje mu udać się do routera A, pierwszego przystanku w obwodzie. Kiedy już tam jest, Router A zdejmuje pierwszą warstwę. Następna warstwa instruuje router A, aby wysłał pakiet do routera B.

Router A nie zna ostatecznego miejsca docelowego, wie tylko, że pakiet pochodzi od użytkownika i trafił do B. Router B odkleja następną warstwę, przekazując ją w dół linii do routera C, a proces ten trwa, dopóki komunikat nie dotrze do miejsca docelowego.

Na każdym przystanku węzeł zna tylko ostatnie miejsce, w którym znajdował się pakiet i następne miejsce, w którym się znajdzie. Żaden węzeł nie rejestruje pełnej ścieżki danych i nikt obserwujący wiadomość nie wyszedłby, zakładając, że pierwsze trzy serwery są poprawnie skonfigurowane.

Kto używa Tora i dlaczego?

Anonimowość to chleb powszedni Tora i jako taka prawdopodobnie niemożliwe jest uzyskanie dokładnego wglądu w bazę użytkowników. Jednak widoczne stają się określone trendy, a niektórzy zwolennicy Tora szczególnie głośno mówią o powodach korzystania z usługi.

Tor stał się popularny wśród dziennikarzy i aktywistów w krajach, które nakładają ograniczenia na internet i wypowiedzi swoich obywateli. Dla demaskatorów Tor zapewnia bezpieczną drogę do wycieku informacji do dziennikarzy.

Być może nie wiesz, ale kiedy Edward Snowden udostępnił organizacjom informacyjnym informacje o programie PRISM NSA, zrobił to za pośrednictwem Tora. Jednak nie trzeba być aktywistą, bojownikiem o wolność ani przestępcą, aby docenić Tora. Wielu naukowców i zwykłych obywateli popiera Tora jako narzędzie do zachowania prywatności i wolności wypowiedzi w erze cyfrowej. Agencje takie jak CIA są również aktywne w Torze, aby ułatwić otrzymywanie wskazówek i informacji.

Pomimo dobrych intencji Projektu Tor, Tor zyskał złą reputację w prasie głównego nurtu i nie bez powodu. Kiedy masz darmową w użyciu przeglądarkę prywatności, którą można łatwo rozpowszechniać i która oferuje użytkownikom wsparcie w obu przypadkach i forach społecznościowych, nie jest niespodzianką, że niektóre z tych społeczności tworzą wokół osób o złej reputacji przedmioty. Tor walczy z tą konotacją Webinaria PrivChat od niektórych jego popularnych użytkowników w zakresie praw człowieka i naciska na demokrację, a także przewodników dla tych, którzy działają pod wrogimi rządami, aby pomóc im zachować bezpieczeństwo.

Jak korzystać z Tora: jak go zdobyć

Zgodnie z ideologicznymi celami Projektu Tor, Tor jest darmowy i dostępny na większości platform, w tym na Linuksie. Po prostu pobierz i zainstaluj przeglądarkę ze strony Tor Project, która jest zmodyfikowaną wersją Firefoksa dostępną dla systemów Windows, macOS, Linux i Android.

Użytkownicy powinni pamiętać, że chociaż przeglądarka Tor jest wstępnie skonfigurowana do poprawnego działania, użytkownicy w sieciach z zaporami ogniowymi lub innymi systemami bezpieczeństwa mogą napotkać trudności. Co więcej, bycie nieostrożnym podczas przeglądania nadal może zagrozić anonimowości. Witryna Tora ma listę rzeczy, których należy unikać podczas korzystania z przeglądarki.

Jak korzystać z Tora: krótki przewodnik po oprogramowaniu

Po pobraniu i zainstalowaniu przeglądarki Tor Browser musisz wiedzieć, jak się po niej poruszać. Wykonaj następujące kroki, aby szybko zapoznać się z przeglądarką Tor:

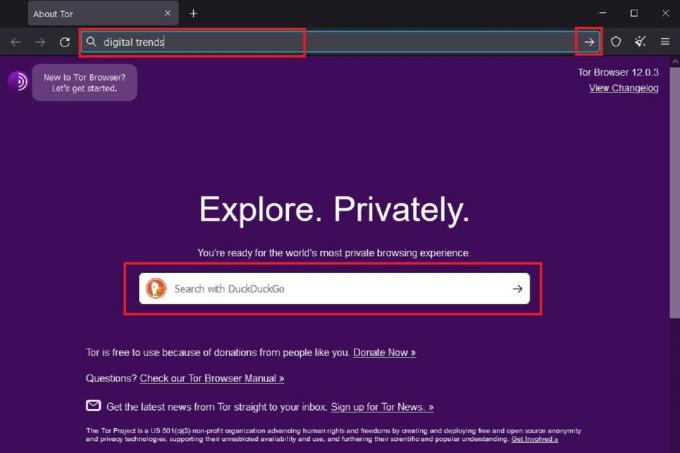

Krok 1: Otwórz przeglądarkę Tor na swoim komputerze.

Krok 2: Na Połącz się z Torem pojawi się ekran, możesz albo iść dalej i połączyć się z Torem, wybierając Łączyć lub poświęć trochę czasu na skonfigurowanie połączenia, wybierając opcję Skonfiguruj połączenie opcja. Na potrzeby tego przewodnika po prostu wybierzemy Łączyć.

Krok 3: Połączenie może zająć kilka minut, ale po połączeniu z Torem zostanie wyświetlony ekran powitalny z widocznym paskiem wyszukiwania wyszukiwarki DuckDuckGo. Możesz użyć tego paska wyszukiwania lub paska u góry okna przeglądarki Tor, aby przeprowadzić bardziej prywatne wyszukiwanie w Internecie. Aby to zrobić w pasku adresu u góry ekranu, po prostu wpisz wyszukiwane hasła i naciśnij Wchodzić klawisz na klawiaturze lub wybierz Prawa strzałka ikona w pasku adresu. Następnie powinna zostać wyświetlona strona wyników wyszukiwania DuckDuckGo.

Krok 4: Jeśli korzystałeś już z Firefoksa, przeglądarka Tor będzie wyglądać znajomo:

- Nadal będziesz wybierać Gwiazda ikonę, aby dodać stronę internetową do zakładek.

- Nadal będziesz używać paska adresu u góry okna do wyszukiwania w Internecie i wpisywania adresów internetowych lub cebulowych dla niektórych witryn. I wybierzesz Znak plusa ikona, aby otworzyć nowe karty.

- The Trzy poziome linie ikona menu nadal będzie otwierać większe menu funkcji i ustawień przeglądarki, ale będzie również zawierać kilka nowych funkcji specyficznych dla Tora, takich jak Nowa tożsamość I Nowy obwód Tora dla tej strony. Omówimy te i inne nowe funkcje w kolejnych krokach.

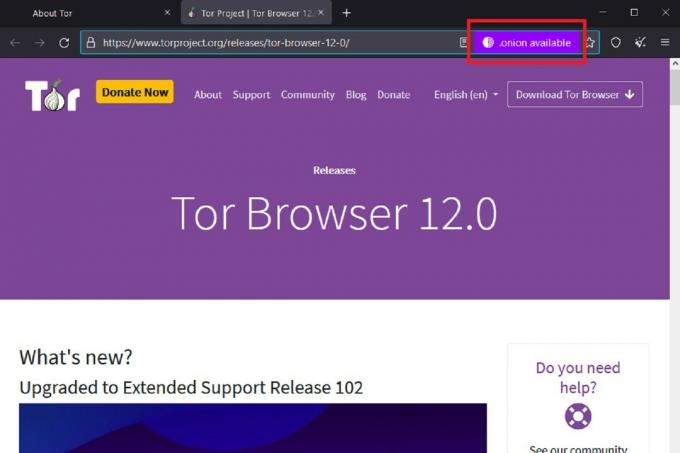

Krok 5: Niektóre witryny są usługami cebulowymi, co oznacza, że dostęp do tych witryn można uzyskać tylko za pośrednictwem sieci Tor. Aby dostać się do tych witryn usług cebulowych, zwykle musisz wpisać ich adres cebulowy w pasku adresu u góry okna przeglądarki Tor. Ten adres ma zwykle długość 56 znaków i kończy się na „.onion”. Niektóre zwykłe strony internetowe oferują również wersję usługi cebulowej swojej witryny. Jeśli to zrobią, Tor zwykle pokaże fioletową ikonę „.onion available” na pasku adresu. Możesz wybrać tę opcję, aby otworzyć stronę internetową z usługą cebulową.

Krok 6: W prawym górnym rogu przeglądarki Tor znajdują się dwie ikony, znajdujące się między ikoną menu a ikoną zakładki Gwiazdy: ikona tarczy i ikona miotły. Jeśli wybierzesz opcję Tarcza ikonę, możesz wybrać poziom bezpieczeństwa przeglądania. The Miotła ikona wskazuje Nowa tożsamość funkcja, która pozwala użytkownikom rozpocząć zupełnie nową sesję i usuwa wszystkie ślady starej/bieżącej sesji, zamykając wszystkie okna i karty oraz usuwając wszystkie prywatne informacje, takie jak historia przeglądania. Przeglądarka Tor zasadniczo uruchamia się ponownie.

Krok 7: Jeśli wybierzesz opcję Trzy poziome linie ikonę menu, pojawi się menu rozwijane. W tym menu obok Nowa tożsamość, możesz także wybrać Nowy obwód Tora dla tej strony. Obwód to zasadniczo ścieżka, którą trzeba połączyć użytkownika ze stroną internetową za pośrednictwem Tora. Jeśli masz problemy z połączeniem się ze stroną internetową, możesz ponownie uruchomić kartę i spróbować załadować witrynę nowym obwodem, aby nawiązać pomyślne połączenie. Możesz to zrobić, wybierając opcję Nowy obwód Tora dla tej strony opcja. Dzięki tej funkcji Twoje prywatne informacje nie zostaną usunięte.

Eksploracja głębokiej sieci

Tor jest cennym narzędziem do ochrony prywatności użytkownika, ale to nie jedyna jego użyteczna funkcja. Innym, bardziej niesławnym zastosowaniem Tora jest brama do głębokiej sieci, ogromnej części sieci, która nie jest indeksowana przez wyszukiwarki. Innym popularnym określeniem, ciemna sieć, ogólnie odnosi się do wszystkich nielegalnych lub niepokojących działań, które mogą mieć miejsce w głębokiej sieci, ale te dwie niekoniecznie są wymienne, a użytkownicy mogą przeszukiwać głęboką sieć bez nikczemnych zamiarów.

Tor pozwala stronom internetowym, takim jak klienci, chronić swoją anonimowość, konfigurując serwer do łączenia się z klientami w przekaźniku Tora pomiędzy nimi. Serwer nie musi podawać adresu IP, a użytkownik go nie potrzebuje, zamiast tego używa adresu cebulowego, czyli 56-znakowego kodu, który klienci wprowadzają zamiast tradycyjnego adresu URL.

Ukryte strony w sieci Tor obejmują jedną z najbardziej znanych ciemnych sieci, które są sieciami dostępnymi tylko za pośrednictwem określonego oprogramowania lub autoryzacji. Wyrażenie takie jak „darknet” przywołuje obrazy podejrzanych transakcji i nie bez powodu. Niektóre z najbardziej znanych ukrytych witryn handlują nielegalnymi towarami i usługami, na przykład Silk Road, który był popularnym ciemnym rynkiem na czarnym rynku, zamkniętym przez FBI w 2013 roku.

Jakie są ograniczenia, zagrożenia i ogólne bezpieczeństwo Tora?

Chociaż Tor jest przydatny do anonimowego przeglądania sieci, nie jest pozbawiony problemów. Oczywiście zwróciło to uwagę organizacji rządowych, takich jak NSA i FBI, które uważają Tora za cel o szczególnym znaczeniu.

Podczas gdy sieć Tor jest zabezpieczona przed analizą ruchu, Tor jest zmodyfikowaną wersją Firefoksa i jest podatny na ataki i exploity, jak każda inna przeglądarka. Infekując czyjś komputer złośliwym oprogramowaniem, rządy i cyberprzestępcy mogą śledzić działania przeglądarki, rejestrować naciśnięć klawiszy, kopiować nagrania z kamery internetowej i monitoringu, a nawet zdalnie uzyskiwać dostęp do Internetu i sterować nim urządzenia.

Nie ma sposobu, aby być całkowicie bezpiecznym w Internecie, a Tor tego nie zmienia. Podejmując rozsądne środki ostrożności, możliwe jest zminimalizowanie ryzyka związanego z przeglądaniem za pomocą Tora, takiego jak korzystanie z stronie TorCheck aby sprawdzić, czy twoje połączenie z Torem jest bezpieczne. Możesz również włączyć a wirtualna sieć prywatna lub VPN w celu zapewnienia dodatkowego bezpieczeństwa dla Twoich działań cyfrowych.

Ważnym zastrzeżeniem do zapamiętania jest to, że ponieważ Tor jest darmowym oprogramowaniem typu open source, nie jest w stanie chronić żadnych danych osobowych, które zdecydujesz się wprowadzić w formularzu. Jak zawsze, podczas przeglądania internetu i dzielenia się informacjami należy zachować zdrowy rozsądek.

Pamiętaj również, że użytkownicy mogą być zmuszeni do wyłączenia niektórych skryptów i wtyczek, więc możesz nie być w stanie uruchomić wszystkiego, co chcesz w Torze. A jeśli myślisz o używaniu Tora do pobierania torrentów, pomyśl jeszcze raz. Torrentowanie jest proces udostępniania plików który opiera się na protokole P2P. Użytkownicy pobierają fragmenty pliku od innych osób i dzielą się zdobytymi bitami z użytkownikami, którzy pobierają ten sam plik. Protokół ten sprawia, że Twój adres IP jest widoczny dla użytkowników, którym udostępniasz pliki, przez co routing cebulowy jest bezcelowy.

Jeśli zdecydujesz się odwiedzić ukryte lub anonimowe serwery Tora, pamiętaj o odwiedzanych witrynach. Podczas gdy wiele stron jest społecznie akceptowalnych lub przynajmniej legalnych, na przykład witryny dla demaskatorów lub giełdy Bitcoin, niektóre inne strony są rajami dla niepokojących, a nawet przestępczych zachowanie.