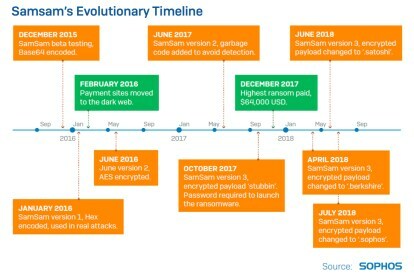

Det melder sikkerhetsfirmaet Sophos at SamSam løsepengevaren har gjort mer økonomisk skade enn tidligere antatt, og generert $5,9 millioner fra ofre siden den opprinnelig dukket opp i desember 2015. Sophos sier at hackere bruker SamSam i angrep omtrent en gang om dagen, men den typiske nettsurferen vil sannsynligvis aldri oppleve ødeleggelsene gitt SamSams målgruppe.

Den eneste oppgaven til løsepengevare er å holde en PC som gissel ved å kryptere dataene. For en avgift vil hackere frigi disse dataene. Ransomware brukes vanligvis i umålrettede e-post spam-kampanjer der mottakere klikker på et vedlegg eller en lenke som installerer løsepengevaren på PC-en. Disse kampanjene retter seg vanligvis ikke mot bestemte personer, men oversvømmer innboksene til hundretusenvis av individer.

Anbefalte videoer

Ifølge Sophos er SamSam annerledes. Den brukes ikke i en utbredt spam-kampanje for å fange potensielle ofre. I stedet bryter en enkelt hacker eller et team av individer seg inn i et nettverk, skanner nettverket og kjører deretter løsepengevaren manuelt. De er skreddersydde angrep for å maksimere skaden og generere løsepenger med høye dollar.

"Men kanskje mest iøynefallende er ny informasjon om hvordan den sprer seg," rapporterer sikkerhetsfirmaet. "I motsetning til WannaCry, som utnyttet en programvaresårbarhet for å kopiere seg selv til nye maskiner, er SamSam faktisk distribuert til datamaskiner på offerets nettverk på samme måte, og med de samme verktøyene, som legitim programvare applikasjoner."

Opprinnelig ble SamSam antatt å bli brukt utelukkende til å angripe helsevesen, myndigheter og utdanningsorganisasjoner. Men en dypere undersøkelse avslører at selskaper i privat sektor faktisk har tatt støyten av angrepene, men er bare uvillige til å stå frem for å avsløre deres tvangsbetalinger.

Når det er sagt, står bedrifter i privat sektor for 50 prosent av de kjente angrepene etterfulgt av helsetjenester (26 prosent), offentlige (13 prosent) og utdanningsinstitusjoner (11 prosent).

Et diagram som følger med rapporten viser at 74 prosent av offerorganisasjonene identifisert av Sophos er bosatt i USA. Storbritannia følger åtte prosent etterfulgt av Belgia, Canada og Australia, mens andre land som Danmark, Estland, Nederland og India er én prosent. Det er andre ofre og land Sophos ennå ikke har identifisert.

Hele løsepengevareproblemet ser ut til å stamme fra svake passord. Hackere får tilgang til nettverk gjennom Remote Access Protocol som vanligvis lar ledere og arbeidere få tilgang til nettverket eksternt fra en PC mens de er hjemme eller under en forretningsreise. Hackere bruker programvare for å gjette disse svake passordene og infiltrere nettverket.

Men i motsetning til Vil gråte og Ikke Petya, slipper ikke hackere løs en orm som kryper gjennom nettverket og infiserer hver PC. I stedet banker de kontinuerlig på nettverkets forsvar til de kommer seg rundt veisperringene og henter tilgangen de ønsker - eller blir startet opp fra nettverket. Derfra går de fra PC til PC.

Hvis angrepet er vellykket, venter hackere for å se om ofrene betaler via et nettsted som er lagt ut på det mørke nettet. Løsepengene har økt over tid, hevder Sophos, til rundt 50 000 dollar. Umålrettede løsepengeangrep som spamkampanjer genererer vanligvis bare tresifrede løsepenger.

Oppgrader livsstilen dinDigitale trender hjelper leserne å følge med på den fartsfylte teknologiverdenen med alle de siste nyhetene, morsomme produktanmeldelser, innsiktsfulle redaksjoner og unike sniktitter.