Google har kjørt sin Safe Browsing-tjeneste i omtrent fire år, med et mål om å tilby en åpen tjeneste som nettsurfingsapplikasjoner kan sjekke mot for å se om et bestemt nettsted mistenkes for å være vert for skadelig programvare eller phishing svindel. Nå har Google publisert en analyse (PDF) av mer enn 160 millioner nettsider på mer enn 8 millioner nettsteder for å se etter trender i hvordan skadevare distribueres – og finner ut at mens sosial ingeniørkunst triks spiller en liten rolle, og plug-in og nettleserutnyttelse er fortsatt vanlig, distributører av skadevare bruker i økende grad til IP-spoofing i håp om å unngå gjenkjenning.

Totalt sett finner Google at distributører av skadelig programvare er avhengige av å utnytte en sårbarhet i en nettleser eller en plug-in for å installere skadelig programvare på brukernes systemer i det som er kjent som drive-by-angrep: Vanligvis er alt brukere trenger å gjøre å laste inn en nett med den ondsinnede koden, og systemene deres er kompromittert. Googles Safe Browsing-initiativ har automatiserte verktøy som skanner nettsteder som leter etter disse forsøkene, og legger dem til databasen over tvilsomme og farlige nettsteder hvis de blir funnet.

Anbefalte videoer

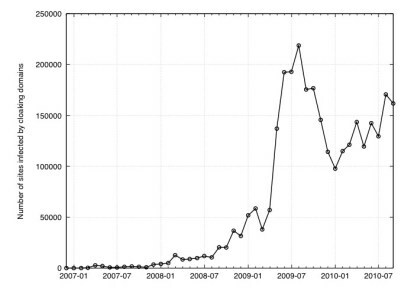

Skadevareforfattere bruker imidlertid i økende grad IP-spoofing for å unngå oppdagelse. I dette tilfellet involverer ikke teknikken bruk av ruterlureri for å få trafikk fra én kilde til å se ut som om den kommer fra en annen; i stedet prøver skadevaredistributørene å oppdage tilkoblinger fra Googles Safe Browsing-undersøkelse (og lignende tjenester) og serverer helt trygge, ufarlige nettsider til disse tjenestene... sparer den ekle nyttelasten for besøkende de mener er ekte brukere.

"Konseptet bak cloaking er enkelt: server godartet innhold til deteksjonssystemer, men server skadelig innhold til vanlige nettsidebesøkende," skrev Lucas Ballard og Niels Provos i Google Online Security-bloggen. "I løpet av årene har vi sett flere ondsinnede nettsteder som engasjerer seg i IP-cloaking."

Google understreker at det hele tiden justerer skannerne sine med "state-of-the-art deteksjon av skadelig programvare" for å kompensere for IP-tilsløring teknikker, men merker at distributører og sikkerhetstjenester vil alltid være i et våpenkappløp … med sikkerhetsfolk som oftest prøver å spille catch-up.

Google bemerker også at, med bare et par unntak, brukes nettleser- og plugin-sårbarheter som brukes av distributører av skadelig programvare, kun for en Forholdsvis kort tid: så snart en ny sårbarhet blir oppdaget – eller en gammel er lappet – går forfattere av skadelig programvare raskt videre til en annen utnytte.

Google bemerker også at mens de får folk til å installere skadelig programvare ved hjelp av sosial ingeniørkunst, lurer de vanligvis folk til å laste ned farlig programvare ved å love en plugin- eller antiviruspakke – er fortsatt vanlig og på vei oppover, den brukes av bare rundt to prosent av nettstedene som distribuerer skadevare.

Redaktørenes anbefalinger

- Chrome har et sikkerhetsproblem – her er hvordan Google fikser det

- Hvorfor kutter Google nettilgangen for noen av sine arbeidere?

- Google har nettopp gjort dette viktige sikkerhetsverktøyet for Gmail helt gratis

- Store skattetjenester sender dataene dine til Meta og Google

- Halvparten av Google Chrome-utvidelsene kan samle inn dine personlige data

Oppgrader livsstilen dinDigitale trender hjelper leserne å følge med på den fartsfylte teknologiverdenen med alle de siste nyhetene, morsomme produktanmeldelser, innsiktsfulle redaksjoner og unike sniktitter.