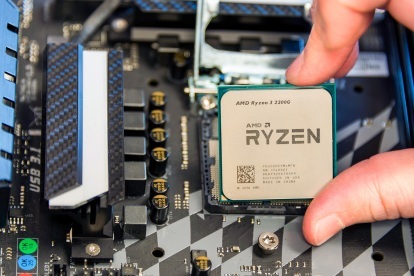

Bill Roberson/Digitale trender

(i) Sikker er en ukentlig spalte som dykker ned i det raskt eskalerende temaet cybersikkerhet.

Anbefalte videoer

Tirsdag 13. mars ble sikkerhetsfirmaet CTS Labs kunngjorde oppdagelsen av 13 feil i AMDs Ryzen- og Epyc-prosessorer. Problemene spenner over fire klasser av sårbarheter som inkluderer flere store problemer, for eksempel en bakdør inn i maskinvare Ryzens brikkesett, og feil som fullstendig kan kompromittere AMDs sikre prosessor, en brikke som skal fungere som en “sikker verden” hvor sensitive oppgaver kan holdes utenfor rekkevidden til skadelig programvare.

Mangelen på avtale betyr at det ikke er mulig å vite når den neste feilen vil bli avslørt, hvem den vil komme fra, eller hvordan den vil bli rapportert.

Denne åpenbaringen kommer bare måneder etter avsløringen av Meltdown og Spectre feil som påvirket brikker fra AMD, Intel, Qualcomm og andre. AMD, hvis brikker ble kompromittert av noen Spectre-feil, kom ut av fiaskoen relativt uskadd. Entusiaster fokuserte sinne på Intel. Selv om en

håndfull gruppesøksmål ble anmeldt mot AMD, er de ingenting sammenlignet med skare av advokater satt mot Intel. Sammenlignet med Intel virket AMD som det smarte, sikre valget.Det gjorde tirsdagens kunngjøring om feil i AMD-maskinvare enda mer eksplosiv. Twitter-stormer brøt ut da sikkerhetsforskere og PC-entusiaster kranglet om gyldigheten av funnene. Likevel ble informasjonen gitt av CTS Labs uavhengig verifisert av et annet firma, Trail of Bits, grunnlagt i 2012. Alvorlighetsgraden av problemene kan diskuteres, men de eksisterer, og de kompromitterer det noen PC-brukere hadde sett på som den siste sikre havnen.

Det ville vesten av avsløring

Innholdet i CTS Labs' forskning ville ha skapt overskrifter i alle fall, men avsløringens slag ble forsterket av overraskelsen. AMD fikk tilsynelatende mindre enn 24 timer på å svare før CTS Labs ble offentlig, og CTS Labs har ikke offentliggjort alle tekniske detaljer, i stedet for å velge å dele dem kun med AMD, Microsoft, HP, Dell og flere andre store selskaper.

Mange sikkerhetsforskere gråt stygt. De fleste feilene blir avslørt til selskaper tidligere, sammen med en tidsramme for å svare. Meltdown and Spectre, for eksempel, ble avslørt til Intel, AMD og ARM 1. juni 2017 av Googles Project Zero team. Et innledende 90-dagers vindu for å fikse problemene ble senere utvidet til 180 dager, men endte før skjema da Registeret publiserte sin første historie på Intels prosessorfeil. CTS Labs beslutning om ikke å tilby forutgående avsløring har forårsaket spekulasjoner om at de hadde en annen, mer ondsinnet motiv.

AMD-feiloversikt

CTS Labs forsvarte seg i et brev fra Ilia Luk-Zilberman, selskapets CTO, publisert på nettstedet AMDflaws.com. Luk-Zilberman tar et problem med konseptet med tidligere avsløring, og sier "det er opp til leverandøren om den vil varsle kunder at det er et problem.» Det er derfor du sjelden hører om en sikkerhetsfeil før måneder etter det avdekket.

Enda verre, sier Luk-Zilberman, tvinger det frem et spill av brinkmanship mellom forskeren og selskapet. Selskapet svarer kanskje ikke. Hvis det skjer, står forskeren overfor et dystert valg; hold kjeft og håper ingen andre finner feilen, eller gå offentlig ut med detaljene om en feil som ikke har noen tilgjengelig oppdatering. Samarbeid er målet, men innsatsen for både forsker og bedrift oppmuntrer til defensivitet. Spørsmålet om hva som er riktig, profesjonelt og etisk, kollapser ofte til smålig tribalisme.

Hvor er bunnen?

Bransjestandarden for å avsløre en feil eksisterer ikke, og i fravær hersker kaos. Selv de som tror på avsløring er ikke enige om detaljer, for eksempel hvor lang tid et selskap skal gis på å svare. Mangelen på avtale betyr at det ikke er mulig å vite når den neste store feilen vil bli avslørt, hvem den vil komme fra, eller hvordan den vil bli rapportert.

Det er som å spenne på seg en redningsvest når et skip synker ned i kaldt vann. Jada, vesten er en god idé, men den er ikke nok til å redde deg lenger.

Cybersikkerhet er et rot, og det er et rot som har tatt sitt toll på hver enkelt av oss. Selv om de er alarmerende, vil de nye feilene i AMD-prosessorer - som Meltdown, Spectre, Heartbleed og så mange andre før - snart bli glemt. De må bli glemt.

Tross alt, hvilket annet valg har vi? Datamaskiner og smarttelefoner er blitt obligatoriske for deltakelse i det moderne samfunnet. Selv de som ikke eier dem, må bruke tjenester som er avhengige av dem.

Hvert stykke programvare og maskinvare vi bruker er tilsynelatende full av kritiske feil. Likevel, med mindre du bestemmer deg for å forlate samfunnet og bygge en hytte i skogen, må du bruke dem.

Vanligvis vil jeg at denne spalten skal avsluttes med praktiske råd. Bruk sterke passord. Ikke klikk på lenker som lover gratis iPads. Den typen ting. Slike råd er fortsatt sanne, men det føles som å spenne på seg en redningsvest når et skip synker i iskalde arktiske farvann. Sikker. Redningsvesten er en god idé. Du er tryggere med det enn uten - men det er ikke nok til å redde deg lenger.

Redaktørenes anbefalinger

- AMD Ryzen Master har en feil som kan la noen ta full kontroll over PC-en din

- AMD lekket nettopp fire av sine egne kommende Ryzen 7000 CPUer

- AMD vant nettopp kjernekrigene, og den har fortsatt et trumfkort i ermet